オンライン銀行詐欺ツール(バンキングトロジャン)は「Web インジェクション」と呼ばれる手法により、正規サイト上で偽表示を行って様々な情報を詐取します。また「自動不正送金機能(ATS)」では、送金処理の完了に必要なワンタイムパスワードの入力を利用者自身に行わせるなど、利用者を騙す巧妙な手口が以前から確認されています。このようなバンキングトロジャンの巧妙な活動を支える存在として、「Web インジェクションツール」と呼ばれるアンダーグラウンドのツールが存在していることはあまり知られていないようです。今回はこの、バンキングトロジャンの情報詐取の活動を実現する Web インジェクションツールについて報告いたします。

■バンキングトロジャンの情報詐取活動の全てを提供する「Web インジェクションツール」

Web インジェクションツールが提供している機能は大きく分けて以下の 2 種です。

- 「Web インジェクション」:特定の Web サイトアクセス時に偽表示を行うための機能

- 「ATS」:詐取したネットバンキングの認証情報を使用して送金処理を自動的に行うための機能。ATS は「Automatic Transfer System」の略

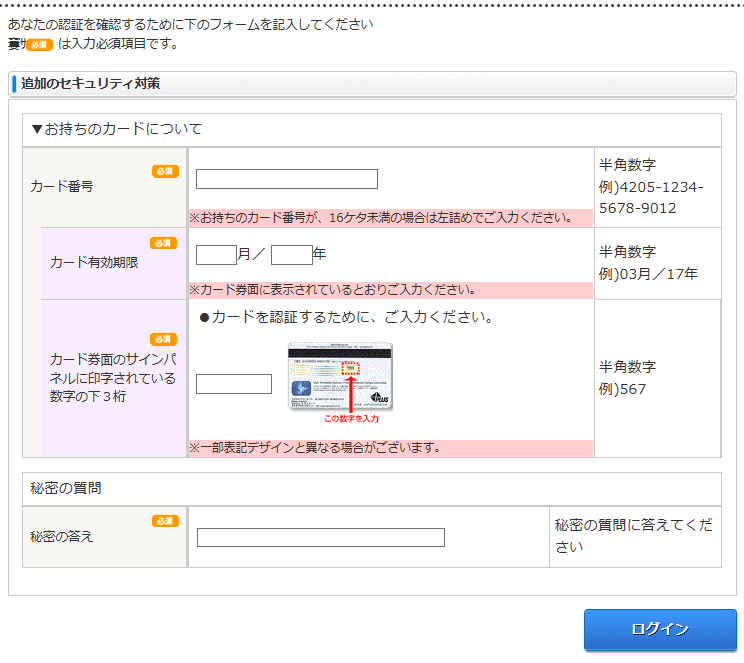

Web インジェクションは情報詐取を実現するための最も重要な機能です。この機能により利用者を騙し、偽の入力画面上で情報を入力させ詐取します。この際、標的となるサイトやアクセス時に表示される偽表示の内容は設定情報で柔軟に変更可能となっています。

図:Web インジェクションツールを使用するバンキングトロジャン「Panda Banker」の Web インジェクションによる偽表示例

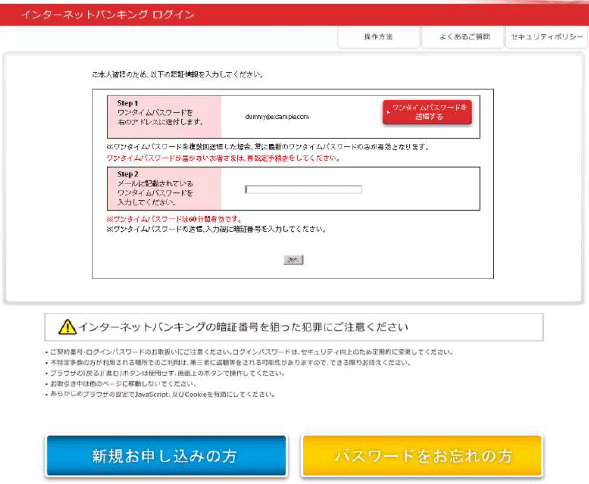

また、ネットバンキングの不正送金は、ATS の機能により自動的に行われます。この自動的な不正送金を実現するための、特に重要な機能として「TAN バイパス」があります。「TAN」とは「Transaction Authorization Number」の略で送金処理の際に要求されるワンタイムパスワードなどの二要素認証を指す用語です。「TAN バイパス」は、ネットバンキングにおいて送金処理を行う際に要求される二要素認証を、利用者を騙してワンタイムパスワードを入力させるなどの方法で「回避」するための機能です。

図:データを元に再構築した「TAN バイパス」の表示例

偽画面内の指示により、メール通知されるワンタイムパスワードを利用者自身に入力させる手口

また、前回 7 月 2 日の記事で紹介した、詐取したと思われる情報を保持するためのマニュピレーションサーバですが、このサーバも Web インジェクションツール内のツールの機能で簡便に構築できるものと考えられます。

現在使用されている主要な Web インジェクションツールの 1 つである「Full Info Grabber(FIGRABBER)」は遅くとも 2014 年には存在が確認されています。Web インジェクションツールの機能は、バンキングトロジャンの目的である情報詐取や不正送金を実現するための活動のほぼ全てであり、バンキングトロジャンの本体は実は Web インジェクションツールであるとすら言えるかもしれません。

■アンダーグラウンドで提供される「Web インジェクションツール」

Web インジェクションツールはバンキングトロジャン作者が作成しているのではないようです。それを証明する例として、系統が異なる複数のバンキングトロジャンが同一の Web インジェクションツールを使用している事例が確認されています。日本国内で確認できた例としては、現在日本で最も拡散しているバンキングトロジャンである「URSNIF(別名:Dream Bot)」と、バンキングトロジャンの代名詞的存在である「ZeuS」の派生形である「Panda Banker(検出名:ZBOT)」の双方が先述の「FIGRABBER」を使用していた事例があります。

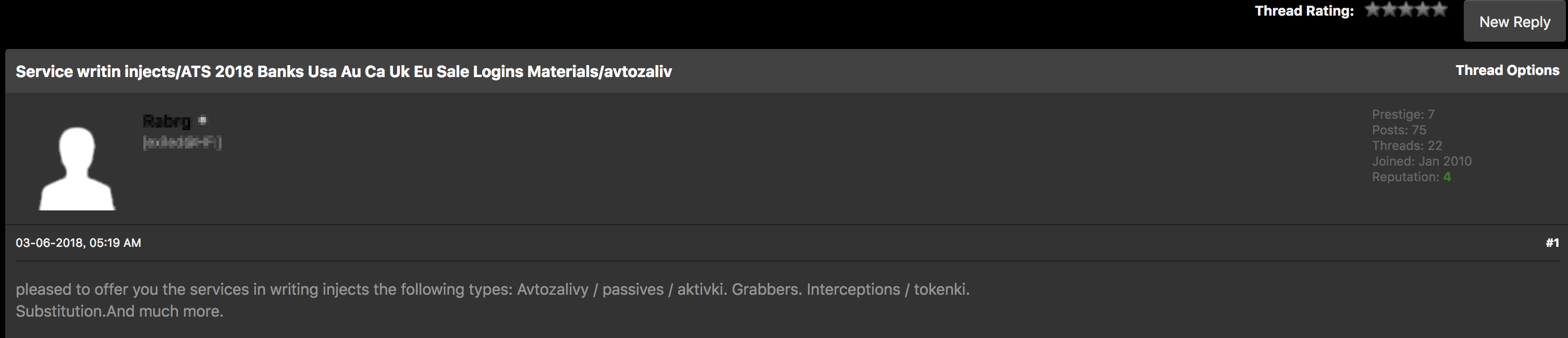

このような事例は、Web インジェクションツールはツールもしくはサービスとして、闇市場などを介してバンキングトロジャンを使用する攻撃者に提供されている実態を表しています。トレンドマイクロのアンダーグラウンドリサーチでも、欧米の銀行を狙った Web インジェクションツールやその関連サービスの提供を示唆するアンダーグラウンドフォーラム上での投稿を確認しています。このような投稿の存在は、バンキングトロジャンを使用するサイバー犯罪者と Web インジェクションツール本体やその関連サービスを販売するサイバー犯罪者が一種の「分業体制」になっていることを示しています。

図:アンダーグラウンドフォーラム上で確認された Web インジェクションツールや関連サービスを提供するという内容の投稿例

この投稿は基本英語で書かれていますが、ロシア語が頻繁に登場します。例えば投稿のタイトルにある「Avtozaliv」は「自動送金」を意味するロシア語です。前回記事では、詐取されたとみられるクレジットカードのデータベース内でロシア語が使用されていたこととをお伝えしました。これらのことを併せて考えると、バンキングトロジャンを使用する攻撃者にはロシア語を使用するグループが多いことがアンダーグラウンドでは知られており、この投稿者もロシア語を文内に使用したのではないかという推測が成り立ちます。

バンキングトロジャンの狙いは既にネットバンキングの不正送金だけでなく、クレジットカードやその他の個人情報にまで広がっています。トレンドマイクロではこのバンキングトロジャンの変化をブログ記事やレポートで再三お伝えしています。このバンキングトロジャンの変化の背後には、標的を柔軟に変更するためのWebインジェクション機能を提供する Web インジェクションツールが必要不可欠な存在となっているものと言えます。バンキングトロジャンはこの Web インジェクションツールの存在により、今後も容易に情報詐取対象サイトを増加させたり変化させたりしていくでしょう。

※調査協力 日本リージョナルトレンドラボ(RTL)、松川博英(Forward-looking Threat Research(FTR))、林憲明(プリンシパルセキュリティアナリスト)