日本でも多くの企業がビジネス・チャット・ツールを導入しています。本記事では、サードパーティ製ビジネスチャットプラットフォームが提供する「ApplicationProgram Interface(API)」をコマンド&コントロール(C&C)サーバとして利用する脅威について解説します。

大企業に務めるベテランのセキュリティ担当者が終業前に日次のログ確認を実施しているとしましょう。セキュリティソフトウェアのログをざっと確認した限りでは異常はありません。ただ一点、新しく導入したサードパーティ製チャットツールへのトラフィックが普段より増加していました。

同担当者は、このことについて特に気に留めませんでした。会社はそのチャットツールを主なコミュニケーション手段として推進しており、通常よりも多いトラフィックがあっても十分理解できることだったからです。この担当者は業務を終え、帰宅の途に就きました。

しかし、彼は家に帰る途中、セキュリティ問題の可能性があるという通知を受け取ります。会社に戻って原因を確認してみたところ、セキュリティソフトウェアが既知の不正ファイルのダウンロードを検出していました。ここでも、特段変わったことはありませんが、彼は何がきっかけとなったのか調査してみることにしました。

調査の結果、興味深いトラフィックのログが確認されました。誰も利用していない時間帯に PC からチャットツールへの安定したトラフィックがあったのです。にもかかわらず、端末にはこのチャットツールへのログイン履歴や訪問履歴は残っていませんでした。それだけでなく、この PC はチャットツールとの間でギガバイト単位のデータを送受信し続けていました。

さらなる解析の結果、このセキュリティ担当者はついに原因を特定しました。不正なマクロが埋め込まれた Word ファイルがこのチャットツールを C&C サーバとして利用するコードを実行していたことが判明しました。もし攻撃者が図に乗ってマルウェアをダウンロードしようとしていなければ、この侵入は会社のネットワーク内で長期間検知されずにいたことでしょう。

■利便性に潜む予期せぬ脆弱性

企業や団体は、電子メールや「Internet RelayChat(インターネットリレーチャット、IRC)」のような従来のコミュニケーション手段から、「Slack」、「Discord」、「Telegram」のような新しいチャットツールへの変化を長期にわたって経験しています。これらの比較的新しいアプリケーションは費用が手頃なだけでなく、APIを利用して好みのアプリケーションやスクリプトを統合することによる業務の効率化も可能です。

残念なことに、攻撃者は利用者にとって魅力的なチャットツールのこのような特徴を正に悪用し、C&C サーバとして利用し始めました。

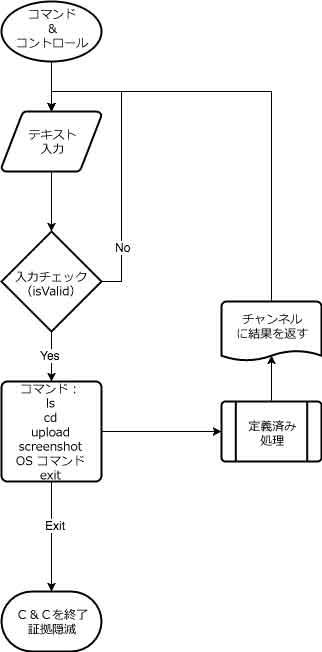

図1:典型的なC&Cサーバのフローチャート

図 1 は単なる最悪の場合のシナリオではありません。多くの場合ランサムウェアの亜種と合わせて、実際に確認された事例です。

カスタマイズ可能な API は、企業が利用する他のアプリケーションとの連携や機能統合を目的としたものですが、攻撃者によって利用される可能性があり、実際に利用が確認されています。このような攻撃手段が確認されている暗号化型ランサムウェアの一種「TeleCrypt」は、Telegramを利用して攻撃者に侵入と感染の成功を連絡し、身代金の支払い手段と復号方法を標的に伝達します。

チャットツールの API が憂慮すべきセキュリティ課題である理由は、現在、機能を制限せずにこのようなチャットツールを安全に利用する方法が無いためです。また、チャットツールに対する不正な接続を正規の接続と区別する手段もありません。

■予測できずとも対策は可能

方法が無い訳ではありません。安全な利用のための対策は、これらのアプリケーションを通して侵入する脅威に対してもやはり有効で、少なくとも何らかの効果があります。また、機能に悪用される可能性があるからといって、それらのアプリケーションが企業のコミュニケーションツールとして有用であることを否定することにはなりません。

ネットワークとエンドポイントを守るセキュリティソフトウェアは、ネットワーク内の PC を不正プログラムへの感染から予防する上で決定的に重要です。本記事に関する技術的な詳細および解析結果は、リサーチペーパー「How Cybercriminals Abuse Chat Program APIs as Command-and-ControlInfrastructure」(英語情報)をご参照ください。本稿でトレンドマイクロは、企業のコミュニケーションツールとして利用されるチャットプラットフォーム上位 3 種類を選定し、解析を実施しました。弊社が確認したチャットツールの API を利用する不正プログラムの事例を紹介するとともに、上述のシナリオが実現可能なだけでなく、避けられないものであることも明らかにしています。

参考記事:

- 「Victim Machine has joined #general: Using Third-Party APIs as C&C Infrastructure」

by Stephen Hilt and Lord Alfred Remorin (Senior Threat Researchers)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)