しばらく鳴りを潜めていたランサムウェア「TorrentLocker(トレントロッカー)」(「RANSOM_CRYPTLOCK.DLFLVV」、「RANSOM_CRYPTLOCK.DLFLVW」、「RANSOM_CRYPTLOCK.DLFLVS」、「RANSOM_CRYPTLOCK.DLFLVU」として検出)が、2017年2月下旬以降、再び活発化しています。これらの亜種は、クラウドストレージサービス「Dropbox」のアカウントを不正利用して拡散します。この新しいタイプの攻撃は、ランサムウェアによる「攻撃の手口や標的が多様化する」という、トレンドマイクロによる 2017年の脅威予測と合致しています。

TorrentLockerは、最盛期を過ぎたとはいえ、拡散活動を継続していました。検出が困難なため、サイバー犯罪者は目立つことなく引き続き攻撃することが可能となっていました。

■新しい偽装の手口

TorrentLockerの新しい亜種は、トレンドマイクロで過去に検出している亜種と類似した活動をします。主な変更点は、新たな拡散方法と、マルウェアの実行ファイル自体のパッケージ方法にあります。

新しい TorrentLockerの攻撃例としては、企業で働く従業員を狙い、仕入先等からの請求書に偽装した Eメールが送信されるところから開始します。このメールには添付ファイルはなく、請求書などの内容を参照するためには Dropboxのハイパーリンクをクリックしてアクセスするようになっています。他のマルウェアスパムと異なり添付ファイルが存在しないこと、また一般的にもよく知られた正規のWebサービスである Dropboxの URLをリンクとして利用することで、メール対策製品の検出を回避すると共に、受信者の警戒を解き不正プログラムの侵入を容易にさせることを狙ったものと言えます。

図1:TorrentLockerのメール例

リンクをクリックすると、請求書を偽装した JavaScriptファイル(「JS_NEMUCOD」として検出)が、ユーザPCにダウンロードされます。ユーザが偽の請求書を開こうとすると、難読化された別の JavaScriptファイルがメモリにダウンロードされます。その後、最終的に「TorrentLocker」が PCにダウンロードされ実行されます。

新しい TorrentLockerの亜種の特徴は、オープンソースのWindow用インストーラ作成ツールである「NSIS」でパッケージされていることです。NSISを利用して正規のインストーラを偽装する手法は、「CERBER」、「LOCKY」、「SAGE」、および「SPORA」など他の悪名高いランサムウェアでも利用されています。

■攻撃の範囲

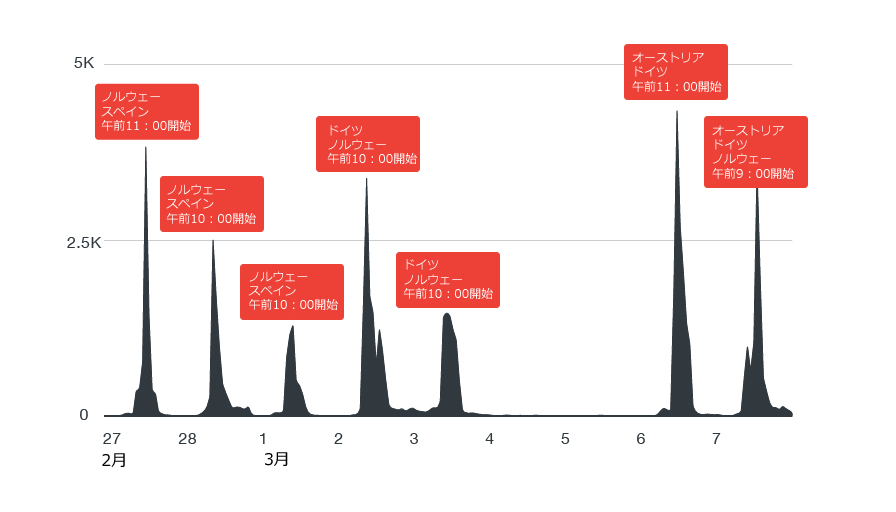

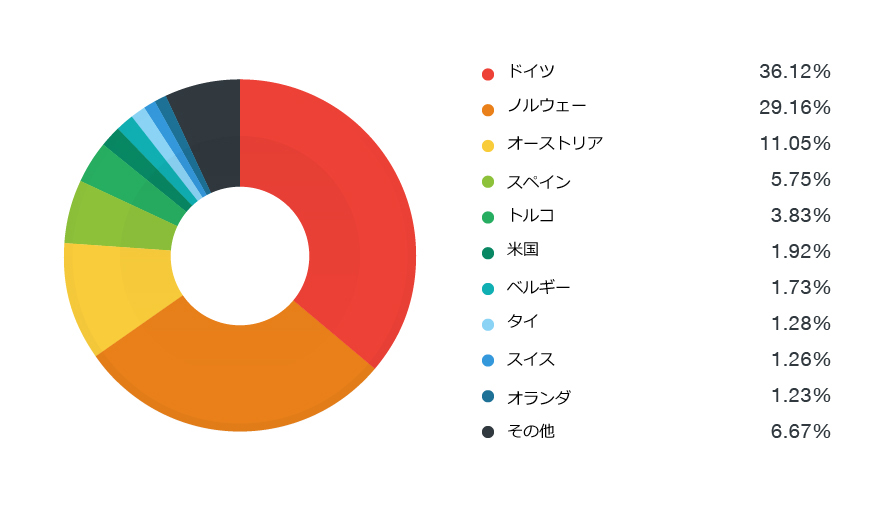

トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」が 2017年2月26日から 3月6日の間に検出したスパムメール 54,688通には、815の異なる Dropboxアカウントへと接続する URLがハイパーリンクで記載されていました。この攻撃の大部分はヨーロッパで発生し、そのうちドイツとノルウェーが大きな割合を占めていました。ノルウェーにおける攻撃は 2月末にピークに達し、その後 3月上旬に徐々にドイツへと移動しました。このランサムウェアを利用するサイバー犯罪者は、平日に最大数の攻撃を実行し、週末は攻撃を控えていました。トレンドマイクロの監視では1日の中でも特に、午前9時から10時の間に目立った拡散を確認しています。これは就業開始時刻と一致しており、従業員が最初にメールをチェックする可能性の高い時間帯です。これらの事実から、今回の TorrentLockerの攻撃は企業などの法人組織を特に狙ったものと推察されます。ファイルの管理・転送のために普段から Dropboxを利用している企業の従業員は、Eメールに含まれる URLを不審に思わず、正規のものと思い込まされました。

図2:攻撃最多時間の分布

図3:攻撃を受けた国別割合

トレンドマイクロは、現在、Dropboxと協働しこの問題に対処しています。Dropboxのセキュリティチームは、情報公開の時点で検出されたすべてのファイルを削除し、ユーザがアクセスできないように対応しました。

■被害に遭わないためには

TorrentLockerなど詐欺を働くランサムウェアの、ソーシャルエンジニアリングの手法を利用した攻撃から、確実に組織を保護するため、一歩進んだ対策の必要があります。最優先事項として、フィッシング詐欺による攻撃へ対処するためのベストプラクティスについて、従業員への教育を実施する必要があります。それには、送信者の名前や URLなど Eメールの内容に不審点がないか確認することが挙げられます。送信元が正規のソースであることが確実でない限り、添付ファイルをダウンロードしたり、記載されたリンクをクリックしたりしないように徹底しましょう。

ランサムウェアによるデータ暗号化被害を緩和し、早期の復旧を行うためにも定期的なデータのバックアップが重要です。バックアップの際には 3-2-1ルールを意識してください。3つ以上のバックアップコピーを、可能なら 2つの異なる書式で用意し、そのうちの 1つをネットワークから隔離された場所に保管してください。

■トレンドマイクロの対策

トレンドマイクロは、企業や中小企業および個人ユーザそれぞれに、ランサムウェアによる被害を最小にするための対策を提供します。

クラウド型業務アプリケーションのセキュリティを向上させる「Trend Micro Cloud App Security™」は、トレンドマイクロが持つコア技術であるサンドボックスや、レピュテーション技術をクラウド型業務アプリケーションでも活用できる機能を実装し、セキュリティ対策を高いレベルで実現します。一方、ネットワーク挙動監視ソリューション「Deep Discovery™」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」および Webゲートウェイ対策製品「InterScan Web Security Virtual Appliance™ & InterScan Web Security Suite™ Plus」は、ランサムウェアを検出し、侵入を防ぎます。「ウイルスバスター™ コーポレートエディション XG」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、および脆弱性シールド機能により、脅威による影響を最小にすることができます。ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security™」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

ネットワークセキュリティ対策製品「TippingPoint」では、以下のMainlineDVフィルタにより今回の脅威をブロックします。

- 21354: TLS: ABUSE.CH SSL Blacklist Malicious SSL certificate detected (TorrentLocker CnC)

- 30623: TLS: Suspicious SSL Certificate (DGA)

この脅威に関連する SHA256値は以下のとおりです:

- 0d27f890c38435824f64937aef1f81452cb951c8f90d6005cc7c46cb158e255f ― 「JS_NEMUCOD.THCOF」

- 1a06e44df2fcf39471b7604695f0fc81174874219d4226d27ef4453ae3c9614b ― 「Ransom_CRYPTLOCK.DLFLVV」

- aa4a0dde592488e88143028acdb8f035eb0453f265efeeebba316a6afe3e2b73 ― 「Ransom_CRYPTLOCK.DLFLVV」

- 5149f7d17d9ca687c2e871dc32e968f1e80f2a112c574663c95cca073283fc27 ― 「Ransom_CRYPTLOCK.DLFLVW」

- efcc468b3125fbc5a9b1d324edc25ee3676f068c3d2abf3bd845ebacc274a0ff ― 「Ransom_CRYPTLOCK.DLFLVU」

- 287ebf60c34b4a18e23566dbfcf5ee982d3bace22d148b33a27d9d1fc8596692 ― 「Ransom_CRYPTLOCK.DLFLVU」

- ddac25f45f70af5c3edbf22580291aebc26232b7cc4cc37b2b6e095baa946029 ― 「Ransom_CRYPTLOCK.DLFLVU」

- 1ffb16211552af603a6d13114178df21d246351c09df9e4a7a62eb4824036bb6 ― 「Ransom_CRYPTLOCK.DLFLVS」

- 1a9dc1cb2e972841aa6d7908ab31a96fb7d9256082b422dcef4e1b41bfcd5243 ― 「Ransom_CRYPTLOCK.DLFLVS」

- 028b3b18ef56f02e73eb1bbc968c8cfaf2dd6504ac51c681013bcf8e6531b2fc ― 「Ransom_CRYPTLOCK.DLFLVS」

- 98aad54148d12d6d9f6cab44974e3fe8e1175abc87ff5ab10cc8f3db095c3133 ― 「Ransom_CRYPTLOCK.DLFLVS」

- f914b02c6de92d6bf32654c53b4907d8cde062efed4f53a8b1a7b73f7858cb11 ― 「Ransom_CRYPTLOCK.DLFLVS」

※協力執筆者:Anthony Melgarejo

参考記事:

- 「TorrentLocker Changes Attack Method, Targets Leading European Countries」

by Jon Oliver (Senior Architect)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)