2016年9月から10月にかけて、IoT機器にも感染可能なボット「Mirai」による大規模な 「分散型サービス拒否(DDoS)」攻撃が大きな被害を発生させました。それ以来、インターネット上に存在するスマートデバイスやルータを含めた IoT機器を乗っ取る手法について注目が集まっています。12月21日の記事でも取り上げているように、既にルータや IoT機器の「ゾンビ化」「ボット化」させることで攻撃に利用する事例も次々に確認されています。この 11月末にはソニー製の業務用ネットワークカメラ製品の脆弱性が公表され、大きく報道されました。

■「Mirai」が示した管理用機能の悪用手法

これまで確認された事例から、「モノのインターネット(Internet of Things、IoT)」機器の乗っ取りを可能にする手法として、本来機器の管理やメンテナンスのために用意されていた管理用機能を悪用する手法がわかっています。「Mirai」が使用した IoT機器への感染手法は、機器の管理用機能にアクセスするために、設定されたパスワードの初期値や推測可能なパスワードのリストを利用して不正ログインを試みることでした。「Mirai」の作者とされるハッカーは、「Mirai」のソースコードを公開する際の声明において、40万台近くの IoT機器に「Mirai」を感染させ「ボット化」した、としています。これは管理用機能のパスワードが初期設定のまま放置されていた機器が想像以上に多いことを示していると言えます。

11月末に話題になったネットワークカメラ製品の脆弱性の場合、「debug」などの名称で複数の隠しアカウントが設定されていました。これらの隠しアカウントは、その存在を知ってさえいれば、誰でもネットワークカメラにアクセスし乗っ取ることが可能な「バックドア」となっていました。これらの隠しアカウントは利用者には変更不可な機能となっていたため、修正が必要な脆弱性と判断されました。アカウントの名称などから考えても、開発上の利便性のために設定していた管理用機能が削除されず放置されていたことにより、攻撃に利用可能な「脆弱性」になってしまったものと考えられます。

■「Mirai」を踏まえ、ルータでの攻撃可能性を検証

このような IoT機器での危険が明らかになる中で、トレンドマイクロではルータを含む様々な IoT機器における攻撃リスクを検証しています。ここではある日本製ルータに対する検証の例を示します。このルータは、中小企業向けの「仮想プライベートネットワーク(Virtual private Network、VPN)」構築に利用することを主目的に設計されているものです。機能を確認したところ、遠隔での管理のために管理者レベルとユーザレベルの2種のアカウントが設定されていることがわかりました。管理者アカウントでは機能の設定や変更などが行えますが、ユーザアカウントでは現在の設定内容の確認のみが行えます。

これらのアカウントに対しては、初期のパスワードが設定されています。そして、これらのアカウントの存在とパスワードの設定はマニュアル上の記載で利用者に明示されており、利用時にはパスワードを初期値から変更するように推奨されているなど、仕様と言えるものです。このように管理用アカウント情報をマニュアルに記載することは、他のルータや IoT機器でも行われており、そこに問題は無いように思えます。

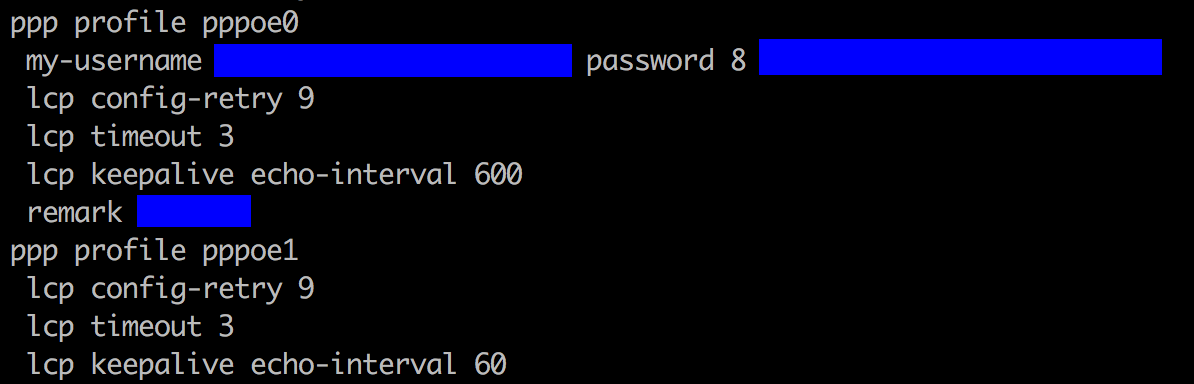

しかし、推奨に関わらず管理アカウントのパスワードを初期設定のまま放置したり、またパスワードを変更したとしても推測可能な単純なパスワードを設定したりしてしまう利用者が多いことは、前出の「Mirai」の事例が示しています。マニュアルは攻撃者も参照可能です。攻撃対象の法人組織のネットワークでこのルータが使用されていることを知った場合、攻撃者は初期設定のアカウントとパスワードをまず試してみるでしょう。また、このルータの調査では、これとは別に権限昇格の脆弱性の存在も確認できました。もし、ユーザアカウントであれば不正ログインされたとしても設定の確認しかできないのでパスワードを変更する必要はないだろう、と考える利用者がいた場合、事態は複雑になります。ユーザアカウントでのログインの場合でも、脆弱性を利用することで本来できないはずの活動が可能となり、数分でルータが乗っ取られる可能性が生じます。ルータが乗っ取られた場合、「Point-to-Point Protocol over Ethernet、PPPoE」と VPN の認証情報を窃取することが可能になります。そして、これらの認証情報を利用すれば、本来 VPN 経由でしかアクセスできないはずの内部ネットワークへの侵入も可能になります。

図1:ユーザアカウント権限昇格の組み合わせにより窃取可能な PPPoE ログイン認証情報の表示例

■問題がないはずの「仕様」に潜む危険

このように、管理機能にアクセスするためのアカウントの初期パスワードがマニュアルに記載されていることはよくあることです。ここで検証したルータはすでに 10年以上前から存在する製品ですが、攻撃事例も報告されておらず、特に問題とするべきことではないように見えます。

しかし、「Mirai」の攻撃発生により、ルータを含めた IoT機器に注目が集まっている現在、以前の価値基準よりもハードルを上げて判断する必要があります。セキュリティベンダーも、攻撃者も、新たな視点で攻撃に利用可能な設定を探しています。仕様上は問題が無かったとしても、利用者がその設定を放置してしまうと外部の攻撃者に悪用されてしまう可能性が高まっているのです。

そして、「Mirai」のような大きな問題に発展しない限り、利用者はこのような管理機能の放置の問題を見過ごしがちです。流通している他の IoT機器も似通った状態にあります。私たちは、攻撃者が攻撃に利用可能な設定や脆弱性を抱える IoT機器を見つけ、意外なところから攻撃を仕掛けてくる前に、同様の問題に適正に対処する必要があります。放置していても、問題が自動的に解決されることはありません。

■今後の IoT機器のセキュリティのために

利用者の立場で考えた場合、インターネットに接続された機器では、アカウントとパスワードの管理や脆弱性のアップデートがセキュリティとして必要です。遠隔管理のためのアカウントのパスワードは必ず初期設定から変更し、類推されにくい文字列を使用してください。機器にアップデート自動化の機能がある場合は必ず有効にしてください。自身が管理する機器を見直し、インターネットに直接接続する必要がない機器はルータなどの背後に設置してください。

家庭内でインターネットに接続する機器を安全に保つために事業者、利用者双方が行うべき対策のヒントについては、こちらも参考にしてください。

■トレンドマイクロの対策

- 本記事で取り上げた日本製ルータにつきましては、既に「情報処理推進機構(IPA)」ならびに製品メーカに報告を行っております。

- ソニー製ネットワークカメラの脆弱性を狙う攻撃については、ネットワークセキュリティ対策製品「TippingPoint」の以下の仮想パッチのDVフィルターによりブロックします。

- 26185: HTTP: Sony Ipela Engine IP Cameras Hardcoded Telnet Backdoor

- 不正プログラム「Mirai」が行う IoT機器の乗っ取りを目的としたネットワーク攻撃に関しては、ホームネットワーク向けセキュリティ対策製品「ウイルスバスター for Home Network」の「不正侵入対策」機能により防護可能です。