スパムメールのホットスポットはどこにあるのでしょうか。トレンドマイクロでは、スパムメールに関し詳細な調査を実施しています。その研究成果の一つが「スパムマップ」です。スパムメールの配信元となっている国や地域をホームページで情報公開しています。

* 2008年9月よりスパムマップをリニューアルいたしました。新しいURLは「http://itw.trendmicro.com/malware_spam_map.php」になります。

■集計対象期間:2008年6月1日~2008年6月30日

|

順位 |

国名 |

世界に占める |

先月割合 |

先月 |

先月 |

|

【1位】 |

ロシア |

11.01% |

10.59% |

【2位】 |

↑ |

|

【2位】 |

アメリカ |

9.46% |

10.86% |

【1位】 |

↓ |

|

【3位】 |

ブラジル |

5.65% |

5.58% |

【3位】 |

→ |

|

【4位】 |

イタリア |

4.59% |

4.75% |

【4位】 |

→ |

|

【5位】 |

トルコ |

4.56% |

-.–% |

【6位】 |

↑ |

6月度は、上位5カ国からのスパムメールの発信量が全流通量の約35.3%を占めています。

上記の5カ国に、6位に韓国(先月7【位】)、7位にコロンビア(先月9【位】)、8位に中国(先月5【位】)、9位にアルゼンチン(先月圏外【位】)、10位にポーランド(先月8【位】)が続いています。

5月度から引き続き、ロシアの脅威高まりが顕著です。

対して、脅威の高まりが続いてきた中国は落ち着きを見せています。しかしながら、各国のプロバイダにおけるボットネットの活動を監視している「Spam & Botnet Watch」(2008年7月1日時点)によれば、4位「CHINANET-BACKBONE No.31,Jin-rong Street」、10位「CHINA169-BACKBONE CNCGROUP China169 Backbone」が引き続きランクインしており、警戒を緩めるべきではありません。

|

|

なお、10位以下の場合、スパム配信率のデータプロットは行われていません。 |

|

|

|

■2008年6月度のスパムメールハイライト 目次

ここでは、2008年6月にTrendLabsにて確認したスパムメールの事例をご紹介します。

■「恋愛」スキームを繰り返し使うストームワーム

2008年6月4日に確認されたのが、「Storm Worm(ストームワーム)」ウイルスに感染させようとするスパムメールでした。

ストームワームとは、2007年1月以降、大きな被害をもたらしているウイルスファミリの通称です。

「230 dead as storm batters Europe(暴風雨がヨーロッパを襲い、230人が死亡)」という件名から端を発する同ウイルスファミリは、読者の関心動向を詳細に分析し、「読みたくなるような文面」への進化を続けてきています。

そんなストームワームがこれまで特に好んで使ってきた題材が、「恋愛」です。オンライン世界においてどんなニュースよりも関心の高い話題が「恋愛」であることの表れではないでしょうか。

確認されたスパムメールは件名が「Lucky to here you」、「Stand by my side」、「I want to be with you,」。本文が「Deeply in love with you http://{BLOCKED}.131.58/」といったURLリンクが記載されたもの。アクセスすると、「Love Riddles」などと書かれたウイルス感染サイトへ誘導されます。

誘導されたページ中のリンクをクリックしたとき、ダウンロードされるのは「loveyou.exe」などの実行ファイル。もちろんこれは、悪意を持った実行ファイル。ウイルス「WORM_NUWAR.BC」です。

|

|

|

例え「恋愛」スキームが繰り返し使われたとしても、今後もこの題材は効力を維持し、さまざまなサイバー犯により悪用される危険性があります。

常に新鮮な気持ちでいれるのはオフライン世界の「恋愛」だけでいられるよう、利用者すべてが組織のセキュリティポリシーを共通認識とすべく、周知徹底することが重要です。

* 参考情報1. TrendLabs Malware Blog「Storm Still Meddles in Matters of the Heart」

* 参考情報2. Trend Micro Security Blog:「2月と言えば St. Valentine’s Day(セントヴァレンタインズデイ)」

* 参考情報3. Trend Micro Security Blog:「やっぱり狙われたバレンタインデイ」

■株価の掌握を試みるスパムメール

2008年6月9日に確認されたのが、米アマゾン・ドット・コム社(Amazon.com)の株価操作が目的とみられるスパムメールでした。

英国メディア『The Register』が伝えるところによれば、アマゾン・ドット・コムのWebサイトが一時的にアクセス不能状態であったことが報じられています。今回のスパムメールは、これらの報道に「便乗」することで信憑性を高めています。

確認されたスパムメールはその本文に、「ロイター通信社発の情報として、アマゾン・ドット・コムのサイトがダウンし、それに対応して同社の株価が下がっている」との記載があります。

その件名は以下のとおり複数確認されており、リージョナルトレンドラボでは、一部日本国内にも流通していることを特定しています。

- Amazon.com have some troubles.

- What happen’s with amazon.com?

- Amazon.com is not working.

- Amazon.com crashed.

- Why does not work Amazon.com?

- Amazon.com is down?

- Falling Amazon.com

- Deenergizing Amazon.com

- Amazon.com In what a problem?

- About Amazon.com.

|

|

Trend Micro Anti-Spam Engineによってスパムメール判定されたメールの件名には、「Spam:」文字が追加されています。 |

偽情報により株価操作を試みる行為では、相場の強弱感により、その目的が変わってきます。今回の事例のように特定企業の株価を一時的に引き下げようとする行為は弱気相場(bear market)において見られる行為です。

スパム送信者(スパマー)は、下がる相場でいかに利益を得ているのでしょうか。その仕組みが「空売り」(現物を所有していないのに、対象物を売る行為:株式市場専門用語)です。空売りでは、株を誰かから借りた後に、市場で売ります。当然借りた株は後日返却しなければならないため、売った株の買戻しが発生します。このとき、売った値段と買った値段の差額が利益(売値より買値が高ければ儲け、その逆であれば損失)となります。よって、株価を不当に下げる行為がスパマーに利益を生むことになります。

このように偽情報により、株価を不当に下げる詐欺行為を一般的に「ショート・アンド・ディストート(short and distort)」と呼んでいます。

対して、強気相場(bull market)においては、特定企業の株価を一時的に引き上げようとする偽情報の流通が懸念されます。このような株価操作の詐欺行為は「パンプ・アンド・ダンプ(Pump-and-Dump)」と呼んでいます。

次いで2008年6月15日に確認されたのが、米オングストローム・マイクロシステムズ社(Angstrom Microsystems:AGMS)の株価操作が目的とみられるスパムメールでした。

AGMS社では、6月13日に「Angstrom Secures Another Installation」とするニュースリリースを発表しています。スパムメールはこのニュースリリースに便乗しています。

|

|

|

スパマーはニュースリリースを元に不当に株価を煽ります。株価は短期的な急上昇をみせ、スパマーは売り抜けます。そして熱狂的な急上昇の後に迎えるのは急低下です。このため、こうしたスパムメールは投資家にとっても会社にとっても望まざる行為といえます。

こうした不法行為による株価操作の被害から回避するにはどうすればよいのでしょうか。ここではいくつかのアドバイスを紹介します。

- 記載された内容を鵜呑みせず、用心深くその真偽を確かめてください。

- 著者を特定することができますか。連絡先は示されていますか。

- 一方的に煽るような記載はありませんか。免責事項が記載されていますか。

- 分析レポートは長期的な展望に基づくものですか。突発的な情報は不当な株価操作の疑いがあります。

* 参考情報1. TrendLabs Malware Blog「Pump-and-Dump Spammers Take On Amazon」

* 参考情報2. The Register「Bots to blame for Amazon.com outages?」(2008年6月9日付け)

* 参考情報3. TrendLabs Malware Blog「Stock Spam Still Alive, Now Pushing AGMS」

* 参考情報4. REUTERS「Angstrom Secures Another Installation」(2008年6月13日付け)

* 参考情報5. Trend Micro Security Blog「ウイルス流行、スパム送信そして株価操作」(2007年3月12日付け)

■秋葉原殺傷事件に便乗したスパムメール

2008年6月11日に確認されたのが、秋葉原殺傷事件の映像と偽りウイルス感染サイトへ誘導させようとするスパムメールでした。

東京・秋葉原で6月8日発生した殺傷事件は国内のみならず、海外メディアにおいても強い関心を示し、情報配信が行われています。

|

配信国 |

組織名 |

ニュースタイトル |

|

アメリカ |

AP通信(CNN.com) |

|

|

イギリス |

BBC NEWS |

|

|

イギリス |

ロイター通信社(REUTERS) |

|

|

カタール |

アルジャジーラ(aljazeera) |

Tokyo Man Goes On Stabbing Spree |

|

スペイン |

エル・ムンド(elmundo.es) |

Un hombre mata en plena calle a siete personas en el barrio electronico de Tokio |

|

スペイン |

AgenciaEFE通信社(RPP NOTICIAS(elmundo.es) |

Siete muertos y diez heridos apuñalados por un hombre en el centro de Tokio |

|

ドイツ |

フランクフルター・アルゲマイネ・ツァイトゥング(FAZ)紙 |

|

|

フランス |

フランス通信社(Agence France-Presse:AFPBB News) |

|

|

フランス |

ルモンド(Le Monde)紙 |

|

|

フランス |

フィガロ(Le Figaro)紙 |

|

|

ロシア |

イタルタス通信(ИТАР-ТАСС) |

– |

|

台湾 |

中時電子報 |

|

|

中国 |

新華通訊社 |

このような状況において、スペインのセキュリティ企業PandaLabsより報告されたのが、ペルーの放送局であるノティシアス(Radio Programas del Peru:RPP NOTICIAS)社からの情報であるかのように装い、ウイルス感染サイトへ誘導するスパムメールです。

スパムメールの本文には、秋葉原事件現場の画像が添付され、その文面はスペイン語で記載されています。動画情報の閲覧を促し、リンクが掲載されていました。

そのリンク先には、トロイの木馬がアップロードされており、クリックした場合には、ウイルス感染症状が発症することになります。

ペルーは1899年4月に日本人が集団移住して以来、大きな日系コミュニティを形成しています。今回のスパムメールは、スペイン語圏のこうしたコミュニティを標的とした攻撃であったと推測されます。

こうした世間の注目を集める事件や自然災害に便乗した攻撃は今回に限られたことではありません。スパマーは今後も手を変え、巧みに人間の根幹を司るような欲求に訴えかけてきます。その情報、本当に信頼できますか。いかなる情報であってもその内容を今一度見返してください。

* 参考情報1. TrendLabs Malware Blog「Spam Features Akihabara Stabbing」

* 参考情報2. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | 捏造ニュースを報じるスパムメールでトロイの木馬に誘導」

* 参考情報3. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年5月) | 被災者救援を装ったスパムメール」

* 参考情報4. 動画で見るウイルス「メールのリンクでウイルス感染」

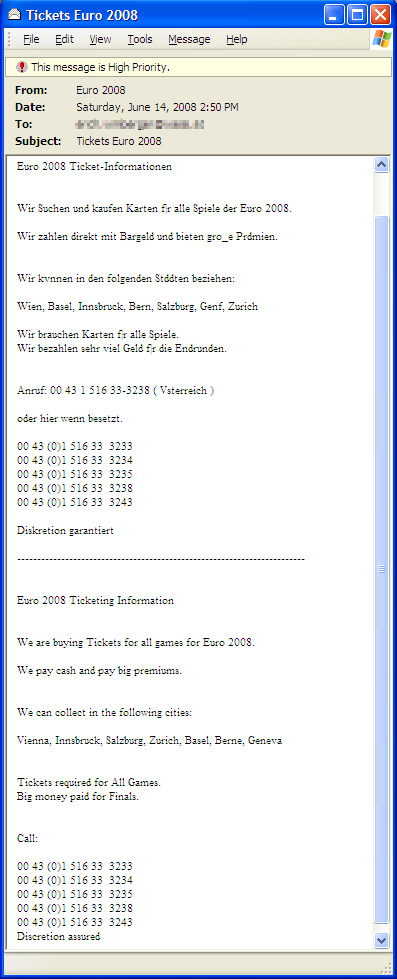

■サッカー欧州選手権2008(Euro 2008)チケット転売スパムメール

2008年6月14日に確認されたのが、「サッカー欧州選手権2008(Euro 2008)」のチケット転売を目的としたスパムメールでした。

「Euro 2008」は4年に1度、UEFA(欧州サッカー連盟)加盟国によって行われる選手権です。2008年6月7日から6月29日まで行われ、スペインの優勝で幕を閉じています。

人気スポーツイベントで悩みの種がチケット入手。熱狂的なファンはチケットの入手方法に頭を抱えています。そんな彼らの悩み解消に一役買っているのがオンライン販売。しかし、ファンの弱みに付け入り、不法な活動を試みている存在がいることを忘れてはいけません。

確認されたスパムメールはその本文はドイツ語で記載されており、スパムメール受信者の「Euro 2008」チケットを買い取ること、オーストリアに設置された事務局まで電話連絡をして欲しいと記載されています。

彼らの真の目的は定かではありませんが、銀行口座情報の聞き取り、チケットの一方的な搾取、転売による利ざや稼ぎなどいずれも不法な活動を目的としていることが推測されます。

|

|

|

不運なことに「Euro 2008」では正規のチケット販売も脅威にさらされています。3月27日には、チケット再販サイトが改ざんされ、ダウンローダ型の不正スクリプトが仕掛けられていたことが報じられています。

今回の事例のように、スポーツファンを標的とした攻撃はこれまでも多数報告されています。

|

報告日 |

被害内容 |

|

2006/2/14 |

|

|

2007/2/2 |

|

|

2008/1/29 |

|

|

2008/2/28 |

イングランド・プレミアリーグ「アーセナル:Arsenal」のファンサイトが改ざん |

|

2008/3/9 |

こうした攻撃に対しては、基本をおろそかにしない対策が有効といえます。

- 総合セキュリティソフトの利用とアップデートによる最新状態の維持。

- OSのみならず、アプリケーションの脆弱性に対する速やかな修正。

- いかなるメールにおいても、記載のURL、添付ファイルについて安易にクリックしない。

* 参考情報1. TrendLabs Malware Blog「Spam Buys Tickets to Euro 2008」

* 参考情報2. The Register「Euro 2008 sales site in drive-by download attack」(2008年3月31日付け)

* 参考情報3. Trend Micro Security Blog「Torino Winter Games Tickets for Free!!!」

* 参考情報4. Trend Micro Security Blog「スーパーボウルとウイルス」

* 参考情報5. TrendLabs Malware Blog「Superbowl Sunday!」

* 参考情報6. TrendLabs Malware Blog「Trojanized Word Docs Used in Another Targeted Attack」

* 参考情報7. TrendLabs Malware Blog「Olympic Fans May Fall for Unpatched MS Excel Vuln」

* 参考情報8. Trend Micro Security Blog「トロイの木馬が埋め込まれたMicrosoft Wordファイルによるターゲット攻撃」

* 参考情報9. TrendLabs Malware Blog「Arsenal Fan Site Compromised, Serves Malware」

* 参考情報10. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | スパムメールにて北京五輪関連のExcelファイルを装ったウイルスを拡散」

■ポップカルチャーにちなんだ文面でウイルス拡散を広げるスパムメール

2008年6月に相次いで確認されたのが、ポップカルチャーにちなんだ文面でウイルス拡散を広げるスパムメールでした。

「スパムマップ配信国ランキング」では4月、「スパマーが注目するセレブ」として、一部のスパマーが芸能(ゴシップ・スキャンダル・暴露・成人系)ネタに動画共有サイトを絡めた攻撃手法に関心が高まっていることを報告いたしました。

この種の攻撃手法は衰えを知らず、いま最も有効なウイルス拡散手段の一つといえそうです。

2008年6月12日に確認されたのが、ウイルス「TROJ_ZLOB.FZI」の拡散を試みるスパムメールでした。

確認されたスパムメールでは、その本文でメディアファイル(動画サイト、音楽(MP3)ファイル)配布サイトへ誘導しています。誘導サイトではダウンロードの意思を確認するポップアップウインドウを表示させることで信頼性を高める工夫が施されていました。

|

|

|

ダウンロードにより得られる「VIDEO.EXE」をはじめとするファイルは、悪意を持った実行ファイル。ウイルス「TROJ_ZLOB.FZI」です。

これまでに、次の有名人の偽情報として拡散が広がっていることを確認しています。

- キャメロン・ディアス(Cameron Diaz Full dvd!!!)

- デミ・ムーア(Demi Moore Gallery sexy songs!!!)

- ジェニファー・アニストン(Jennifer Aniston Gallery photo!!!)

- ジェニファー・ロペス(Jennifer Lopez Interesting photo!!!)

- ジェシカ・アルバ(Jessica Alba Shocking presentation!!!)

- ケイト・モス(Kate Moss Stunning photo!!!)

- メグ・ライアン(Meg Ryan Stunning porno dvd!!!)

- モニカ・ベルッチ(Monica Bellucci Interesting video with a naked celebrity!!!)

- ペネロペ・クルス(Penelope Cruz Full video with a naked celebrity!!!)

- リアーナ(Rihanna Kick-up mp3!!!)

- ヴェロニカ・ゼマノヴァ(Veronika Zemanova Shocking mpeg4!!!)

スパマー、ウイルスライターは「VIDEO.EXE」ファイル名を好んで使ってきます。6月末に確認されたのが、「404 Toolkit」による「TROJ_AGENT.ISU」の拡散を試みるスパムメールでした。

基本的な戦術は先と同様です。信頼性を高める工夫として、空白ページもしくは404ステータスを詐称するようなページを表示させ、別のウイルス感染サイトへ誘導させる攻撃「404 Toolkit」が採用されていたことを確認しています。

|

|

|

「TROJ_AGENT.ISU」 においても、ポップカルチャーともいえるような、次のような偽情報を使って拡散の広がりを見せていることを確認しています。

- Hiliary admits past failures

- Star Trek star dies at age 79

- Find out about Harry Potter’s last novel

- Turner Empire poised for bankruptcy file

- Obama suffers setback in polls due to sex secrets

- Nokia unveils revolutionary new phone design

- Ford unveils latest 2 door design hatch

- Italy knocked out of Euro 2008

- Britney found hanged in locker room

- Lindsay Lohan converts to Islam, causes uproar

- Heir to Prada empire found strangled

- Don’t belittle the effects of power enlargement

- Fantastic upgrade to your manhood available now

- Try out the latest herbal solution that will make you a new superhero

- Lindsay Lohan converts to Islam

- Italy showed France the difference in length

好奇心を煽るこの種の攻撃では、スパムメールフィルタリングにより、文面を読むことなくスパムメールそのものを遮断してしまうことが有効です。また、「Webレピュテーションサービス」などを利用し、悪意あるページの接続を拒否する機能を予防策として導入しておくことで、より望ましいセキュリティレベルへと高めることができます。

* 参考情報1. TrendLabs Malware Blog「When Spam Promises the Stars」

* 参考情報2. TrendLabs Malware Blog「More Pop Culture Spam」

* 参考情報3. TrendLabs Malware Blog「Another NUWAR caught on video」

* 参考情報4. TrendLabs Malware Blog「AntiSpySpider Weaves An Intricate Web Threat」

* 参考情報5. TrendLabs Malware Blog「Info Stealer Trojan Arrives With News of Nardoni Case」

* 参考情報6. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | 罪悪感、恥じらいを嘲笑う「偽セキュリティ対策ソフト」」

* 参考情報7. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年4月) | スパマーが注目するセレブ」

■養育補助受給者(EPPICard)を狙ったフィッシング攻撃

2008年6月16日に米連邦捜査局(FBI)とインターネット犯罪苦情センター(IC3)により注意喚起が発せられたのが、養育補助金の受給者をターゲットにしたフィッシング攻撃でした。

EPPICardは養育補助受給者が販売店などで利用できるデビット・カードのようなもので、現在15州で利用可能です。

TrendLabsでは、5月23日にサンプルを採取しています。確認されたスパムメールは件名に「Protect your EPPICard with EPProtect Plus(あなたのEEPICardをEPProtect Plusが保護します)」と書かれ、本文中にはフィッシング、ビッシング攻撃から保護するためにEPProtect Plusプログラムが開始されたこと、登録のためにセキュリティ設問(口座番号など)に答えるよう促すとともに、情報取得サイトのURLが記載されています。

|

|

|

日本国内においては同種のサービスは存在しないものの、オンラインゲームの仮想通貨、ポイントカード、電子マネーといった類において同様の脅威にさらされる危険性が考えられます。

こうしたフィッシング攻撃から身を守る対策として、4つ紹介させていただきます。

- メールで送られてくるウェブサイトのリンクは極力クリックしない。対象のサイトへ直接訪問し確認を行う。

- 利用対象の金融機関サイトにアクセスできていることを、毎回ブラウザのアドレスバーより確認する。

- 金融機関のサイトへ確実にアクセスするため、アドレスバーにアドレスを直接入力または、ブラウザのブックマーク機能を利用する。

- Webサイトの安全性を評価する「Trend プロテクト」を利用する。

* 参考情報1. TrendLabs Malware Blog「Child Support Payments May End Up with Phishers」

* 参考情報2. FBI「FBI Warns Cyber Criminals Targeting Users of EPPICards」

* 参考情報3. EPPICard「オフィシャルサイト」

■オンライン就職情報サービスを詐称したスパムメール

2008年6月16日に確認されたのが、米オンライン就職情報サービスの「CareerBuilder.com」を詐称したスパムメールでした。

確認されたスパムメールは件名に「Non-Staff Representative」と書かれ、本文中には信頼性を高めるため、職務内容説明や、資格、その他の詳細情報が記載され、「CareerBuilder.com」偽サイトへ誘導することで、ログイン情報の不正取得を狙っています。

|

|

|

就職情報サービスに登録されている求職者情報はスパマーのみならず、悪意ある活動を企てているすべてのサイバー犯にとって魅力的なデータベースです。

2007年には、米「Monster.com」にて、大規模な情報流出事件が発生していることが報じられています。今後も人事情報を標的とした攻撃の発生が予測されます。

人事情報を取り扱う従業員においては、機密性の高い情報を取り扱いつつも、有能な人材を確保するべく、積極的な外部との接触が必要となります。このため、一般の従業員以上に、高いセキュリティリテラシーが求められます。

また、それを支える組織としては、従業員に対する啓蒙活動を進めるとともに、それを徹底させる技術を投入していくことが重要です。トレンドマイクロでは、機密情報がクライアントコンピュータから漏えいすることを防ぐ、企業向けアプライアンス製品「Trend Micro LeakProof」を提供しています。

情報漏えいは企業ブランドや評判の失墜を起こすだけでなく、犯罪や裁判となる可能性があります。責任のあるすべての企業において今や必須といえるのではないでしょうか。

* 参考情報1. TrendLabs Malware Blog「Spam Now Hiring」

* 参考情報2. TrendLabs Malware Blog「The Monster Gets Beaten Again」

* 参考情報3. TrendLabs Malware Blog「Rock (Phish), Paper, and Scissors vs. Monster.com」

* 参考情報4. Trend Micro「LeakProof 製品概要」

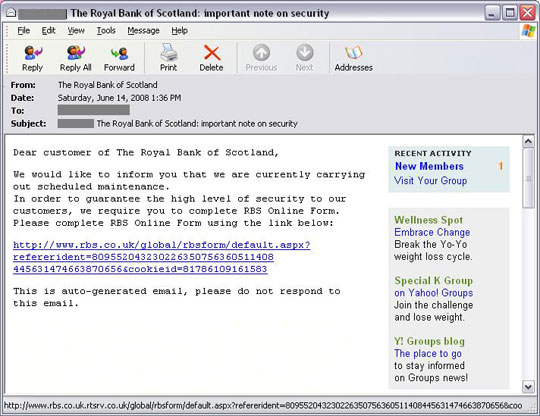

■米Yahoo! Groupサービスを悪用したフィッシング攻撃

2008年6月14日に確認されたのが、米「Yahoo! Group」サービスを悪用したフィッシング攻撃でした。

これまでもスパマーは、インターネット検索サービスの信頼を逆手にとった手法で攻撃を試みています。「スパムマップ配信国ランキング」では、「Googleカレンダー:3月度」、「Google AdWords:3月度、5月度」の事例を報告いたしました。

今回確認されたトリックは、スパムメールの送信に米Yahoo!のメーリングリストサービスYahoo! Groupsを介すことでした。

確認されたスパムメールは王立スコットランド銀行インターナショナルを偽ったものです。件名に「The Royal Bank of Scotland: Important note on security」と書かれ、本文中では受信者に個人情報の入力を求める偽サイトへ誘導し、情報の不正取得を狙っています。スパマーはYahoo! Groupsを介したスパムメール送信を行うことで、情報の信頼性を高めることに成功しています。

|

|

|

Yahoo! Groupsにはスパム対策として、モデレータがメーリングリストあてのメッセージを、メンバーに送る前にチェックできるオプションが用意されています。しかしながらこういった機能も、ウイルスに感染した正規メンバーから送信された場合、効果を発揮することができません。

仮に信頼に足りる人物、組織から送られてきた電子メールであったとしても、自ら正規サイトへアクセスし、メールで連絡された事実があるかどうか確認することでこの種の攻撃に対して未然に回避することが可能です。

また、Yahoo! Groupsのモデレータはこの機会に、スパムメールの脅威からメンバーを守るために設定すべきオプションについて確認しておくことを推奨します。

* 参考情報1. TrendLabs Malware Blog「Phishing Mail Sent via Yahoo! Groups」

* 参考情報2. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | スパムメールにて受取人のスケジュールを予約」

* 参考情報3. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | Googleの広告サービス「AdWords」を詐称したスパムメール」

* 参考情報4. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年5月) | 再び狙われたGoogleの広告サービス「AdWords」を詐称したスパムメール」

スパムメールはウイルス感染のリスクやフィッシング被害に遭うリスクを高めるだけでなく、正当なメールとの仕分け作業によりユーザへ負担を与えたり、組織のネットワーク資源の圧迫、さらには不要なメールによりディスク容量が占有されるなど、大きな問題となっているのはご承知の通りです。

トレンドマイクロでは、クライアント環境での「スパム対策エンジン」(コンテンツフィルタリング)によるスパム対策のみならず、ゲートウェイでの4階層によるスパム対策を推奨しています。

- IP Profiler:メールアドレス収集攻撃(DHA:Directory Harvesting Attack)が確認されると、送信元サーバからの通信をブロックし、メールアドレスの流出を阻止する。

- IPレピュテーション:メールサーバの入口で送信元IPアドレスの信頼性を判断、スパムメールと認識したものは自動的にブロックする。

- IP Profiler:特定の企業や組織を狙うスピア型攻撃が確認されると、送信元サーバからの接続を自動的にブロックする。

- スパム検索エンジン:ヒューリスティックとパターンマッチングの技術を組み合わせて検出・隔離する

トレンドマイクロでは、引き続きスパムメール対策のソリューションを提供してまいります。

●メッセージングソリューション

企業のメールやグループウェアを保護します。

●ゲートウェイ対策

外部からの侵入や内部からの漏えいをインターネットの入り口で防ぐソリューションです。