スパムメールのホットスポットはどこにあるのでしょうか。トレンドマイクロでは、スパムメールに関し詳細な調査を実施しています。その研究成果の一つが「スパムマップ」です。スパムメールの配信元となっている国や地域をホームページで情報公開しています。

* 2008年9月よりスパムマップをリニューアルいたしました。新しいURLは「http://itw.trendmicro.com/malware_spam_map.php」になります。

■集計対象期間:2008年7月1日~2008年7月31日

|

順位 |

国名 |

世界に占める |

先月割合 |

先月 |

先月 |

|

【1位】 |

ロシア |

10.59% |

11.01% |

【1位】 |

→ |

|

【2位】 |

アメリカ |

9.71% |

9.46% |

【2位】 |

→ |

|

【3位】 |

ブラジル |

6.94% |

5.65% |

【3位】 |

→ |

|

【4位】 |

トルコ |

4.63% |

4.56% |

【5位】 |

↑ |

|

【5位】 |

韓国 |

4.38% |

-.–% |

【6位】 |

↑ |

7月度は、上位5カ国からのスパムメールの発信量が全流通量の約36.25%を占めています。

上記の5カ国に、6位にアルゼンチン(先月8【位】)、7位にイタリア(先月4【位】)、8位にコロンビア(先月7【位】)、9位に中国(先月9【位】)、10位にスペイン(先月12【位】)が続いています。

7月度の「Worldwide Spam amount」は「52,620,069」。前月度の「60,981,030」に対して減少傾向です。

5月度から引き続いているロシアの脅威ですが、7月度は顕著な傾向が見られます。

毎週月曜日にロシアからの配信量が低くなる傾向です。株式市場では、このように特定曜日に一定の増減傾向が現れる現象を「曜日効果」と呼んでいます。

スパムメールは広告の大量配信に端を発するいわば、商活動です。株式市場が市場を形成する人の影響を受けるように、スパムメールもまた配信側、受信側さまざまな思惑が交錯しています。

リージョナルトレンドラボでは引き続き、長期的な展望に立って、変則的事実を見いだし、より効果的な予防策の検討を行っていきます。

|

|

なお、10位以下の場合、スパム配信率のデータプロットは行われていません。 |

■2008年7月度のスパムメールハイライト 目次

ここでは、2008年7月にTrendLabsにて確認したスパムメールの事例をご紹介します。

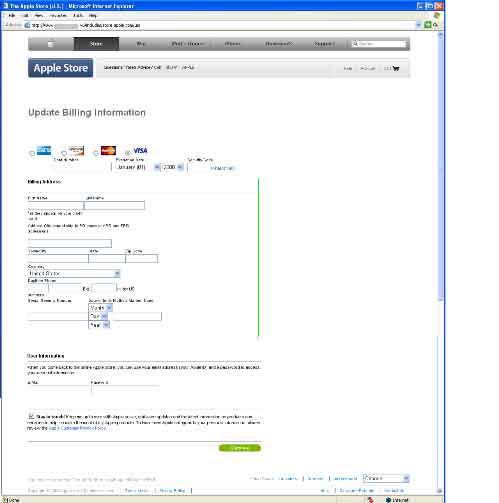

■iPhone 3G発売に便乗するフィッシング攻撃

2008年7月4日に報告されたのが、7月11日の「iPhone 3G」発売に便乗した、Apple Storeからのメールを装ったスパムメールでした。

確認されたスパムメールはその本文に「決済を処理できなかったので、決済情報を更新してください」とURLとともに記載されています。その誘導先はApple Storeに似せた偽サイト。偽サイトでは、クレジットカード番号をはじめとする個人情報の不正取得が計画されていることが読み取れます。

|

|

|

iPhoneが攻撃者の標的となったのは、なにも今回が初めてではありません。2007年にもGSM方式の初代iPhoneリリース時に広告ポップアップを表示させ、フィッシングサイトへ誘導する攻撃が報告されています。

また、2008年4月末に確認された人気ゲーム愛好者を標的としたスパムメールも対象こそ違うものの、今回と同様の効果を狙った攻撃であったといえます。

- Trend Micro Security Blog:「「iPhone」便乗ウイルスが早くも登場」(2007年7月2日付け)

- Trend Micro Security Blog:「スパムマップ配信国ランキング(2008年5月) | 世界記録の人気ゲーム愛好者を標的としたスパムメール」

スパム送信者(スパマー)は日々、受信者にとって最も魅力的に映るコンテンツが何なのか分析を行っています。

一時の誘惑に惑わされた行動が時として、取り返しのつかないデータ破壊につながる可能性があります。今後もいかなるメール記載のURLについて安易にクリックすべきではありません。

* 参考情報1. TrendLabs Malware Blog「Phishers Pose Fake Apple Billing Woes」

* 参考情報2. Trend Micro Security Blog:「「iPhone」便乗ウイルスが早くも登場」

■「第三次世界大戦開戦」捏造ニュースを報じるスパムメール再び

2008年7月9日に報告されたのが、米国とイランの政治的緊張に便乗したスパムメールでした。

確認されたスパムメールの件名は以下のとおり複数確認されており、リージョナルトレンドラボでは、一部日本国内にも流通していることを特定しています。

- 米軍が2万人の兵をイランに送り込む(20000 US soldiers in Iran)

- 1万人以上のイラン人が戦死(Iran USA conflict developed into war)

- 1万人以上のイラン人を殺害(More than 10000 Iranians were murdered)

- 米軍とイランの交渉決裂。開戦へ(Negotiations between USA and Iran ended in War)

- イラン軍占拠(Occupation of Iran)

- イランへの攻撃計画が開始(Plans for Iran attack began)

- イラン大統領マフムード・アフマディーネジャード、米国に対し聖戦を宣言(The Iran’s Leader Mahmoud Ahmadinejad declared Jihad to USA)

- 第三次世界大戦は既に開戦している(The World War III has already begun)

- 第三次世界大戦が始まった(The begining of The World War III)

- イランに対し軍事行動開始(The military operation in Iran has begun)

- イラン戦に向けての隠密行動(The secret war against Iran)

*注:米四大ネットワーク ABCにて同名のインタビュー記事有り。こちら - イランにて第三次戦が開始(Third War in Iran)

- 第三次世界大戦開戦(Third World War has begun)

- 米軍がイラン国境を越え侵攻(US Army crossed Iran’s borders)

- 米軍、イランへ侵攻(US Army invaded Iran)

- 米軍、首都テヘランから20キロまで侵攻(US army is about 20 kilometers from Tegeran)

*注:テヘランは正しくは「Tehran」。スパマーのスペルミス - 米兵イランを占拠(US soldiers occupied Iran)

- 米軍イランを攻撃(USA attacked Iran)

- 米軍、イランに対し宣戦布告(USA declares war on Iran)

- 米軍、イランを占拠(USA occupeid Iran)

- 米軍、イランに対し戦争を引き起こす(USA unleashed war on Iran)

- 米イラン戦争(War between USA&Iran)

- イラン戦が現実のものに(War with Iran is the reality now)

- ワシントンは、先制攻撃を望みます(Washington prefers to shoot first)

|

|

Trend Micro Anti-Spam Engineによってスパムメール判定されたメールの件名には、「Spam:」文字が追加されています。 |

本文に記載されたリンクをクリックすると不正サイトへ接続されます。

- http://{BLOCKED}otsnews.com

- http://{BLOCKED}lynews.com

- http://{BLOCKED}wsonline.com

- http://{BLOCKED}rldnow.com

- http://{BLOCKED}ewsworld.com

同サイトでは巨大なキノコ雲の画像を使った動画再生画面が埋め込まれており、「第三次世界大戦の始まりを写した動画」としてクリックを促しています。

|

|

|

動画のリンクをクリックすると「iran_occupation.exe」というファイルが、バナー広告をクリックすると「form.exe」というファイルがそれぞれ実行されます。いずれもトロイの木馬「TROJ_NUWAR.AB」です。

新聞やTVといった既存メディアよりも、インターネットを主要なニュースソースとして、チェックしているユーザが増えているとの調査結果が発表されています。

トレンドマイクロでは、新しいメディアを安全に楽しんでいただけるよう、「Webレピュテーション」をはじめとする技術を投入しています。

こうした防衛技術を利用するとともに、今一度、「そのクリックは安全ですか」を肝に銘じて、新しいメディアとのつきあい方を検討していく必要があるといえそうです。

* 参考情報1. TrendLabs Malware Blog「Breaking News! Iran Invaded! Well…maybe」

* 参考情報2. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | 捏造ニュースを報じるスパムメールでトロイの木馬に誘導」

■「2012年、インターネットは終了する」怪情報を散らすウイルス添付スパムメール

2008年7月10日に報告されたのが、「2012年、インターネットは終了する」とする怪情報が記載されたウイルス添付スパムメールでした。

確認されたスパムメールはその本文に「インターネットは2012年に終了する」といった情報が途中まで記載されています。詳細については添付のPDFファイル「doc.pdf」を開封するように誘導しています。

「doc.pdf」はPDFウイルス「TROJ_PIDIEF.JT」。同ウイルスは「Adobe Reader/Adobe AcrobatのJavaScriptメソッドに入力値を適切に処理できない脆弱性(CVE-2008-2641)」の悪用を特定しています。PDFファイルを開くことでFTPサイトへの接続が行われ、ファイルのダウンロードを試みます。

|

|

|

市場調査会社の米IDCは2008年6月25日、2012年にはインターネット利用者は19億人(世界人口の30%相当)を超える見込みだという見通しを発表しています。

限りない成長見通しが発表される一方で、見えぬ不安を感じている人が多いことが、このようなスパムメール流通の理由ではないでしょうか。

* 参考情報1. TrendLabs Malware Blog「Death of the Internet Foretold」

* 参考情報2. IDC – Press Release「IDC Finds More of the World’s Population Connecting to the Internet in New Ways and Embracing Web 2.0 Activities 」

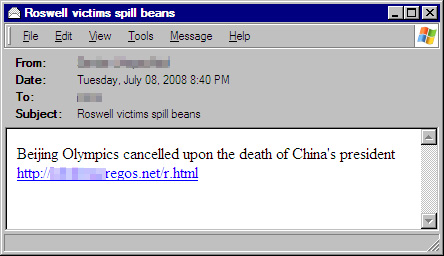

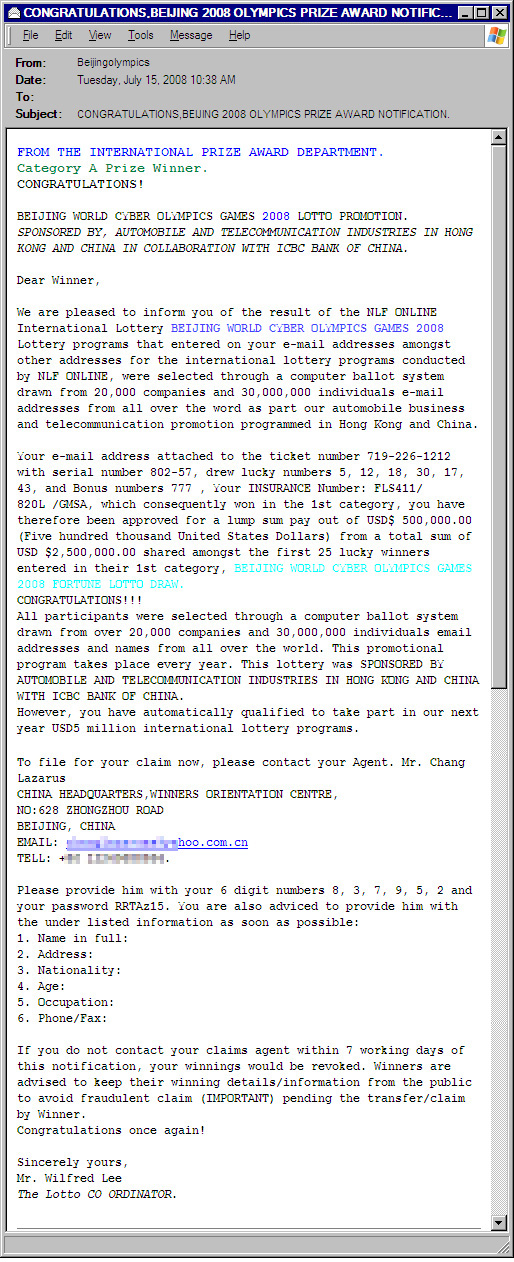

■北京オリンピックに便乗したスパムメール

2008年8月8日、中国北京にてオリンピックが開催されました。開催ムードが高まるにつれて、「北京オリンピック便乗スパムメール」の流量増加も見られています。今回は2つの事例を紹介します。

2008年7月8日に確認されたのが、「Storm Worm(ストームワーム)」ウイルスに感染させようとするスパムメールでした。

同スパムメールでは、その本文に「中国主席死去により、北京オリンピック中止」と記載され、URLリンクが用意されています。同URLのクリックによりダウンロードされるのはトロイの木馬。次のウイルスがダウンロードされるケースが確認されています。

|

|

|

メールの本文、件名はオリンピックのみならず、一般利用者にとっての関心事が採用されています。

いずれのケースでも、スパムメール記載のURL先が「r.html」であること。アダルトビデオ共有サイト「PornTube」へ誘導されるという共通点も見られます。

次いで、7月15日に確認されたのが、北京オリンピック懸賞詐欺スパムメールです。

件名には、「CONGRATULATIONS.BEIJING 2008 OLYMPICS PRIZE AWARD NOTIFICATION.」と記載され、その本文には、抽選によって北京オリンピックプロモーションのためのロトくじに当選したとの内容が記載されています。

懸賞金を得るために必要な情報として、氏名、住所、国籍、年齢、電話番号の個人情報が要求されています。

このことから、スパマーの目的は個人情報搾取であったと推測されます。

|

|

|

オリンピックの開催により、スパムメールの内容は獲得メダル数などの題材に遷移することが予測されます。引き続き警戒が必要であると言えそうです。また、オリンピックに限らず国際的なイベントは常に攻撃者の標的になっていることも心得ておく必要があるのではないでしょうか。

* 参考情報1. TrendLabs Malware Blog「‘Roswell’ Victims Spill Beans on Beijing Olympics?」

* 参考情報2. TrendLabs Malware Blog「You Just Won the Beijing 2008 Olympics Lotto!」

* 参考情報3. TrendLabs Malware Blog「PornTube Spamming Continues」

* 参考情報4. TrendLabs Malware Blog「A Worrying Trend of Compromised Web Sites」

* 参考情報5. Trend Micro Security Blog「Microsoft Wordの脆弱性(CVE-2008-2244)を悪用した「TROJ_MDROPPER」の脅威」

* 参考情報6. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月)|スパムメールにて北京五輪関連のExcelファイルを装ったウイルスを拡散」

* 参考情報7. Trend Micro Security Blog「トロイの木馬が埋め込まれたMicrosoft Wordファイルによるターゲット攻撃」

* 参考情報8. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年6月)|サッカー欧州選手権2008(Euro 2008)チケット転売スパムメール」

■宅配便会社からの通知を偽ったウイルス添付スパムメール

2008年7月14日に報告されたのが、宅配便会社 米ユナイテッド・パーセル・サービス社(UPS:United Parcel Service, Inc)からの通知と偽ったウイルス添付スパムメールでした。

確認されたスパムメールはその件名に伝票番号(トラッキング番号)が記載されています(例:UPS: Paket N1475291596)。

その本文には「住所が正しくないため、荷物が届けられない。添付の請求書を印刷するように」と添付ファイル(UPS_INVOICE_{ランダムな数字}.zip。拡張子はZIPとなっているものの、実際の圧縮形式はRAR形式。展開すると実行ファイルが含まれています。)の開封を促しています。

添付ファイルは実はウイルス(「TSPY_ZBOT.NM」、「TROJ_DLOADR.GG」、「TSPY_ZBOT.PF」)。

スパマーの狙いは、侵入させたウイルスによるオンラインバンキング利用者の個人情報搾取です。ウイルスには設定ファイルを外部サイトから取り込み、搾取対象とするオンラインバンク情報を更新する機能が備わっていることを特定しています。

スパマーの巧みなソーシャルエンジニアリング戦術はこれだけに留まりません。ヨーロッパ圏においては、ドイツ語で同様の内容が記載されたスパムメールが確認されています。現在の所、日本語のメールは確認されていませんが、英語で記載されたメールの流通は報告されています。

|

|

|

日本国内においては奇しくも、UPS社と提携関係にあるヤマト運輸株式会社より、ヤマト運輸(クロネコ)を騙るスパムメールについて注意喚起が行われたばかりでした。

- ヤマト運輸株式会社:「ヤマト運輸(クロネコ)を名乗る迷惑メールについて」(2008年5月8日付け)

スパマーは巧みに利用者の心理のスキを狙います。今後もいかなるメールにおいても、記載のURL、添付ファイルについて安易にクリックすべきではないといえるのではないでしょうか。

* 参考情報1. TrendLabs Malware Blog「Trojans Deliver」

* 参考情報2. TrendLabs Malware Blog「UPS Spam: Trojan Courier of Choice」

* 参考情報3. インターネットセキュリティナレッジ「「クロネコ」を名乗る迷惑メールに用心」

■画像をテーブルアートに置き換えたスパムメール

2008年7月13日に報告されたのが、画像スパムメールの進化形、テーブルアートスパムメールです。

テーブルアートとは、いわば点描画ともいえる技法です。HTMLのTABLEタグ(表組を作成するためのタグ)を細かく組み合わせ、各テーブルの背景色を利用することで描いた画像です。

以下の画像は、我々が入手したテーブルアートスパムメールです。いずれのケースも、その見栄えは従来から知られている画像スパムメールと同様です。しかしながら、これらスパムメールには画像ファイルは一切添付されていません。

|

|

|

そのからくりはHTMLソースコードを確認することで理解できます。TABLEタグにより非常に細かなセルを作り出し、それらセルを画像のドットに見立て、色づけを行っています。これにより、TABLEタグだけで見た目は画像ファイルと何ら変わりない表示を実現しています。

|

|

|

このような細工は、スパマーがスパムメール対策製品からのすり抜けを狙い実施された技法と推測されます。もちろん、トレンドマイクロのスパムメール対策製品では、このような技法に対してもその検出に対応しています。

テーブルアートスパムメールに限らず、スパマーは常に検出回避技法の開発に力をいれています。リージョナルトレンドラボでは、引き続きスパマーが新たに投入する検出回避技法の分析を進めていきます。

* 参考情報1. TrendLabs Malware Blog「Spam Spans New Artistic Heights」

■不正サイトへの誘導を行わないフィッシングスパムメール

2008年7月19日に報告されたのが、不正サイトへの誘導を行わないフィッシングスパムメールです。

従来のフィッシング詐欺といえば、「口座の更新期限が迫っています」といった文面でメールを送りつけ、不正サイトへ誘導を行い、個人情報の搾取を行っています。

今回確認されたスパムメールでは、URLの記載がありません。インターネットサービスプロバイダ 米Earthlinkと騙るそのスパムメールでは、フィッシング詐欺の常套手段である不正サイトへの誘導が行われていません。

代わりに用意されたのが、「Reply-To:」フィールドを使った細工です。

利用者が受信したメールに対して「返信(リプライ)」という操作を行うと、通常はこの送信者アドレス(「From:」フィールド)に向けてメールが送り返されます。しかしながら、「Reply-To:」フィールドが定義されている場合、そのメールに対する応答は「Reply-To:」フィールドに指定されたアドレスを優先して送信が行われます。

今回、スパマーはこの仕組みを悪用しています。「From: UPGRADE YOUR ACCOUNT <upgradeyouraccount_2004@earthlink.net>」と正規のアドレスを設定する一方で、「Reply-To:」フィールドにはスパマーのアドレスを設定しています。

これにより、正規のアドレスからの要求であると信用した受信者はスパマーに対し、自身の個人情報を返信することとなります。

|

|

(「From:」は正規、「Reply-To:」はスパマーのアドレス) |

このような細工は、URLフィルタリング製品をかいくぐるには最良の手法であるといえます(サイトへの接続を一切発生させずにフィッシング詐欺を行ったという点でも革新的といえます)。しかしながら、トレンドマイクロの推奨するマルチレイヤー(多層防御)でのセキュリティ対策を施しておくことで、それは脅威となりえません。

トレンドマイクロのスパムメール対策製品では、この種のフィッシングスパムメールの検出に対応済みです。

多層防御はこれからもセキュリティ対策の基本といえる戦略であるといえるのではないでしょうか。

* 参考情報1. TrendLabs Malware Blog「Phishers Lose the URLs」

■トレンドマイクロのツールと騙りウイルス拡散を狙うスパムメール

2008年7月24日、28日と相次いで報告されたのが、トレンドマイクロのツールと騙りウイルス拡散を狙うスパムメールでした。

24日、確認されたスパムメールはその本文は中国語で記載され、HTML形式メールを使い弊社のログや画像などを埋め込むことで視覚効果による信頼性を高める工夫が施されています。

トレンドマイクロ 台湾が実際に配布しているウイルス駆除ツール「iClean」を紹介するそのメールでは、「iClean20.rar」という圧縮ファイルが添付され、その利用を推奨しています。

|

|

|

「iClean20.rar」の展開により得られるのが実行ファイル「iClean20.exe」(「TROJ_FAKECLEAN.A」)。ウイルス作成者が巧みだった点が、「iClean20.exe」の実行により、バックドア型ウイルス「BKDR_POISON.GO」が実行されるとともに、本物の「iClean」も実行されるという点です。これは、次のような効果を狙った戦略であると推測されます。

- 「BKDR_POISON.GO」がトレンドマイクロ製品で検出されないことを確認する。

- 本物のウイルス駆除ツールを動作させることで利用者を信頼させる。

- 「BKDR_POISON.GO」以外のウイルスを駆除しバックドアの実行環境を整える。

トレンドマイクロ 台湾配布ツールを装ったスパムメールは続きます。28日、確認されたスパムメールは前回同様に中国語で記載され、無償ツール「Web Threat Protection Add-On」の利用を推奨しています。

|

|

|

前回とは異なり、添付ファイルはありません。偽のダウンロードページへ誘導し、「MS08-041 :Microsoft Access Snapshot Viewer の ActiveX コントロールの脆弱性により、リモートでコードが実行される (955617) ,CVE-2008-2463」の脆弱性を悪用することで、バックドア型ウイルス「BKDR_AGENT.AVAJ」をインストール、実行します。

このような攻撃に対する対策としては、まず正規サイトからツールを直接入手することが挙げられます。今後、模倣犯が出現する可能性も考慮し、例えセキュリティアプリケーションであっても、ダウンロードし利用することは常に用心する必要があると言えます。

* 参考情報1. TrendLabs Malware Blog「Fake Trend Micro Virus Clean Tool Spreads Malware Dirt」

* 参考情報2. TrendLabs Malware Blog「Another Fraudulent Trend Micro Site Appears」

* 参考情報3. トレンドマイクロ 台湾「iClean ダウンロードサイト」

* 参考情報4. トレンドマイクロ 台湾「Web Threat Protection Add-On ダウンロードサイト」

* 参考情報5. Trend Micro Security Blog「偽「ルートキットバスター」によるアドレス搾取」

■日本語スパムメールはクエリーストリングで利用者追跡

リージョナルトレンドラボでは、日本国内のスパムメール事情についても観測、分析を実施しています。

国内で多く見られるのが、出会い系サイトに誘導するスパムメール。今回紹介するのはその一例です。

|

|

|

文面にいくつかのパターンが見られるものの、いずれも同一のアダルトサイトへ誘導するものです。同スパムメールが巧みな点が、クエリーストリング(または、URLパラメータ)と呼ばれる技術を使っている点です。この技術により、スパマーはメールのリンクをクリックした利用者の追跡を行っています。

メールに記載されているURLはつぎのように構成されています。

|

http://www.{BLOCKED}.com/?bc=gt&me=LH8kH3H{BLOCKED}H82 |

この中の「?」記号よりも後ろの部分、「bc=gt&me=LH8kH3H{BLOCKED}H82」がクエリーストリングと呼ばれる箇所です。スパマーはスパムメール送信時に送信先と「me={ランダムな文字列}」が対となったデータベースを作成しておきます。これにより、誘導サイトのアクセスログ分析を行うことで、どの送信先においてURLクリックが行われたのかを追跡することが可能になります。

さらにスパマーは追跡機能を利用し、URLクリック実績のある送信先に対し、後日不正請求メールを配信します。スパマーはこのように利用者の焦りと罪悪感につけ込んで詐欺を成功させようと計画しています。

夏休み中はお子さんのインターネットを利用する機会が増える時期となります。インターネット閲覧中に有害サイトを興味本位で見てしまったとの被害報告も寄せられています。

安心してインターネットを利用するために、フィルタリング製品の導入を検討することも有効です。

- トレンド フレックス セキュリティ Trend プロテクト

- ウイルスバスター 2008 | 「URLフィルタ」機能を有効/無効にするには

- ウイルスバスター 2007 | 「URLフィルタ」機能を有効/無効にするには

- URLフィルタリング

スパムメールはウイルス感染のリスクやフィッシング被害に遭うリスクを高めるだけでなく、正当なメールとの仕分け作業によりユーザへ負担を与えたり、組織のネットワーク資源の圧迫、さらには不要なメールによりディスク容量が占有されるなど、大きな問題となっているのはご承知の通りです。

トレンドマイクロでは、クライアント環境での「スパム対策エンジン」(コンテンツフィルタリング)によるスパム対策のみならず、ゲートウェイでの4階層によるスパム対策を推奨しています。

- IP Profiler:メールアドレス収集攻撃(DHA:Directory Harvesting Attack)が確認されると、送信元サーバからの通信をブロックし、メールアドレスの流出を阻止する。

- IPレピュテーション:メールサーバの入口で送信元IPアドレスの信頼性を判断、スパムメールと認識したものは自動的にブロックする。

- IP Profiler:特定の企業や組織を狙うスピア型攻撃が確認されると、送信元サーバからの接続を自動的にブロックする。

- スパム検索エンジン:ヒューリスティックとパターンマッチングの技術を組み合わせて検出・隔離する

トレンドマイクロでは、引き続きスパムメール対策のソリューションを提供してまいります。

●メッセージングソリューション

企業のメールやグループウェアを保護します。

●ゲートウェイ対策

外部からの侵入や内部からの漏えいをインターネットの入り口で防ぐソリューションです。