トレンドマイクロは、2015年10月27日朝、3種のマルウェアスパムが広範囲に拡散したことを確認しました。この 3種のマルウェアスパムはすべて同一のオンライン銀行詐欺ツールを頒布するもので、トレンドマイクロSPN の観測では合わせて 11,000通以上の送信を確認しています。特に 10月9日のブログで報じた偽装メール攻撃との共通点が多く、同様の手口による攻撃が今後も繰り返されることが予想されるため、注意喚起いたします。

今回確認されたマルウェアスパムは、実在の会社名からの請求書送信を偽装するものが 2種、ファックス受信の通知を偽装するものが 1種です。いずれも不正マクロを含んだ Word文書ファイルが添付されています。受信者が Word文書を開いた場合、当初からマクロが有効になっている、もしくは受信者がマクロ機能を有効化してしまうと文書内の不正マクロが実行されます。不正マクロはインターネット上の不正サイトからネットバンキングの認証情報を狙うオンライン銀行詐欺ツール「SHIZ」をダウンロードし、受信者の PC に感染させます。

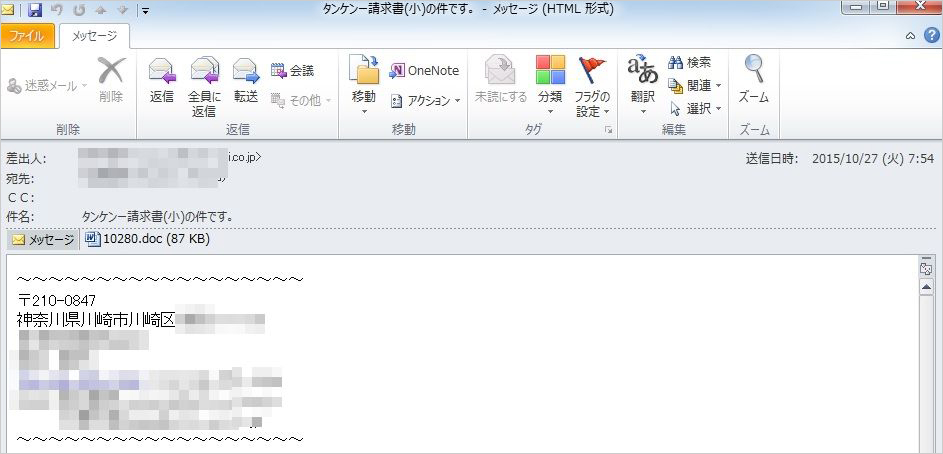

図1:新たに確認された 3種のマルウェアスパムの例

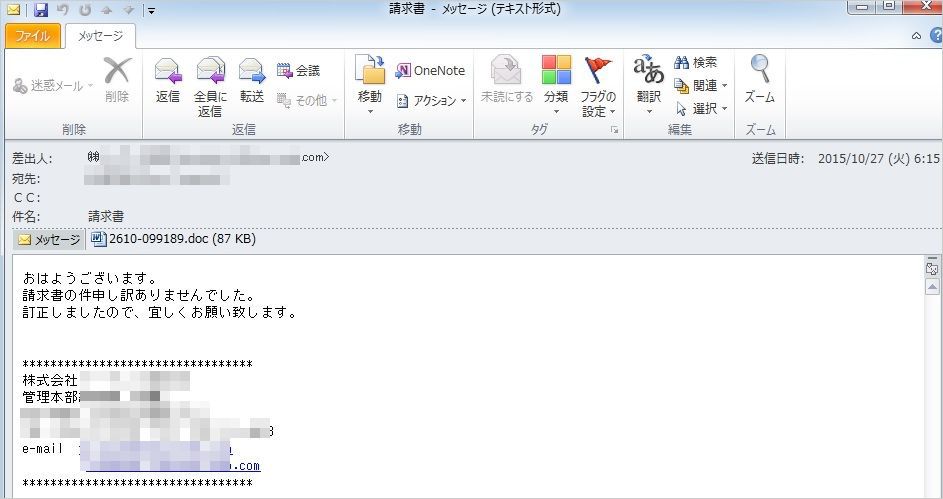

図2:新たに確認された 3種のマルウェアスパムの例

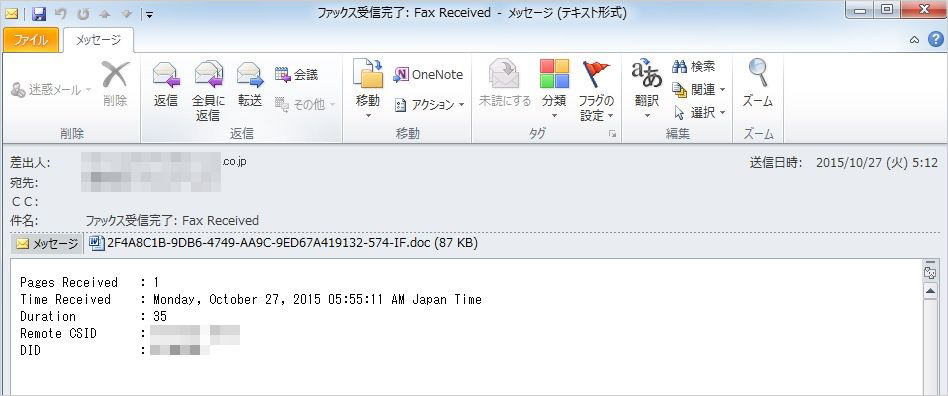

図3:新たに確認された 3種のマルウェアスパムの例

| 件名 | 送信元 | 添付ファイル名 |

|---|---|---|

| タンケンー請求書(小)の件です | 実在の印刷会社アドレスを偽装 | 10280.doc |

| 請求書 | 実在の建設会社アドレスを偽装 | 2610-099189.doc |

| ファックス受信完了:Fax Received | 実在のレンタルオフィス会社アドレスを偽装 | 2F4A8C1B-9DB6-4749-AA9C-9ED67A41913 2-574-IF.doc |

これらのメールはすべて、実在の会社のメールアドレスを送信元として偽装しています。特に請求書偽装の 2種では、偽装したメールアドレスの会社の社員と思われるメール署名が含まれており、実際にその会社から送られたものと受信者に誤解させる手口が使われています。しかしこれらのメールは、メールヘッダ情報からは海外のメールサーバが発信元であることが推測され、送信元アドレスは偽装であるものと考えられます。

このように件名や送信元アドレスなどの偽装メール手法、不正マクロ付文書ファイルの使用、最終的なオンライン銀行詐欺ツール「SHIZ」の頒布など、前回の攻撃との共通点は明らかです。また、日本時間の朝6時から 1~2時間の間に送信が集中していることも前回との共通点です。攻撃者は成功した攻撃手法を繰り返す傾向にあるため、今後も同様の手法によるマルウェアスパムの攻撃発生に注意すべきです。

トレンドマイクロでは今回の攻撃についてさらなる詳細解析を進めています。関連する追加情報は、本ブログなどを通じてお知らせします。

■被害に遭わないための注意点

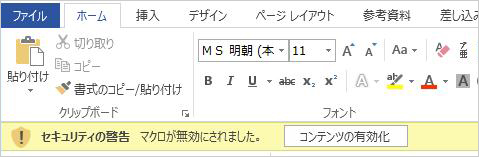

今回のマルウェアスパムに限らず、不正マクロを含む MS-OFFICE文書ファイルによる攻撃が多く見られています。現在の Microsoft Office製品の初期設定ではマクロ機能は無効化されており、不正マクロが自動的に実行されてしまうことはありません。しかし、マクロ無効化のセキュリティ警告メッセージが表示されることにより、自らマクロを有効にしてしまうケースが見られています。マクロ無効のセキュリティ警告が表示された場合、すぐに「コンテンツの有効化」ボタンをクリックせず、その妥当性を判断するようにしてください。

図4:マクロ無効のセキュリティ警告表示例 「コンテンツの有効化」ボタンをクリックするとマクロ機能が有効になり、不正マクロが実行されてしまう。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては、「Trend Micro Smart Protection Network(SPN)」の機能である「ファイルレピュテーション(FRS)」技術により、現在は以下の検出名で検出されます:「W2KM_SHIZ」、「TSPY_SHIZ」

「E-mailレピュテーション(ERS)」技術では不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルなどの条件で危険性の高いメールをフィルタリングすることが可能です。

今回の攻撃に関連する不正プログラムが通信、接続を行う不正サイトについては、「Webレピュテーション(WRS)」技術により、Webサイトへのアクセスをブロックします。

「Deep Discovery Analyzer」、「Deep Discovery Email Inspector」のカスタムサンドボックス機能では、未入手の検体であっても、解析によって不審な活動の実行などを確認し、警告することができます。

※調査協力:トレンドマイクロ Regional Trend Labs

【更新情報】

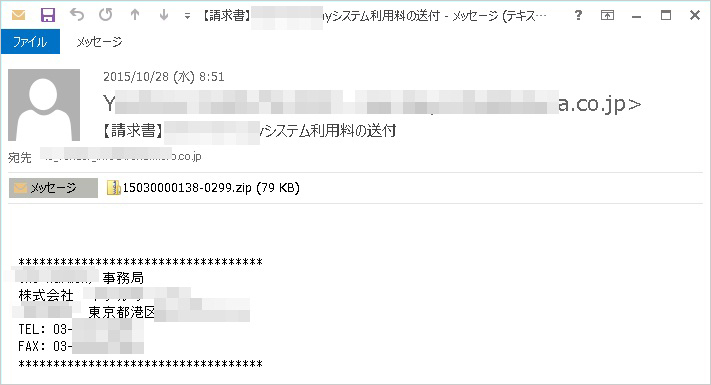

| 2015/10/28 | 15:00 | 「トレンドマイクロの対策」の項目を変更 トレンドマイクロでは 2015年10月28日朝、別の企業からの請求書メールを偽装したマルウェアスパムを確認しています。同様のメールによる攻撃は今後も続くものと思われます。特に身に覚えのない用件で送られてきたメールの添付ファイルは、開かないようご注意ください。  図5:10月28日朝確認されたマルウェアスパムの例 |

| 件名 | 送信元 | 添付ファイル名 |

|---|---|---|

| 【請求書】O<省略>yシステム利用料の送付 | 実在ホテルのアドレスを偽装 | 15030000138-0299.zip |