イタリア企業「Hacking Team」から漏えいしたとされる情報からこれまで未確認だった脆弱性が多数確認されています。中でも、Adobe Flash Player に関する脆弱性については、日本を狙う改ざんWebサイト経由での標的型サイバー攻撃で利用されていた事例を7月14日付の本ブログ記事でお伝えしています。そして今回トレンドマイクロでは、この Adobe Flash Player の複数の脆弱性の利用した攻撃が、日本国内の改ざんされたWebサイト経由で継続して行われている事を確認しました。

日本トレンドマイクロの調査によれば、7月13日~22日までの間に、改ざんWebサイト上に Adobe Flash Player の脆弱性への攻撃ファイルがホストされていた事例を 25件確認しています。この 25件の改ざんサイトに対し、上記の期間中に日本から合わせておよそ 7千件のアクセスがあったことも確認しています。逆に日本以外からのアクセスは合わせても 1千件未満であり、日本国内の利用者を狙った攻撃であることを示していると言えます。しかし、このアクセス数は 1サイトあたり 1日におよそ 30件程度となり、普段から頻繁にアクセスされるサイトが改ざん被害を受けたのではないことがわかります。

これらの改ざんサイトでは、脆弱性の攻撃コード(エクスプロイト)を含む不正ファイルがサイト内に置かれており、サイトのトップページ上にその不正ファイルを読み込ませるための iframe が埋め込まれていました。不正ファイルは 25件中 18件で “movie.html” というファイル名でしたが、この 18件の不正ファイルでの共通点として、オープンソースのソフトウェア開発キット(SDK)である「Adobe Flex」 により作成されたというコメント文がファイルの冒頭に記載されています。

図1:不正ファイル “movie.html” 内の「Adobe Flex」により作成されたことを示すコメント文

不正ファイルのファイル名は “movie.html” 以外にも “faq.html” などが確認されています。また、HTML 形式ファイルではなく、Flash 形式の SWFファイル “movie.swf” なども確認されています。

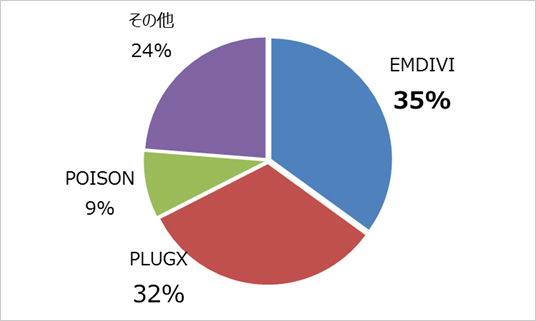

この Webサイト改ざんによる攻撃の事例で特に注目すべきは、脆弱性攻撃から最終的に侵入する不正プログラムです。既にトレンドマイクロでは、Adobe Flash Player の脆弱性を利用しランサムウェア「CRYPTOWALL」を感染させるための脆弱性攻撃ツール(エクスプロイトキット)が存在することを確認しています。しかし、今回国内で確認できた事例では、いわゆる「標的型サイバー攻撃」で利用されている遠隔操作ツール(RAT)の「EMDIVI」もしくは「PLUGX」を最終的に感染させるものでした。「国内標的型サイバー攻撃の分析・2015年版」で報告しているように、「EMDIVI」と「PLUGX」は日本を狙う標的型サイバー攻撃において最も多く使用された RAT のトップ2となっています。

図2:2014年に国内の標的型サイバー攻撃で確認されたRAT種別の割合(トレンドマイクロ調べ)

RAT の感染が目的であることから、Web経由での標的型攻撃(水飲み場型攻撃)である可能性が推測されます。これまで日本で確認されてきた多くの水飲み場型攻撃の事例では、攻撃の標的となる組織の IPアドレスからのアクセスでのみ攻撃が発動するなど、攻撃対象を限定する仕組みが施されているものがありました。しかし、今回トレンドマイクロで確認できた改ざんサイトではそのような仕組みはなく、改ざんサイトにアクセスしたインターネット利用者は誰でも被害に遭う可能性があります。

トレンドマイクロでは継続してこの攻撃を調査しています。また新たな情報が確認された場合は本ブログ記事などで報告します。また、確認した改ざんサイトについて「JPCERT/CC」へ通報するなど、根本対策に向けて対処しています。

■被害に遭わないためには

脆弱性攻撃は対象となるソフトウェアを修正することによって 100% 防ぐことが可能です。今回の Adobe Flash Player の複数の脆弱性「CVE-2015-5119」「CVE-2015-5122」「CVE-2015-5123」に関しては既に Adobe より修正された最新バージョンが公開されておりますので速やかにアップデートを行うことを推奨します。

また、国内の Webサイトが改ざんされ、攻撃に利用される事例が頻繁に見られています。Webサイト管理者の方は自身が管理する Webサイトが改ざんされることにより、Webサイトの訪問者など他社に被害を与える可能性について常に注意してください。Webサイトが改ざんされる原因は、Webサイトで使用されているソフトウェアの脆弱性、サイト管理用アカウントの乗っ取りのどちらかです。脆弱性対策とアカウント管理を行うことが最低ラインとなります。

■トレンドマイクロのソリューション

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能の 1つである「ファイルレピュテーション」技術により、今回の Adobe Flash Player の脆弱性を攻撃する不正 SWFファイルを「SWF_EXPLOYT」、「SWF_JINXQO」、「SWF_AXPERGLE」、「SWF_EKSPLOYT」などの検出名で検出対応しています。また、脆弱性攻撃により侵入する不正プログラムを「BKDR_EMDIVI」、「BKDR_PLUGX」などの検出名で検出対応を行っております。

脆弱性攻撃ファイルがホストされた URL へのアクセスや RAT による遠隔操作用サーバ(C&Cサーバ)との通信は「Webレピュテーション」技術によりブロックし、情報漏えいなどの実被害を防ぎます。

「Deep Discovery™ファミリー」では、「BKDR_EMDIVI」や「BKDR_PLUGX」が行う通信の発生を検知し、侵入を可視化することが可能です。

※協力執筆者:新井悠(Cyber Attack Response Team)、木村仁美(Regional Trend Labs)、原弘明(Regional Trend Labs)、東結香(Regional Trend Labs)