ファイルを暗号化して身代金を要求する「Cryptoランサムウェア」は、その不正活動を通じて、さらに多くの金銭を窃取するようになってきています。トレンドマイクロが確認した「Cryptoランサムウェア」の 1つは、「Cryptoランサムウェア」としては初めて、情報収集を行う不正プログラムと連携したものでした。この改良は、ファイル感染型ウイルスの機能を備えたランサムウェア「VIRLOCK」を確認した直後に確認されました。

■CryptoWall 3.0

スパムメールを介して PC に侵入する「CryptoWall」を弊社が初めて確認したのは昨年のことです。「Cryptoランサムウェア」は、通常、身代金の支払いに「グラフィカルユーザインタフェース(GUI)」を利用しますが、「CryptoWall」は別の手法を用いました。それは、匿名通信システム「The Onion Router(Tor)」です。「CryptoWall」は、Tor の Webサイトを表示して直接支払いを要求するか、もしくは Torブラウザ経由で支払ページにアクセスする方法が記された脅迫状を「メモ帳」で表示させました。

しかし、「CryptoWall」は最初に確認された後、大きく変化しました。「CryptoWall」の初期のバージョンは、「CryptoLocker」を装っており、脅迫状はそのユーザインタフェース(UI)を摸倣しただけでした。その後の「CryptoWall」は、自身の名前と UI を被害者となったユーザに対して利用していることを弊社は確認しています。

また、コマンド&コントロール(C&C)サーバでの Tor の利用もなくなりました。最新バージョンである「CryptoWall 3.0」はハードコード化された URL を利用します。匿名性は、たしかに Tor を利用する上での利点ですが、欠点として、システム管理者は必要がなければ Tor のネットワークトラフィックや Tor のアプリケーションを簡単にブロックすることができます。

ハードコード化した URL は複雑に難読化されるため、セキュリティリサーチャーは簡単に抽出することができなくなります。URL のブロックは後手の対応となるため、URL をブロックするまでに遅れが発生します。この空白期間に、不正プログラムはすでに C&Cサーバと通信し、ファイルの暗号化に利用する RSA の公開鍵を入手している可能性があります。

なお、C&Cサーバは支払いページと異なることにご留意下さい。この「CryptoWall 3.0」は、支払いページに Tor をいまだに利用しており、法執行機関が支払ページのサーバを閉鎖しようとしても、取引は妨害されません。

また、おそらく「予防策」として、「CryptoWall 3.0」は、自動的に作成されたファイルのコピー(シャドウコピー)を PC上から削除し、ファイルを元の状態に戻せないようにします。そのため、ユーザはファイルを回復するための手段がまったくなくなります。

■JavaScript と JPEG の利用

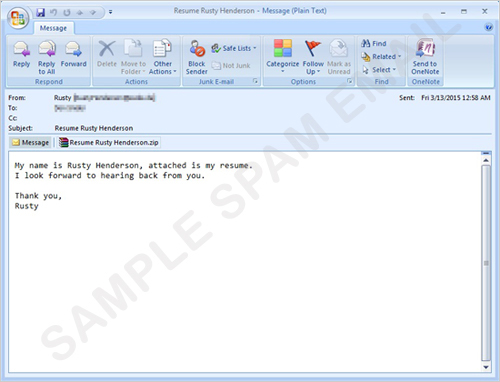

「CryptoWall 3.0」は、スパムメールに添付された JavaScript のファイルを介して PC に侵入します。図1 で示されるように、この不正なファイルは圧縮ファイル内の履歴書を装っています。圧縮ファイルを解凍すると、JavaScript で記述されたファイル(拡張子 JS)が復号されます。履歴書には、「DOC」や「PDF」、「RTF」といった拡張子を持つ文書ファイルが通常使用されるため、JavaScript を記述するファイルが利用されていることは奇妙な印象を与えます。なお、これらの不正なファイルは、弊社の製品では、「JS_DLOADR.JBNZ」、「JS_DLOAD.CRYP」、「JS_DLOADE.XXPU」として検出されます。

図1:スパムメールの例

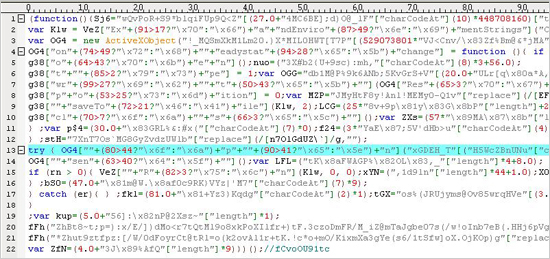

JSファイルを選んだ理由は検出回避のためと考えられます。JSファイルはサイズが小さいため、コード内で利用されている難読化と合わせてセキュリティ対策製品の検出を回避できます。

図2:難読化されたコードの一部抜粋

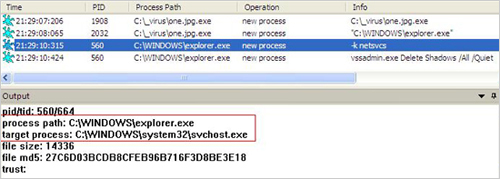

さらに詳しく解析すると、これらの JSファイルは、画像ファイル(拡張子 JPG)をダウンロードする 2つの URL に接続することが明らかになりました。しかし、これを単なる画像ファイルだと思ってはいけません。これは、不正プログラムを画像ファイルに装うことで、実行ファイルのみを検出する「侵入検知システム(Intrusion Detection Systems、IDS)」を回避する古くからある手法です。図3 では、JSファイルが実際に実行ファイルをダウンロードするのを確認できます。

図3:画像ファイルを装ってダウンロードされた実行ファイルの MZ および PEシグネチャ

ダウンロードに成功すると、JSファイルは “one.jpg” および “two.jpg” を実行します。これらの 2つのファイルは、それぞれ「TROJ_CRYPWAL.YOI」、「TSPY_FAREIT.YOI」として検出されます。

■ファイルの暗号化

「TROJ_CRYPWAL.YOI」は、ユーザが管理者権限が持っている場合、ローカルの管理者権限を取得するために “explorer.exe” の新しいインスタンスを作成します。ただし、ユーザが管理者権限を持つことは一般的です。”explorer.exe” のような正規のシステムプロセスを利用することによって、不正プログラムはホワイトリストを使用するセキュリティ対策製品を回避することができます。また、”svchost.exe” の新しいインスタンスを「-k netsvcs」の引数で作成し、C&Cサーバとの通信およびファイルの暗号化を実行します。これにより、システムサービスの権限が不正プログラムに与えられます。

図4:システムの改変

図4 に示すように、コマンド「vssadmin.exe Delete Shadows /All /Quiet」を発行することでシャドウコピーを削除します。そのため、ユーザはシャドウコピーを使用してファイルを回復させることができなくなります。

また、C&Cサーバからファイル暗号化のための RSA公開鍵を受信すると、復号化に利用する秘密鍵はサーバに保存されるため、特定のファイル拡張子を持つファイルを暗号化し始めます。対象となるファイルは、ドキュメントファイル、データベース、Eメール、画像、音声、動画、ソースコードです。

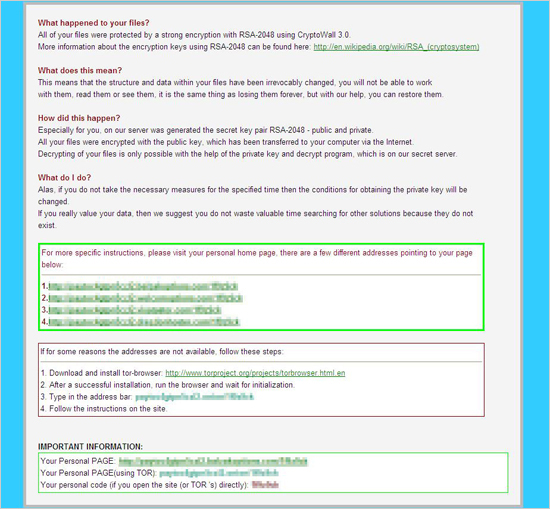

さらに、RSA-2048 の暗号化アルゴリズムを利用してファイルを暗号化した後、元のファイル名にランダムなファイル拡張子を末尾に追加し、“HELP_DECRYPT” ファイルを感染したディレクトリに加えます。暗号化の後、“HELP_DECRYPT” という名のファイルを開いて、ユーザに脅迫状を表示します。

図5:脅迫状の例

■「FAREIT」による情報収集

「TSPY_FAREIT.YOI」は「TROJ_CRYPWAL.YOI」と同時に実行されます。ユーザが「CryptoWall」による脅迫に気を取られている間に、この不正プログラムは PC上の FTPクライアント、Webブラウザ、Eメールクライアントや仮想通貨「Bitcoin(ビットコイン)」のウォレットに保存された個人情報を収集します。

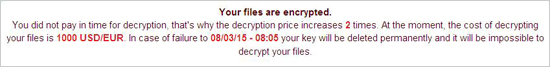

最初に述べたように、これは「Cryptoランサムウェア」と情報収集を行う不正プログラムが組み合わされた初めての事例であり、サイバー犯罪者がますます貪欲になっていることを示しています。彼らは、約500米ドル(2015年3月24日時点、約6万円)の身代金では飽きたらなくなったようです。つまり、一定の期間が経つと、身代金は 2倍に増額します。

図6:一定期間が経過したため 1000米ドルを要求する脅迫状

■万全の態勢で

サイバー犯罪者が「FAREIT」を「Cryptoランサムウェア」に取り入れた経緯には、いくつかの理由があると考えられます。例えば、ユーザが身代金の支払を拒否したり、ファイルを保護するための知識をつけてきたことなどです。しかし、理由は何であれ、サイバー犯罪者は、代替策として「古いビジネス戦略」を採用しました。ユーザがビットコインでの身代金支払を拒否したとしても、サイバー犯罪者はビットコインのウォレットを窃取したり、収集した情報を販売したり利用することで、金銭を獲得できます。

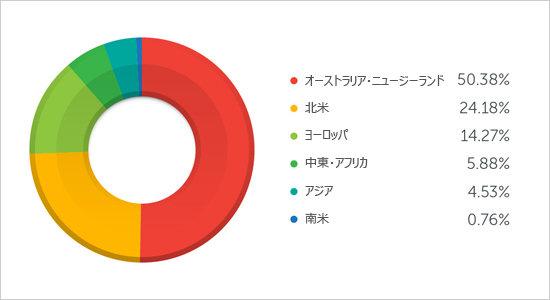

弊社のクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」のフィードバックによると、最も「CryptoWall 3.0」の影響を受けた地域は、オーストラリア、ニュージーランドの地域で、北米、ヨーロッパがそれに続きます。

図7:「CryptoWall 3.0」の影響を受けた地域別割合

ユーザは、ファイルのバックアップを定期的に取ることで重要な情報を保護することができます。ファイルには、「3-2-1のルール」を実践すると良いでしょう。もちろん、「Cryptoランサムウェア」や情報収集を行う不正プログラムのような脅威に対しては、他のセキュリティ対策を実践することもできます。例えば、不明もしくは証明されていない送信者からの添付ファイルは決して開封しない、などです。実際、身元不明の送信者からの Eメールは無視するか、削除するようにして下さい。また、最新の脅威から PC を保護するために、セキュリティ対策製品を導入するのも良いでしょう。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

関連する不正プログラムのハッシュ値は以下のとおりです。

- 0e70b9ff379a4b2ea902d9ef68fac9081ad265e8

- c39125e297f133ddfe75230f9d2c7dc07cc170b3

- 6094049baeac8687eed01fc8e8e8e89af8c4f24a

- a3a49a354af114f54e69c07b88a2880237b134fb

- 0C615B3DB645215DEC2D9B8A3C964341F777BC78

協力執筆者:Cris Pantanilla、Gilbert Sison および Sylvia Lascano

参考記事:

- 「 CryptoWall 3.0 Ransomware Partners With FAREIT Spyware」

by Anthony Joe Melgarejo (Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)