企業や組織でセキュリティに従事する現場担当の方々は、日々のインシデント対応や、セキュリティレベルの向上を目指す中で、様々な疑問に直面していると思います。どんな対策をどこまでやれば安全なのか?ネットワークに脅威が侵入してしまったときに何をすればよいのか?本連載「すぐに役立つセキュリティ対策」では、トレンドマイクロのエキスパートたちが、お客様からの調査依頼対応やインシデントハンドリングの中から得たセキュリティ専門家としての知見を、すぐに業務に活かせる形で提供してまいります。

■ネットワーク内でのウイルス検出!「検出ログ」からわかるウイルスの状態

今回も引き続き、ネットワーク内のエンドポイントからウイルス検出した場合の対処について述べます。前回はウイルス検出時に確認すべきは「不正プログラムが活動を開始した兆候の有無」であること、そしてそれはウイルス対策製品の検出ログから判断可能であることをお伝えしました。前回着目した「検索種類」と「処理結果」に加え、今回はもう一つの判断材料として「検出ファイル名とフルパス」の情報の読み解き方をお伝えしたいと思います。「検索種類」と「処理結果」はエンドポイントのウイルス対策製品が、検出した不正プログラムをどのように処理したかを表していました。これに対し、「検出ファイル名とフルパス」の情報は、検出された不正プログラムがどのような状態にあったのかを判断する重要な情報となります。

■「検出ファイル名とフルパス」が語る、検出時点での不正プログラムの状態

「検出ファイルとフルパス」は検出された不正プログラムの活動状況を確認するポイントとなります。判断の際に着目すべきファイルのパスとして、Windowsフォルダ、システムフォルダ、アプリケーションフォルダ、ユーザーフォルダ、インターネット一時ファイルフォルダ、などがあります。

※解説:注目すべきファイルパス

|

これらの検出フォルダと不正プログラムの活動時にどのようなフォルダを使用するのかといった情報を考え合わせることで、検出時点での不正プログラムの状態を推測することが可能です。

例えば、不正プログラムは実行され活動を開始すると、ほとんどの場合自身または他の不正プログラムのコピーを任意のフォルダに作成し、自動起動の設定を行います。この「コピーを作成するフォルダ」からの検出だった場合、すでに不正プログラムが活動を開始し、コピーを作成した段階であると推測できます。

以下の図は「TROJ_WHOAMI.A」のウイルス情報から「侵入」と「インストール」の部分の抜粋です。このウイルス情報によると「TROJ_MDROP.WQA」という不正プログラムの活動により、Windows のシステムフォルダに「TROJ_WHOAMI.A」のコピーが作成されることがわかります。つまり、Windows のシステムフォルダから「TROJ_WHOAMI.A」が検出された場合、別の不正プログラムがすでに活動を開始しており、「TROJ_WHOAMI.A」を作成した状態、と推測できるわけです。

図1:「TROJ_WHOAMI.A」のウイルス情報のうち、侵入とインストールに関する情報部分

この実際にコピーを作成するフォルダとして、これまで不正プログラムに多く使用されてきたのが、Windowsフォルダの配下です。具体的には「Windowsフォルダ」である「c:\windows」の配下、中でも特に「システムフォルダ」である「c:\windows\system」もしくは「c:\windows\system32」の配下に自身のコピーを作成する活動が定番的でした。これは不正プログラムを Windows の使用する正規ファイルに紛れさせることで、調査の目を免れようとする目的があります。

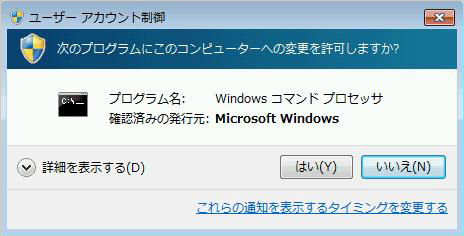

しかし、Windows 7以降では UAC(ユーザーアクセス制御)機能の制限により、システム関連のフォルダ内にファイルやフォルダを作成する場合にはユーザーに許可を求めるメッセージが表示されるようになりました。このため、ユーザーに気づかれずに不正プログラムのコピーを作成することは困難になり、代わって新しい不正プログラムでは、ユーザーフォルダの配下(例:c:\users\<ユーザー名>\)など、UAC の対象外のフォルダに本体ファイルを作成するよう変化してきています。いずれにせよ、これらのフォルダからウイルス検出した場合には、すでに不正プログラムの本体が活動開始している状況であると考えられます。

図2:UAC機能によるメッセージ表示例

上記の観点で他に不正プログラムの状況が推測できる検出フォルダには以下があります。

- 不正プログラムが活動を開始している可能性が高い検出フォルダ

- アプリケーションフォルダ:上述のWindowsフォルダ同様、不正プログラムが自身のコピーを正規アプリケーションに紛れさせる目的で使用します。従って、このフォルダからの検出は既に不正プログラムが活動開始している可能性が高いものです。

- 外部から PC への侵入時点での検出を示す検出フォルダ

- インターネット一時ファイルフォルダ: Webサイト閲覧時に不正プログラムが侵入する場合、つまり、ユーザーが騙されて不正プログラムをダウンロードしてしまった場合や脆弱性の攻撃によりファイルがダウンロードされた場合、このフォルダに一時的に不正プログラムが作成されます。したがってこのフォルダに対するリアルタイム検索の検出は、不正プログラムがダウンロードされてきたタイミングでの検出であり、活動開始を未然に防いだものと推測できます。

- メーラーやインスタントメッセンジャーのテンポラリフォルダ:電子メールやメッセージの添付ファイルとして不正プログラムが侵入した場合、使用するアプリケーションによっても異なりますが、ユーザーが添付ファイルを開いたタイミングでファイルが一時的に作成されます。したがって、このフォルダに対するリアルタイム検索の検出は、ユーザーが不正プログラムの添付ファイルを開いてしまったが、活動開始を未然に防いだものと推測できます。ソフトによりテンポラリフォルダの場所が異なりますので、こちらの条件の判断のためには、社内で使用しているメーラーやインスタントメッセンジャーのテンポラリフォルダを事前に確認しておくことが必要です。

一般的に不正プログラムはファイルとして PC内に外部から持ち込まれない限り、活動開始することはできません。PC内に不正プログラムが持ち込まれる経路として、Web経由、電子メール経由の 2つがあります。

その他、上記の観点とは異なりますがウイルス検出でよく問い合わせがあるフォルダとして、Windows の「システムの保護」機能がバックアップファイルの保存に使用する「リカバリフォルダ」があります。具体的には、「C:\RESTORE\k-1-3542-4232123213-7676767-8888886\」のようなフォルダパスです。このリカバリフォルダからの検出は以前に不正プログラムが侵入していた時の状態がバックアップされていることを示しています。バックアップされたイメージがリカバリされない限りは不正プログラムが活動する危険はありません。何度も同じ検出があり支障がある場合には「システムの保護」機能をいったん無効に設定し、バックアップイメージを破棄することができます。

■「危険なウイルス検出」の条件をまとめてみる

前回から述べてきた危険性の判断基準から、特に調査対応が必要と考えられる検出条件を表にまとめました。

| 検出ファイルフルパス | 検索種類 | 想定される状況 |

|---|---|---|

|

|

|

以前に侵入した不正プログラムが活動を継続させている可能性が高い |

|

|

|

不正プログラムが自身の本体ファイルをコピーしようとしたタイミングでの検出。 PC内に活動を開始した別の不正プログラム本体が存在している可能性が高い |

|

|

|

以前に不正プログラムがダウンロードされ、活動を開始している可能性が高い |

|

|

|

不正プログラムが活動を開始しているため、検出後処理に失敗していた可能性が高い |

検出がこれらの条件だった場合、該当の端末を特定して調査対応を行うべきということになります。また、上記の条件とは別に、同じフォルダからのウイルス検出が繰り返す場合も調査対応を行うべきです。これは検出があった PC内で不正プログラムが活動している場合の他、ネットワーク内の他のクライアントからネットワーク共有に対する侵入が図られている場合も考えられます。該当PCに対し、ネットワークコピーを行っているクライアントも調査すべきです。

その他、検出ログから得られる情報として、「検出コンピュータ名」は調査対応を行う際の端末特定に必要です。また、「検出ウイルス名」からウイルス情報を調べることにより、侵入した不正プログラムの活動内容などを確認できます。以前は不正プログラムの活動内容は危険度の判断の上で重要な情報でした。しかし、現在では複数の不正プログラムが連鎖する脅威モデルが一般的となっているため、単体の不正プログラムの活動内容からは全体の危険度が判断しづらくなっています。

次回は危険性の高い検出を判断したあと、実際の調査実施の際、何を優先して行うべきかのベストプラクティスについてまとめます。

■トレンドマイクロのソリューション

トレンドマイクロの法人向けエンドポイント対策製品「ウイルスバスターコーポレートエディション」では、ウイルス検出時のログを簡単に確認可能です。また、法人のお客様向けに特に手厚いサポートを提供する「トレンドマイクロプレミアムサポート」では、お客様の環境を把握したテクニカルアカウントマネージャがウイルス検出時の判断や実際の調査対応をサポートいたします。

※執筆協力:トレンドマイクロ・プレミアムサポートセンター