オンラインショッピングなどの請求書を偽装して不正プログラムを感染させようとするマルウェアスパムの手口は以前から存在しますが、トレンドマイクロではこの 12月8日以降同じ手口のマルウェアスパムが急増していることを確認しました。確認されたマルウェアスパムは、RTF形式の文書ファイルが添付されただけの非常に単純なものです。しかし、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の統計では、12月8~9日の 2日間で、添付された不正プログラムが国内の 800台以上から検出されています。

図1:メールに添付された「請求書」を開いた例

文書内に表示されている画像が不正プログラム本体

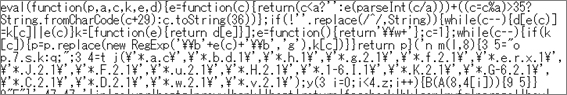

今回確認されたマルウェアスパムの件名としては「2014/12/8付ご注文」などが、添付ファイル名としては「請求書_8_12_2014.rtf」が確認されています。添付ファイル名は件名と合わせ、メールが出回り始めた「2014年12月8日」の日付を表しているものと思われますが、表記が日月年の順番となっており、日本で一般的な年月日表記とは異なることが注意点として挙げられます。添付ファイルは RTF形式の文書ファイルですが、特に脆弱性の利用は認められず、文書を開いただけでは不正プログラムが実行されることはありません。不正プログラムは文書内に張り付けられており、文書内のアイコン画像をダブルクリックすることによって実行される単純な仕組みです。文書内に張り付けられた不正プログラムが実行されるとインターネット上の複数の不正サイトにアクセスを行い、新たな不正プログラムをダウンロードします。注目されるのはこのダウンロードされるファイルの中に、一般的にプロキシの自動設定に使用されるファイルである「proxy.pac」があることです。感染環境で用意した proxy.pac を利用させることにより、不正サイトへの誘導や通信経路で情報を盗み取る「Man-In-The-Middle(MitM、中間者)攻撃」などが行えます。特に今回確認された proxy.pacファイル内には、日本国内の銀行のドメイン情報が 15件分含まれていることから、ネットバンキングを狙った新しい手口の攻撃であると考えられます。

図2:難読化された proxy.pac内の記述

クリスマスや年末といったショッピングや贈答の機会が増えるシーズンを狙い、同様の攻撃が増える可能性があります。いつもと異なる様式の請求書メールなど、不審なメールや添付ファイルは受信しても開かないようご注意ください。

トレンドマイクロでは今回の攻撃についてさらなる詳細解析を進めています。関連する追加情報は、本ブログを通じてお知らせします。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについて、トレンドマイクロ製品では弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の機能である「ファイルレピュテーション」技術により以下のような検出名で順次検出対応を行っています:「TROJ_ARTIEF」、「TROJ_VB」

「E-mailレピュテーション」技術では不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルに実行可能形式ファイルが含まれるなどの条件で危険性の高いメールをフィルタリングすることが可能です。

今回の攻撃に関連するバックドア型不正プログラムが通信、接続を行う不正サイトについては、「Webレピュテーション」技術により、Web サイトへのアクセスをブロックします。

※調査協力:Regional Trend Labs

【更新情報】

| 2015/06/26 | 13:00 | 本事例で確認された不正プログラムに関し、以下の記事で詳細解析を行っておりますので合わせて参照ください。

|