Windows OS に存在するゼロデイ脆弱性「CVE-2014-4114」(別名:Sandworm)の更新プログラムがすでに公開されているにも関わらず、トレンドマイクロではこの脆弱性に関連する新たな攻撃を確認しました。今回の攻撃では、新しい検出回避技術が利用されていました。

■新たな回避技術

弊社は、10月15日のブログ記事で以下のように述べました。

この脆弱性は、Windows の「Object Linking and Embedding(OLE)」のプロパティの一部である “packager.dll” に存在します。特別に細工された PowerPoint のドキュメントを利用することにより、挿入された OLE オブジェクトのシステム定義ファイル(拡張子 INF)が、SMBシェアフォルダから遠隔からコピーされ、PC上にインストールされます。攻撃者は、この論理上の不具合を利用し、同様の方法でダウンロードした別の不正プログラムを実行させることが可能になります。

今回の攻撃では、不正プログラムは遠隔からダウンロードされるのではなく、不正なファイル(拡張子 EXE および INF)が OLE オブジェクトに最初から埋め込まれています。この手法の利点は、PC をダウンロードを実行するフォルダに接続させる必要がないことです。そのため「ネットワーク侵入防止システム(Network Intrusion Prevention System, NIPS)」からの検出回避が可能になります。

■感染連鎖

弊社が確認した不正プログラムは、Eメールプロバイダを標的にした攻撃の一部でした。攻撃者はなりすましメールを利用し、受信者に添付ファイルを開封させようとしました。

|

図1 の添付ファイルは、ファイルが埋め込まれた PowerPointドキュメント(拡張子 PPSX)です。

|

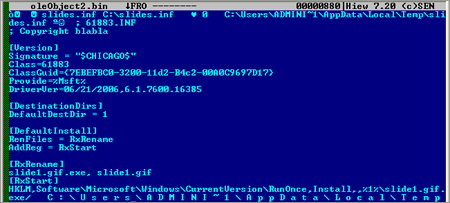

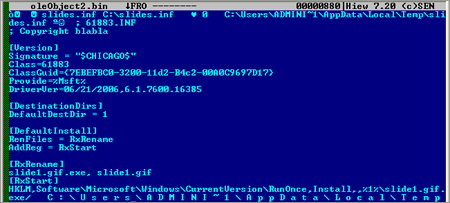

■詳細解析

以前のブログ記事で取り上げた不正プログラムと同様に、今回の不正プログラムも 2つの OLEオブジェクト “oleObject1.bin” および “oleObject2.bin” が含まれています。この OLEオブジェクトを詳細に解析すると、不正な EXEファイルおよび INFファイルがオブジェクトに埋め込まれているのを確認しました。

|

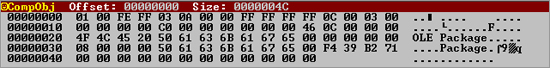

図4:”oleObject2.bin” には INFファイルが埋め込まれている

OLEビューアを利用する OLEオブジェクトを調べると、”ComObj” および “Ole10Native” の 2つのストリームが確認できます。これらのストリームには、不正なファイルが埋め込まれています。”CompObj” を見ると、“Ole10Native” のデータが OLEパッケージャで書かれていることがわかります。これは、埋め込まれた EXEファイル および INFファイルがパッケージとして扱われ、脆弱性を利用して PC上で直接起動もしくはインストールできることを意味します。

|

PowerPoint ドキュメントを開くと、パッケージャモジュールである ”packager.dll” は OLEオブジェクト内の情報を読み込み、コンテンツ “contents slide1.gif” および “slides.inf” を<Temp>フォルダに作成します。

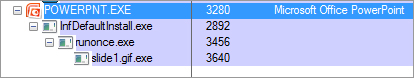

そして、”InfDefaultInstall.exe“ を呼び出し、ファイル ”slides.inf” をインストールします。INFファイルは、通常 Windows がドライバをインストールする際に使用されます。今回の事例では、”slides.inf“の役割は ”slide1.gif“ を ”slide1.gif.exe” にファイル名を変更し、その後レジストリ値 RunOnce を利用してこのファイルを実行させることです。

|

図7 は、攻撃のプロセスフローを表したものです。

|

弊社の製品では、”slides.inf“ を含む細工された PowerPoint のスライドショーのファイルを「TROJ_MDROP.ZTBJ」として検出します。また、最終的な不正活動となる ”slide1.gif” は、「TROJ_TALERET.ZTBJ-A」として検出されます。この不正プログラムは、台湾のさまざまな企業や政府機関を狙った標的型攻撃に利用された不正プログラムのファミリとして知られているものです。

ユーザは、この脆弱性に対する Microsoft のセキュリティ更新プログラム「MS14-060」を自身の PC に適用することを強く推奨します。今回の事例では、入手可能な更新プログラムをすべて適用することの重要性も浮き彫りにしました。今回の攻撃は、2012年に公開された更新プログラム「MS12-005」を適用することによって攻撃を回避することができます。この更新プログラムを適用していた場合、メール受信者は不正なファイルを開封する前に、不審なファイルであるという警告メッセージを受け、攻撃を回避することが可能でした。個人ユーザや従業員は、送信元不明の PowerPoint ドキュメントを開封しないようにして下さい。不正プログラムに感染する恐れがあります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

尚、今回の記事で言及した検体の SHA1 は以下のとおりです。

- c8a9ab7f720b469a31c667fe7dcad09cdf0dbfa1

※協力執筆者:MingYen Hsieh、Tim Yeh、Chingo Liao、Lucas Leong、Vico Fang および Shih-hao Weng

参考記事:

- 「 New CVE-2014-4114 Attacks Seen One Week After Fix」

by Ronnie Giagone (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)