Microsoft が開発したコマンドコンソールおよびスクリプト言語である「Windows PowerShell」のコマンドラインは、特にシステム管理のために設計された有益な Windows管理ツールです。PowerShell のコマンドラインは、コマンドラインの敏速性とスクリプト言語の順応性を兼ね備えています。これは、IT の専門家が Windows OS および Windowsアプリケーションの管理を自動化する際に役立ちます。

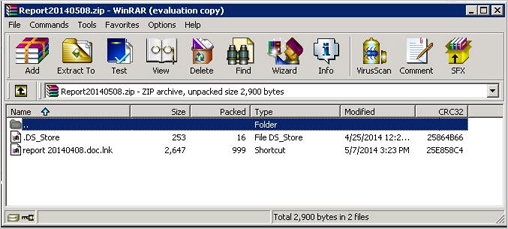

しかし、攻撃者たちはこの強力なスクリプト言語を再び悪用しています。トレンドマイクロは、2014年5月、今回の攻撃の発端として、「健康診断書」をかたる Eメールを確認しました。この Eメールは、米国に拠点を置く中国の新聞紙「Duo Wei Times」から送信されたように装っていました。この Eメールには圧縮ファイルが添付されており、不正なショートカットファイル(拡張子LNK)が含まれていました。この不正な LNKファイルは、自身のプロパティに Windows PowerShell のコマンドを持ち、「LNK_PRESHIN.JTT」として検出されます。このコードは、Windows PowerShell のコマンドラインを利用してファイルをダウンロードし、それらのファイルを実行するために実行ポリシーを回避します。

「LNK_PRESHIN.JTT」は、「TROJ_PRESHIN.JTT」として検出される別の不正プログラムをダウンロードします。「TROJ_PRESHIN.JTT」も、PowerShell のスクリプトファイルで、最終的な不正活動となる「BKDR_PRESHIN.JTT」をダウンロードし実行します。

|

弊社の解析によると、「BKDR_PRESHIN.JTT」は、Microsoft Outlook および Internet Explorer(IE)に関連する、保存されたパスワードを収集する機能を備えています。この不正プログラムも、偵察目的に利用可能な感染PC から特定の重要な情報を窃取することができる自己解凍ファイルです。図2 は、この不正プログラムの全体の感染の流れとなります。

|

図2 が示す技術は、「Remote Access Tool(RAT)」の 1つである「PlugX」や標的型攻撃キャンペーン「Taidoor」で利用される手法と類似しているようです。この手法では、通常の実行ファイルを利用して DLLコンポーネントを起動させます。そしてこの DLLコンポーネントが復号や攻撃者の最終的な不正活動であるバックドア型不正プログラムの実行を担っています。

■複数の Windows OS を狙った PowerShell の悪用

弊社は、2014年第1 四半期後半、Windows PowerShell のような新しい手法を取り入れ、Microsoft Word や Excelファイルを狙う不正プログラムのファミリ「CRIGENT」に注目しました。Windows PowerShell は、Windows 7 のオペレーティングシステム(OS)以降にのみ標準搭載されているため、これはセキュリティ研究者にとって意味のある観察でした。しかし、PowerShell がインストールされていれば、Windows XP の搭載された PC でも感染する可能性があるということです。

Windows XP に続き Windows 7 はいまだに、2013年4月から2014年4月までの間で最もよく使用された OS の 1つです。サイバー犯罪者や攻撃者が Windows PowerShell の機能を利用し、出来るだけ多くの PC を感染させ、ネットワークに侵入しようとするのは不思議なことではありません。

周知のとおり、Windows XP のサポートはすでに終了しています。そのため、特に Windows XP にインストールされた Windows PowerShell は、攻撃者に抜け穴を与えることになります。この不正プログラムのコードは、この不正プログラムが “PowerShell v1.0” を利用することを示唆しており、理論上は、Windows XP SP2、Windows Server 2003 または Windows Vista のインストールされた PC もこの脅威の危険にさらされています。以前の本ブログの投稿「Windows PowerShell を利用し Word および Excelファイルに感染する新たな不正プログラムのファミリを確認」で取り上げたように、この不正プログラムが利用する技術は一般的なものでないため、通常不正なバイナリを監視している IT管理者は、この新たな不正プログラムを見落とす可能性があります。Windows PowerShell の悪用は、いわば一種の「黒魔術」のようなものです。不正プログラムを開発するサイバー犯罪者は、この非常に強力な Windows の機能を利用し、より巧妙な脅威を作り出すことに焦点を変えたようです。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する Eメールをブロックします。また、「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Rhena Inocencio

参考記事:

by Maersk Menrige (Threats Analyst)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)