トレンドマイクロは、これまで、ツールキットやエクスプロイトキットにみられる多くの改良点を報告してきました。まずサイバー犯罪者たちは、不正プログラムのインストール先であるサーバだけではなく、自分たちの「作品」を守るために多くの時間を費やしています。これはセキュリティ専門家にとってより解析が困難なツールにするためだけではなく、「作品」に関する情報が漏れることを回避するためです。

ここでは、周知のツールキットをいくつか紹介し、近年どのような変化がみられるかを説明していきます。

■ツールキット「ZeuS」

「ZeuS」は、いわゆる比較的安全な方法で常に購入、インストールされてきており、またZeuS の利用者の多くは、技術的な能力を備えている傾向があります。さらに、ZeuS の作成者「Monstr(別名Slavik)」は、販売する相手を選んでいたようです。ZeuS は、確実で、安定性があり、多数のボットを管理することが可能です。そのため、ZeuS は、アンダーグラウンドにおいては有名であり、今日においても頻繁に利用され続けているのです。

|

|

|

■ツールキット「Citadel」と「IceIX」

「Citadel」および「IceIX」はともに、流出した ZeuS のソースコードを手始めに利用し作成された不正プログラム作成ツールキットです。「Citadel」や「IceIX」の背後に潜むサイバー犯罪者たちは、ZeuSの人気や流出したソースコードを利用して独自のバージョンを作り出しました。Citadel の作成者かつ販売者である「Aquabox」は、ZeuS のソースコードのオリジナル版や管理用コンソールの UI に改良を加え、Citadel を他のサイバー犯罪者にとって魅力的なツールにしました。

|

|

|

|

|

|

■ツールキット「SpyEye」

「SpyEye」の更新は、ずいぶん長い間公開されていません。SpyEye の最新バージョンは、2012年12月時点において、1.3.48 であり、2011年10月に公開されたものです。つまり、昨年10月以来更新されていません。SpyEye の制作者 「Gribodemon(別名Hardeman)」は、ZeuS 作成者 Monstr と同様に事実上姿を消しました。その後他のサイバー犯罪者が SpyEye を引き取り、今では SpyEye のサーバのインストールやホスティングサービスを提供しています。そのため、このサービスを利用する「客」は、与えられたサーバへと誘導するリンクを拡散させるとなります。

|

|

|

■脆弱性を利用する攻撃ツール「Blackhole Exploit Kit」

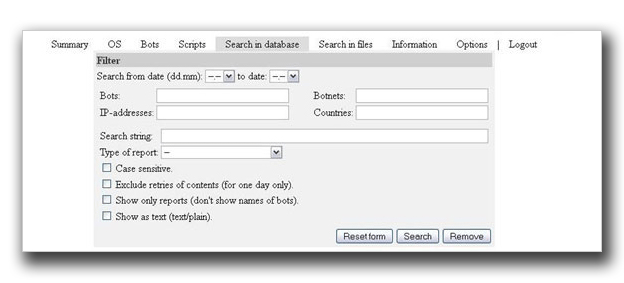

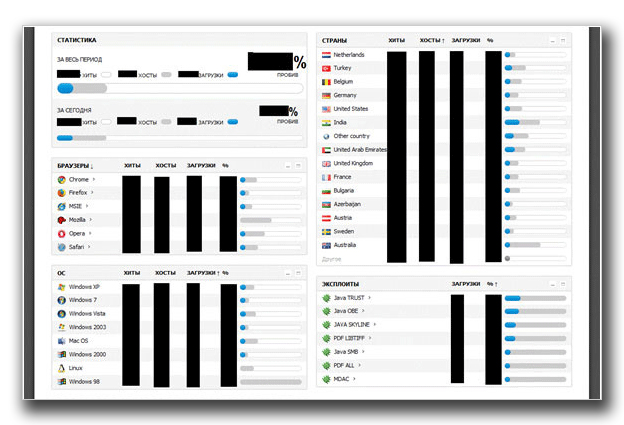

「Blackhole Exploit Kit」は、他とはまったく異なります。この作成者の「Paunch」は、脆弱性を利用する攻撃ツールキットを利用希望者へ提供することはありません。そうではなく、サーバにそのキットをインストールし「ionCube」という PHP ファイルを暗号化するソフトウェア利用し、「作品」を安全に守ります。Blackhole Exploit Kit の利用者が、古いバージョンの利用を希望しない限り、高い感染率を保持するキットを購入することは今ではめったにありません。

|

|

|

■南米の状況

アンダーグラウンドにおいて、南米のサイバー犯罪者たちの存在も、同様に注意が必要です。彼らはもはや、コマンド&コントロール(C&C)サーバのホストや、スパムツールの提供、他の不正活動を実行するために、乗っ取ったサーバを利用することをしません。今日彼らは、世界中のデータセンタに存在する彼ら自身が「所有」するサーバを利用しています。そして Google のインデックス化から逃れるために、これらのサーバホスト名やドメイン名を登録せず、IP アドレスのみを利用します。

最近起きたボットネットの閉鎖や不正アクセスの実行は、アンダーグランド利用者たちに教訓を与えました。それは彼らは、セキュリティ専門家や他の犯罪者たちから自身のサーバを保護することで、十分にを安全性を確保し、より慎重になる必要があるということです。通常、セキュリティ専門家は、アクセス可能なフォルダやサーバを見つけ出そうとします。つまり、アクセス可能なフォルダや、または環境設定ファイル、またログインシェルを探し出すことで、サーバに接続して調査するためです。

しかし、我々セキュリティ専門家が、接続可能なサーバを確認できた時は、実質的には終了しています。乗っ取られたか、不正に改変されたサーバは、C&C サーバをホストしていません。その代わり、そのようなサーバは、限られた時間の間で、不正プログラムを組み込むためのみに利用されます。サイバー犯罪者たちは、高い可能性で自身のサーバが接続されていない状況にならないような「安全な」Web ホスティングを他のサイバー犯罪者へ次第に提供しています。

今回、本ブログで取り上げた事実は、まさにセキュリティ専門家にとっては考えを根本から変える事柄であり、新たな課題です。Blackhole Exploit Kit の販売者には、この攻撃ツールを扱うビジネスモデルは、とても有効に機能するため、一般的なモデルになる可能性があります。セキュリティ専門家は、このような新たな策略を受け入れ、適応する必要があります。そして攻撃者を追跡する新しい解決策を見出し、犯罪者たちのビジネスやオペレーションの進化に随時対応して行かなければなりません。サーバをスキャニングしたりアクセス可能なサーバの確認に頼ることはもはや十分ではありません。それはどちらも、「フォーラム」という情報交換したり広告活動を行うために主に利用される場を監視していないからです。私的なメッセージは、ビジネスを営むためには今では利用されません。その代わり、実際の取引が完了した場で、インスタントメッセージによって私的にやり取りが行われます。

他に可能性のある対応策のなかで、インターネット・サービス・プロバイダとの関係を構築することは、不正なサーバを閉鎖し、制御するためには極めて重要です。情報を見つけ出す新たな道を切り開き、サイバー犯罪者を監視することも、今日のセキュリティ専門家が直面する新たな課題に向かい打つためには有効でしょう。

参考記事:

by Loucif Kharouni (Senior Threat Researcher)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)