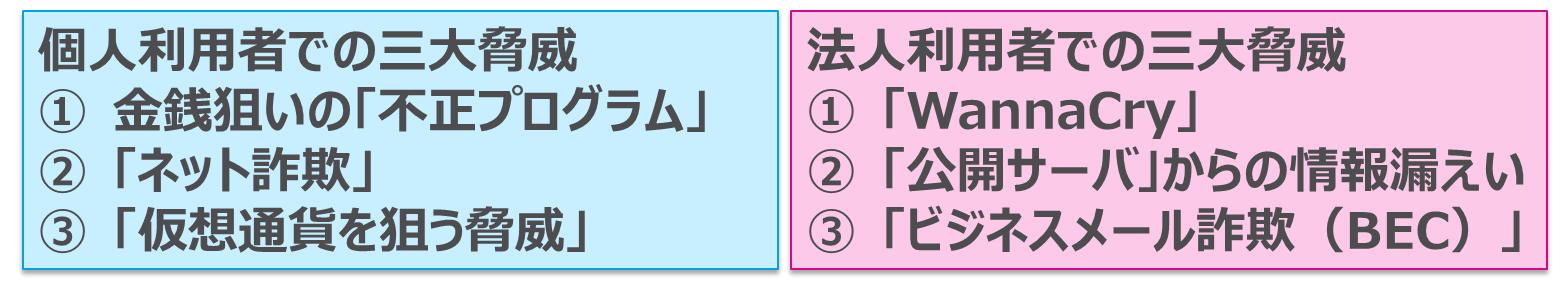

トレンドマイクロでは、2017 年 1 月~11 月に発生したサイバー脅威の事例を分析し、個人利用者では1)金銭を狙う「不正プログラム」の拡散、2)「ネット詐欺」、3)「仮想通貨を狙う攻撃」 を、法人利用者では1)「ランサムウェア」と「WannaCry」、2)「公開サーバへの攻撃」による情報漏えい、3)「ビジネスメール詐欺(BEC)」 を「三大脅威」として選定いたしました。そして、「セキュリティ上の欠陥」が特に企業に深刻な影響を与えた年であったものと総括しています。本ブログではこの 2017 年の脅威動向速報を連載形式でお伝えしています。前回は全体の総括として、企業に深刻な影響をもたらす「セキュリティ上の欠陥」について解説しました。第 2 回の今回は、法人に大きな被害を与える脅威である BEC について前回と同じく「システム」、「人」、「プロセス」の 3 つの「セキュリティ上の欠陥」の観点から解説します。

図:2017 年国内の個人と法人における三大脅威

図:「セキュリティ上の欠陥」である 3 つの脆弱性のイメージ

■「BEC」とは?

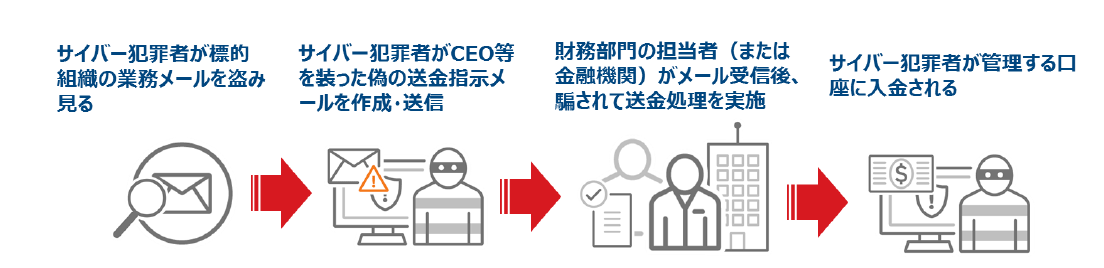

「BEC」とは、企業や法人における業務メールの盗み見を発端に、経営幹部や取引先を偽装するなりすましメールにより、偽の送金指示を送る詐欺手口のことです。2017 年 12 月には、国内大手企業での億単位の被害が報道され注目されました。しかし、日本国内での認知はまだ低いものと言え、報道では企業向けの「振り込め詐欺」ともされています。この表現は非常にわかりやすいものではありますが、実態と異なるイメージが伝わってしまう危険性もあります。BEC では詐欺の前提として、特定の企業における「業務メールの盗み見」があります。つまり、BEC の被害が発生する背後には、業務メールの盗み見を実現するためのサイバー攻撃が必ず存在しています。

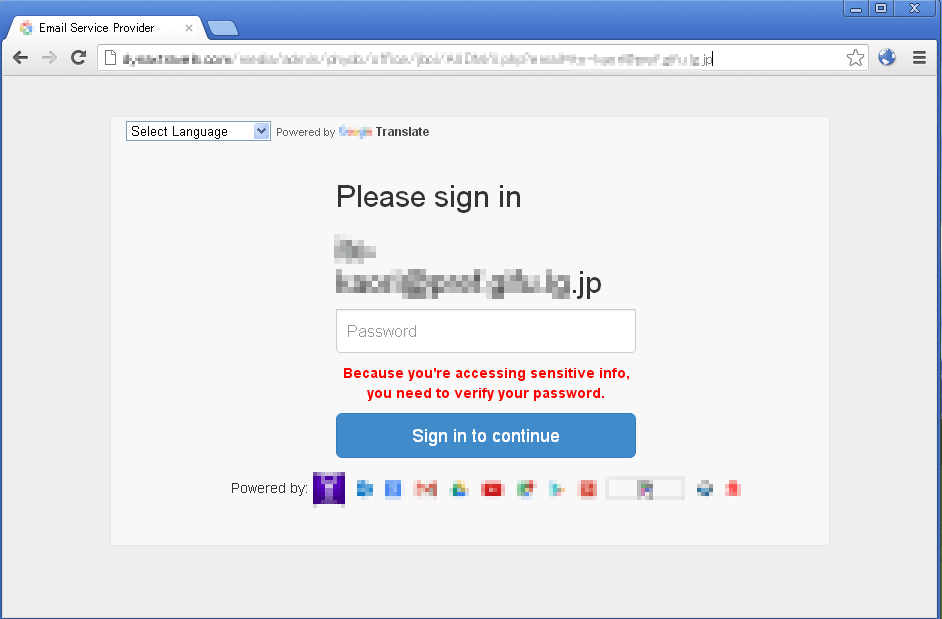

この業務メールの盗み見を実現する攻撃としては、標的型メールによる「キーロガー感染」や、「フィッシング」によるメールアカウント情報の詐取の 2 つに大別できます。特にフィッシングによるアカウント詐取の手法は、企業におけるクラウド型メールサービスの普及ともあいまって、世界的に主流になってきています。また日本企業が巻き込まれた BEC 事例では、メールを攻撃者に自動転送したり特定の人物にメールを届かないようにさせたりするなど、サイバー犯罪者によって何らかの設定が変更されていたと推測される事例もありました

図:BEC 事例で確認されたクラウドサービスのアカウント詐取を狙うフィッシングサイトの例

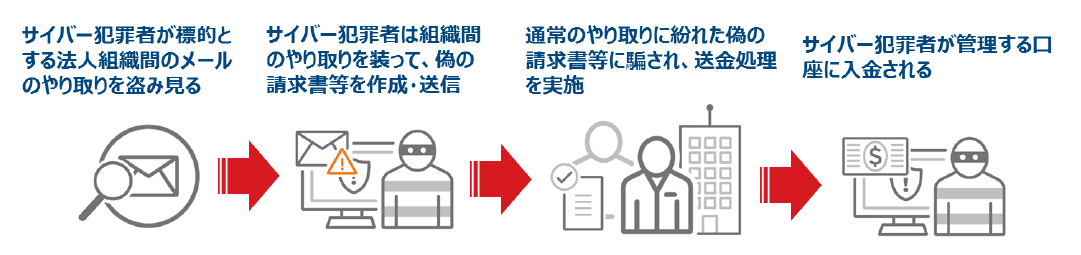

業務メールの盗み見を達成した後の詐欺手法は大きく 2 つに分かれます。取引先になりすます手法と社内の経営幹部になりすます手法です。社内の経営幹部になりすます手法は特に「CEO 詐欺」とも呼ばれています。

取引先になりすます手法では 2 社間の商談や契約交渉を盗み見、やり取りに割って入る形で偽の請求書や振込先変更支持を送付、金銭を詐取します。現在、日本国内で公表、報道されている被害ではすべてがこの取引先になりすます手法となっています。

図4:取引先なりすまし手法のイメージ図

また CEO 詐欺の手法では、社内の経理担当者に対し、経営幹部になりすまして偽の送金指示を送ります。

図:「CEO 詐欺」手法のイメージ図

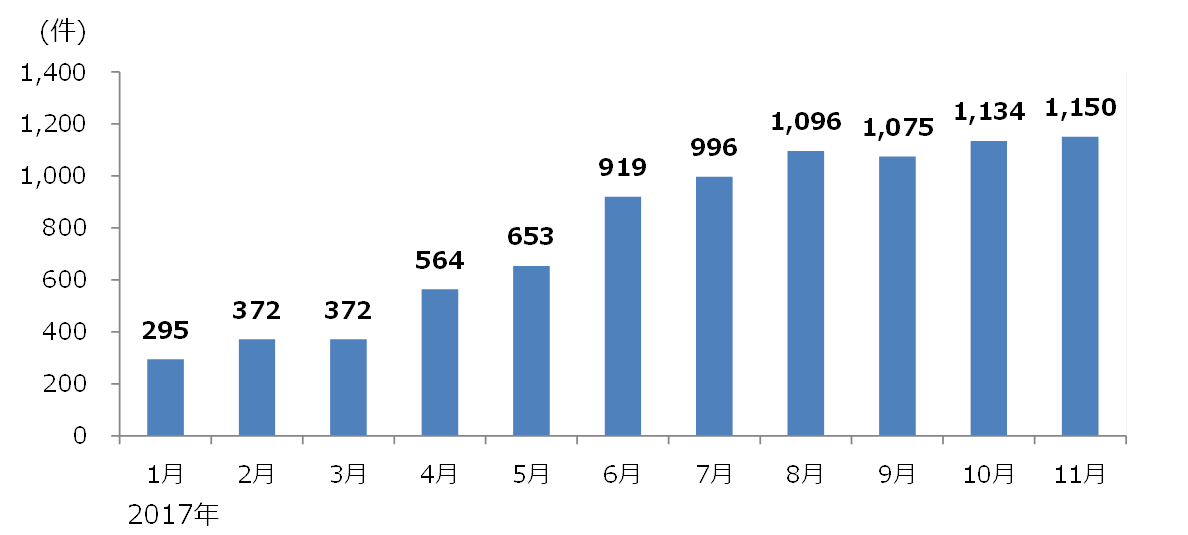

CEO 詐欺は 1 社内で完結するため、サイバー犯罪者にとっては 2 社間の商談の成り行きにも影響される取引先なりすましよりも実施しやすい側面があり、世界的に増加傾向にあります。以下は 2017 年にトレンドマイクロが確認した CEO 詐欺関連メールの件数推移ですが、右肩上がりの傾向が読み取れます。

図:「CEO 詐欺」メールの確認数推移(トレンドマイクロ調べ)

上記データのうち、11 件は日本企業が対象と確認

■「BEC」が利用する企業の「セキュリティ上の欠陥」

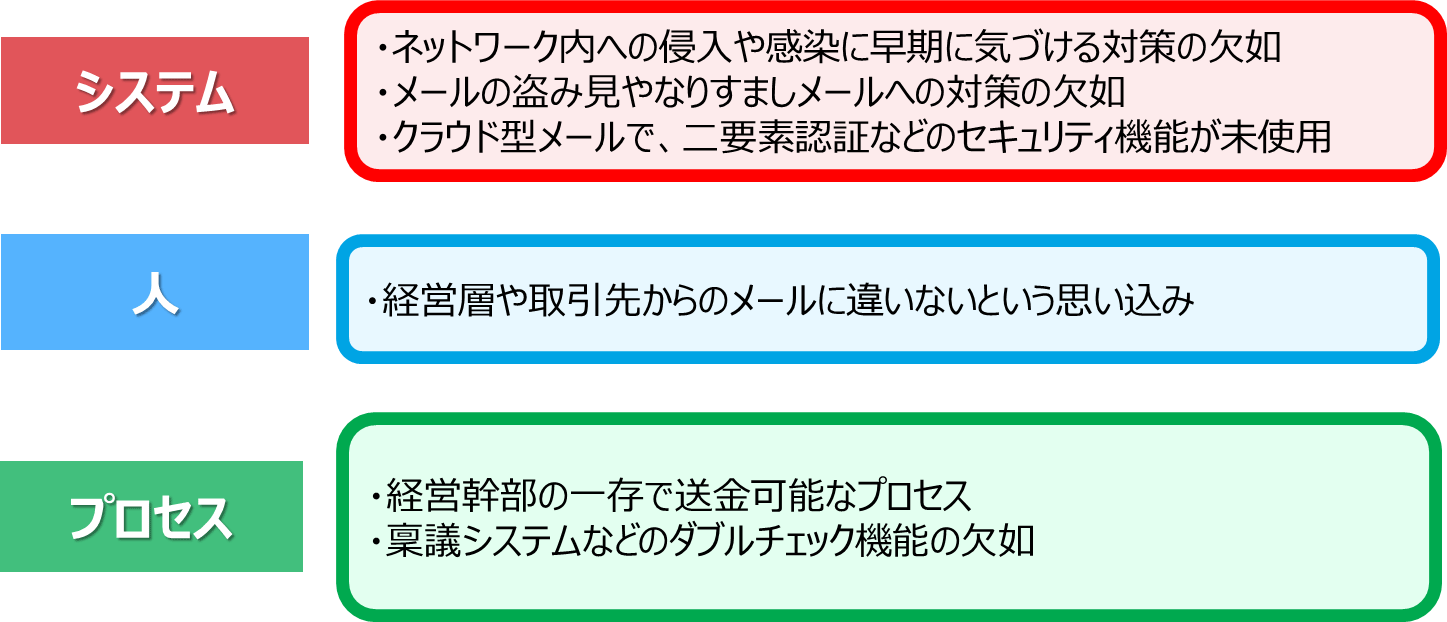

BEC は、直接的には詐欺メールを受けた人間がそのメールを正しいものと思い込み、騙されるものであり、「人」が原因の被害と言えます。しかし個人に対する振り込め詐欺とは異なり、企業に対する BEC においては「人」が騙されることをカバーできない「システム」や「プロセス」にも「セキュリティ上の欠陥」があるものと言えます。特に、CEO 詐欺のように経営幹部の一存で相当な金額の送金が可能だったり、取引先なりすまし手口において担当者からのインプットだけで送金先口座などの重要な情報が変更可能だったりといった、ダブルチェックが有効でない「プロセス」は明確に被害の原因と言えます。これらの「プロセス」は確かに企業として小回りの利く迅速な対応を可能にしている側面もあるかもしれませんが、逆にサイバー犯罪者に狙われるポイントにもなってしまっていることは明白です。そもそも業務メールの盗み見や盗み見を実現するためのサイバー攻撃に気づけていない、なりすましメール自体をフィルタリングできていないなど、「システム」的な対策の欠如もサイバー犯罪者の思い通りにさせてしまう要因と言えます。また、クラウドメールや Web 経由でのメールアクセスにおいては、サイバー犯罪者はアカウントとパスワードを詐取するだけで簡単にメールにアクセスできていることが推測されます。これは二要素認証など追加のセキュリティ機能を導入していないという「システム」的な欠陥であると同時に、利便性を優先して追加のセキュリティ機能を必須としていない「プロセス」の欠陥とも言えます。

図: 3 つの脆弱性の観点から考察した BEC に対する企業のセキュリティ課題

■まとめ:

単純に「人」が騙される詐欺手法のように思われている「BEC」ですが、その前提としては業務メールの盗み見を実現するサイバー攻撃があり、「システム」的な対策も必要です。そして「人」のミスや思い込みをカバーすべき「プロセス」が有効に機能していないことにより、実際の被害の発生に繋がります。他の詐欺手法に対するものと同様に、手口を知り騙されないようにするための従業員教育は「BEC」対策として重要です。それに加え、騙された人の行動をダブルチェックできるようにするなど、利便性を優先した「プロセス」の見直し、そもそものフィッシングやキーロガー感染による情報詐取を防ぐ、なりすましメールを警告できるようにする、クラウドサービスにおける二要素認証の使用などの「システム」による対策の導入も不可欠と言えます。