2017 年の脅威動向を振り返ると、特に企業や法人において「セキュリティ上の欠陥」が深刻な影響を及ぼした事例が多く確認されたものと言えます。PC やインターネットの利用は、個人利用者においても法人利用者においてもなくてはならないものとなっていくと同時に、様々な「サイバー脅威」の被害に遭う可能性も高まっています。不特定多数に対するばらまき型の攻撃であったとしても、無作為に被害を受けるものではありません。「セキュリティ上の欠陥」が存在する企業ほど、被害を受けやすい状態であると言えます。

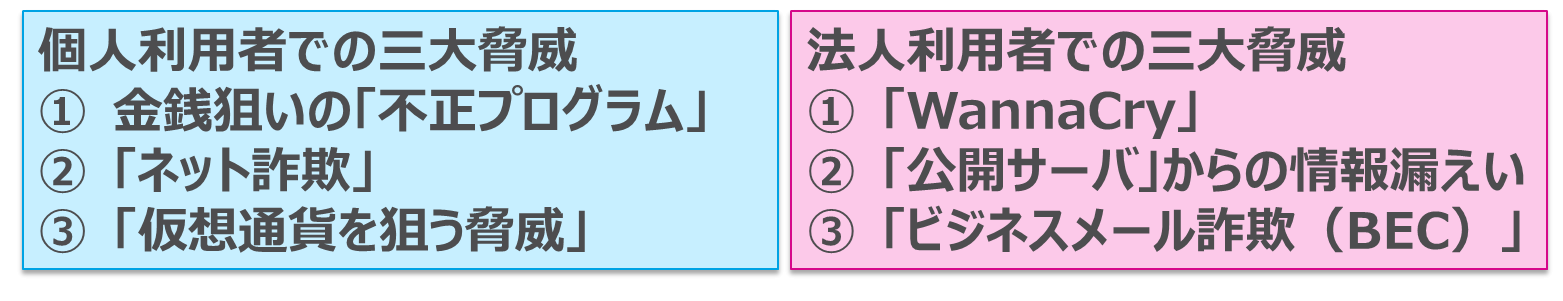

トレンドマイクロでは、2017 年 1 月~11 月に発生したサイバー脅威の事例を分析し、個人利用者では1)金銭を狙う「不正プログラム」の拡散、2)「ネット詐欺」、3)「仮想通貨を狙う攻撃」 を、法人利用者では1)「ランサムウェア」と「WannaCry」、2)「公開サーバへの攻撃」による情報漏えい、3)「ビジネスメール詐欺(BEC)」 を「三大脅威」として選定いたしました。そして、「セキュリティ上の欠陥」が特に企業に深刻な影響を与えた年であったものと総括しています。本ブログではこの 2017 年の脅威動向速報を連載形式でお伝えします。第 1 回の今回は、2017 年の脅威動向の総括として、特に企業に深刻な影響をもたらす「セキュリティ上の欠陥」について法人利用者での三大脅威から「WannaCry」と「公開サーバからの情報漏えい」の 2 点を例に解説します。

図:2017 年国内の個人と法人における三大脅威

■「セキュリティ上の欠陥」とは?

トレンドマイクロでは、2017 年を振り返った場合、「セキュリティ上の欠陥」が特に企業に深刻な影響を与えた年であるものと総括しています。では、この「セキュリティ上の欠陥」とはなんでしょうか。「セキュリティ上の欠陥」とは言い換えれば「脆弱性」であり、「システム」、「人」、「プロセス」の 3 種に分けられます。

図:「セキュリティ上の欠陥」である 3 つの脆弱性のイメージ

「脆弱性」と言った場合、最初に思いつくのは OS などソフトウェアの脆弱性でしょう。ここでいう「システム」の脆弱性はソフトウェア単体の脆弱性だけでなく、ネットワークの構成やセキュリティの実装なども含みます。次に、「人」の脆弱性はシステムを利用する人間に起因するものです。人間はミスをしたり、思い込みや誤解に基づいた行動をとったりすることがあり、それが攻撃者に利用されることがあります。最後は組織における「プロセス」の脆弱性です。本来、システムや人の脆弱性をカバーするために存在するはずのプロセスが実際には機能していなかったり、逆に足枷となってしまったりしている場合もあります。攻撃者は自分の攻撃を成功させるために、これらの「システム」、「人」、「プロセス」の脆弱性を狙います。言い換えれば、これらの脆弱性の課題が存在し、カバーもできなかった環境で被害が発生する、と言うことです。

■「WannaCry」が明らかにした企業での「セキュリティ上の欠陥」

2017 年、もっとも大きな影響を世界に与えたセキュリティ事件として、5月に発生した「WannaCry」の事例が挙げられます。「WannaCry」の最大の特徴は、SMBv1 の「MS01-010」という「システム」の脆弱性を利用して自身を拡散させるネットワークワーム活動です。この「システム」の脆弱性は直接の拡散原因に過ぎません。それが実際に大きな被害に繋がったのは、多くの企業に「人」や「プロセス」の脆弱性という課題が存在したためと言えます。

「WannaCry」事例から遡ること 8 か月、2016 年 9 月の段階で既にマイクロソフト社は、SMBv1 が古い技術でありセキュリティの保証ができないとして、使用停止を推奨していました。その後、NSA からの情報漏えいにより具体的な脆弱性と攻撃方法が確認され、2017 年 3 月には該当の脆弱性修正プログラムも出ています。事前にこれらの警告があったにも関わらず、「WannaCry」の被害が発生した事実からは、脆弱性の影響度の理解不足や自身のリスクに対する過小評価といった「人」の課題、また SMBv1 使用有無のように脆弱性を持った環境の把握や更新が迅速にできなかったという「プロセス」の課題の存在が浮き彫りになったものと言えます。

特に、工場や病院、鉄道などの業種特有環境での被害が顕著であったことは、より企業が抱えるセキュリティの課題を鮮明化していると言えます。これらの業種特有環境の多くはインターネットには接続されていない「クローズド」環境であるため、安全であるものと考えられていました。また、業務上の都合などからアップデートを行えない環境の運用を継続するために、「クローズド」であることをセキュリティの担保としていた場合もあるでしょう。しかし、現実に「WannaCry」の被害を受けたということは、実際には完全な「クローズド」ではなく、自社の他のネットワークへの接続があったり、最悪の場合、インターネットに露出した機器が存在していたりしたものと推測されます。これらの「システム」の脆弱性の多くは、「クローズドだから安全」という「人」の思い込みや、本当にクローズドでの運用が継続していることを確認する「プロセス」の欠如により、「WannaCry」による被害を受けたものと言えます。

インターネットに露出した機器の中には、ファイヤーウォールなどネットワークのセキュリティ設定ミスや更新時の設定引き継ぎミス、持ち込み機器やセキュリティポリシーを無視した接続など、「人」の脆弱性によるものがあったかもしれません。そして、自社ネットワークにおけるポート開放状況の確認などのアセスメントやシステム更新時の確認と言った「プロセス」の不足や欠如が最終的に「システム」の脆弱性を攻撃可能な状態で残してしまった原因であり、これらすべてが企業において解決すべき「セキュリティ上の欠陥」と言えます。

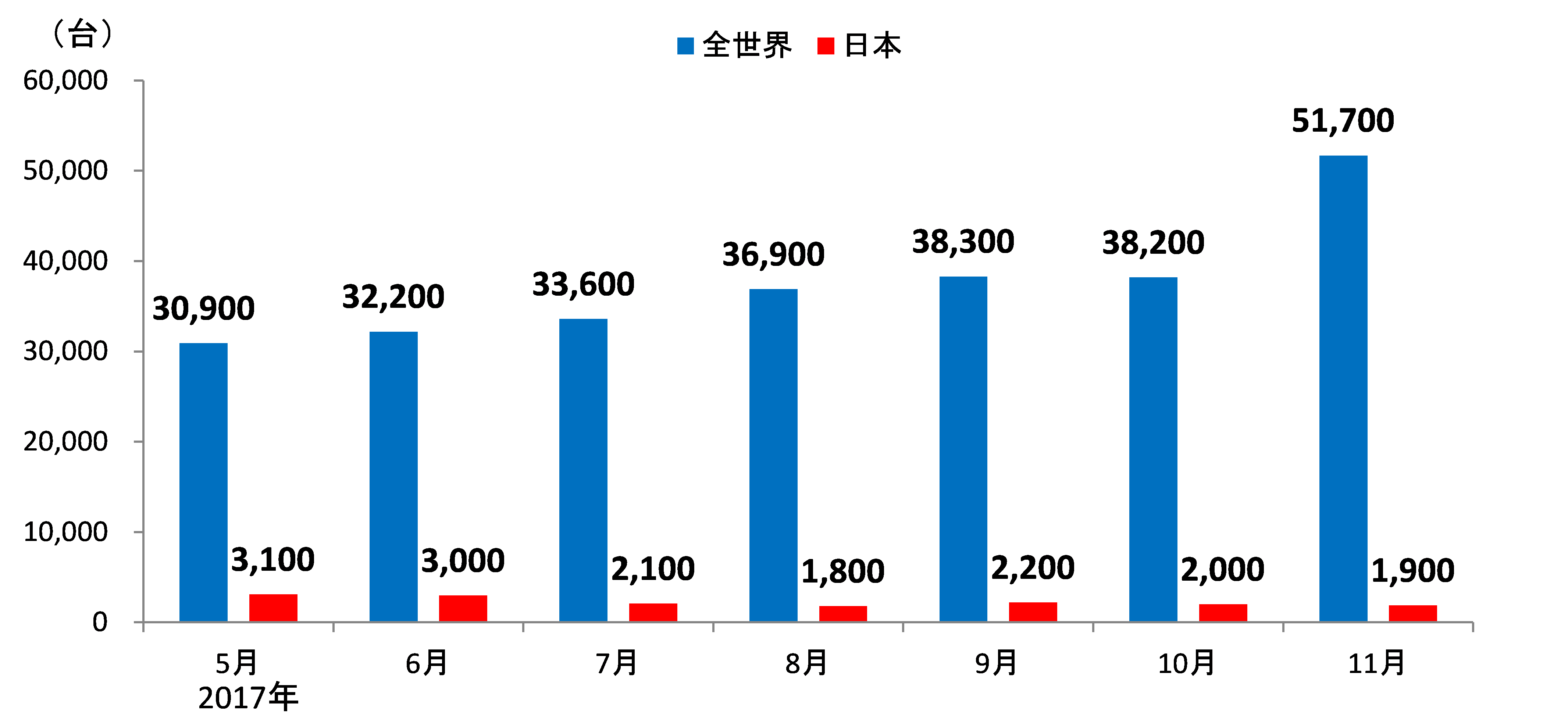

現在では「WannaCry」の攻撃は沈静化してしまったかのように思われていますが、5月の登場以降世界的な拡散は継続しており、その検出台数は拡大傾向さえ見せています。このことは多くの「セキュリティ上の欠陥」が継続して存在していることを表しているものと言えます。「システム」の脆弱性を利用したネットワークワーム活動と言う意味では、2008年に登場した「DOWNAD」も現在に至るまで世界的な拡散が見られており、「WannaCry」も今後「DOWNAD」同様に拡散が長期化する可能性があります。

図:「WannaCry」の検出台数推移

■「セキュリティ上の欠陥」を象徴する「Apache Struts2」脆弱性の被害2例

同様に、世界的に大きな被害を発生させている「システム」の脆弱性として、2017 年 3 月に確認された「Apache Struts2」の脆弱性(CVE-2017-5638)があります。このシステムの脆弱性を利用した攻撃により、多くの Web サイトが侵害され情報漏えいの被害が発生しています。この被害事例のうち、特に企業や法人における「システム」、「人」、「プロセス」の脆弱性の課題を浮き彫りにした事例が 2 例あります。

1 つは国内の中央省庁運営サイトでの事例です。この事例では 3 月の時点で「Apache Struts2」脆弱性のリスクがわかっていましたが、システム改修のための調整に時間がかかり迅速なアップデートが行えませんでした。調整が終わり、5 月に実際のシステム改修に取り掛かった際に、既に攻撃を受けていたことが判明しました。

もう 1 つは米国の大手信用調査会社の事例です。この事例でも 3 月の時点で「Apache Struts2」脆弱性の注意喚起を受け、社内では対応が要請されましたが、なぜか担当者はアップデートを実施していませんでした。その後、脆弱性テストを行った際には該当の脆弱性は報告されなかったとされていますが、5 月の段階で攻撃を受け、最終的に 1 億人以上の個人情報漏えいに繋がりました。

この 2 つの事例の背景には、1つはアップデートの必要性を知りながら実施していなかったり、テストを行っていながら脆弱性を見つけられなかったミスなど、「人」の問題があります。また、「人」のミスをカバーすべき「プロセス」も、逆に調整に時間がかかり迅速なアップデートができなかったり、アップデートの実施を確認すべき責任者の不在など、逆に「システム」の脆弱性を放置する方向に働いてしまったことで、被害に遭ってしまったものと言えます。また、「システム」の脆弱性のリスクを知りながら、運用による回避や代替防護策の有効化と言ったアップデート以外の緩和策も実施されていなかったことも、「プロセス」の課題と言えます。

■まとめ:

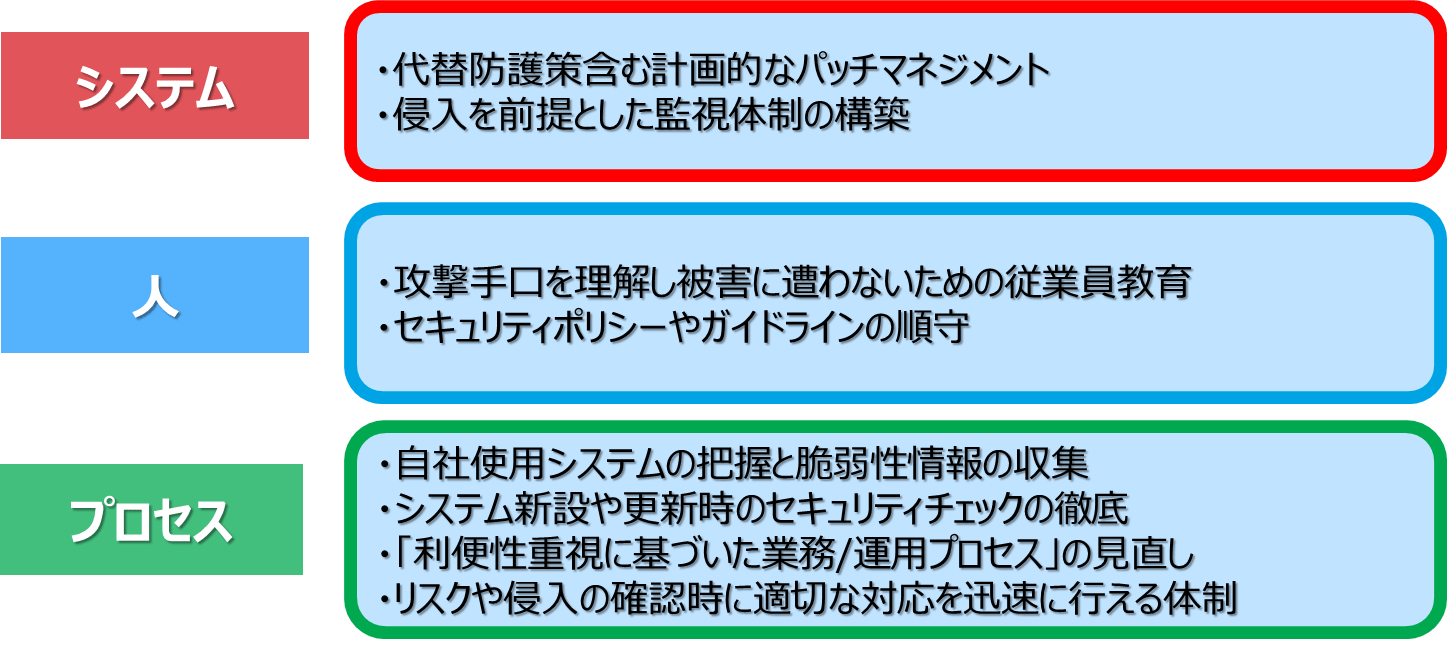

「システム」、「人」、「プロセス」という「セキュリティ上の欠陥」の問題は 2017 年に新たに登場したわけではありませんが、2017 年の脅威動向を振り返った時、特に企業での被害においてこの 3 つの「セキュリティ上の欠陥」の観点から考えるべき事例が顕著であったと言えます。この 3 つの脆弱性は今後も企業で考えていかなければいけないセキュリティの課題です。自社におけるこれらの課題を把握し、解消するための取り組みを続けている企業は被害を受けにくいものと言えるでしょう。

図:2017 年の脅威動向から考える、今後の企業における対策ポイント