トレンドマイクロは、2017 年 7 月、本ブログにて標的型サイバー攻撃キャンペーン「ChessMaster」の諜報活動について解説しました。ChessMaster は、「ChChes」、「RedLeaves」、「PlugX(※1)」のような「Remote AccessTool(RAT)」をはじめ、さまざまなツールやマルウェアを利用し、主に日本の法人を標的として攻撃します。2017 年 9 月下旬、トレンドマイクロはChessMasterによる新しい活動を確認しました。利用されたツールと手口は注目すべき変化を遂げており、以前の攻撃では確認されていないものでした。弊社の調査によると、ChessMasterはオープンソースのツールと自ら開発したツールを利用し、おそらく攻撃者の特定を逃れるために、その手法を変化させ続けています。ChessMasterによる攻撃キャンペーンのこれまでの経緯を踏まえると、今後もさらなる変化が予想されます。

■感染経路

図 1:ChessMaster の感染チェーン

ChessMaster は以下のように対象PCに侵入します。

- 脆弱性を突く文書ファイルで対象PCに侵入。この文書ファイルは、Microsoft の .NET フレームワークに影響を与える脆弱性「SOAPWSDL パーサー(CVE-2017-8759)」を利用

- 文書ファイルが遠隔サーバ「89[.]18[.]27[.]159/img.db」に接続

- 文書ファイルを誤って開くと、攻撃者は対象 PC で任意のコマンド実行が可能

- 文書ファイルが “mshta.exe” を起動し「89[.]18[.]27[.]159:8080/lK0RS」に接続。この「IKORS」が最初のバックドア型マルウエア

- 「IKORS」が不正な PowerShell スクリプトを実行

- 不正な PowerShellスクリプトは、遠隔サーバ「89[.]18[.]27[.]159/FA347FEiwq.jpg」からマルウェアをダウンロードし実行

- この「FA347FEiwq.jpg」が2番目のバックドア型マルウェア。コマンド&コントロール(C&C)サーバ「62[.]75[.]197[.]131」を利用

上記のように、今回確認された活動の第一段階では、ユーザがファイルを開くと遠隔サーバ「89[.]18[.]27[.]159/img.db」に接続する、脆弱性を突く文書ファイルが利用されています。”img.db” には脆弱性を利用するコマンドが含まれており、正規システムプロセス「mshta.exe」を介して別の遠隔サーバ「89[.]18[.]27[.]159:8080/lK0RS」のファイルを実行します。

図 2 は、脆弱性を突く文書ファイルに埋め込まれた不正なリンク「89[.]18[.]27[.]159/img.db」です。

図 2:文書ファイルに埋め込まれたリンク

「89[.]18[.]27[.]159:8080/lK0RS」は、「Koadic」として知られるオープンソースの RAT に由来するJScriptで記述されたバックドア型マルウェアであることがはっきりしています。

この段階で、攻撃者がコマンドラインツールによって対象 PCの環境情報を収集しようとしていることが確認されています。また、いくつかのコマンドは前のコマンドの結果によって変化することも確認されました。これは、すべての攻撃が自動化されているわけではなく、コマンドの一部は手動で行われていることを意味します。こうして攻撃者は、最終的なマルウェアを送り込む前に、より詳しく環境を調査することで攻撃を個別化していると考えます。また、リサーチャやサンドボックスによる解析を回避するためだとも考えられます。

トレンドマイクロでは、次の段階への実際の攻撃を観測することはできませんでしたが、バックドア型マルウェア「 Koadic」 および図3 のスクリプトを確認することができました。このスクリプトは、Koadic が設置されているサーバから別の DLLファイルをダウンロードします。”FA347FEiwq.jpg” というファイル名の DLLファイルが、今回の攻撃における最終的なマルウェアだと考えられます。

図 3:”FA347FEiwq.jpg” をダウンロードおよび実行する PowerShell スクリプト

図 3 の PowerShellスクリプトは、「89[.]18[.]27[.]159/FA347FEiwq.jpg(「BKDR_ANEL.ZKEI」として検出)」をダウンロードします。このDLL ファイルが2番目のバックドア型マルウエアです。このスクリプトは、Excelのプロセス「Excel.exe」に「BKDR_ANEL」を読み込むために Excel のコンポーネント「RegisterXLL」を利用します。

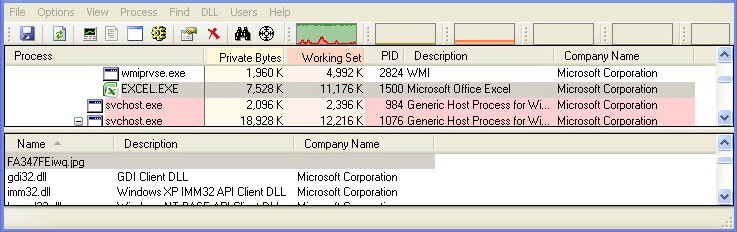

図 4:「FA347FEiwq.jpg」を Excel.exe に読み込む

■バックドア型マルウェアの解析

「BKDR_ANEL」は「89[.]18[.]27[.]159」からダウンロードされます。PCに読み込まれると起動し、正規システムプロセス「svchost.exe」にコードを注入します。次に、注入されたコードが、埋め込まれたバックドア型マルウェアを復号し実行します。「BKDR_ANEL」にはMicrosoft の署名が付けられていますが、これは無効な署名です。無害を装うために追加されたものと考えられます。

「BKDR_ANEL」にはバージョン情報「5.0.0 beta1」がハードコードされており、「Function notimplemented(機能は実装されていません)」という文字列を含んだ基本的なバックドア機能が実装されています。このように、コードの完成度が比較的低いことから、今後も開発が続けられていくことが予想されます。

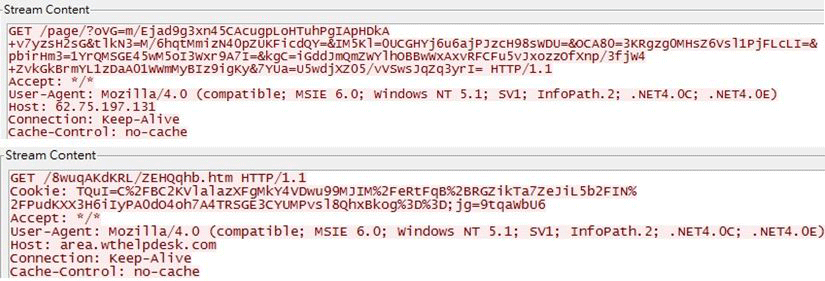

一見すると、このバックドアの C&C プロトコルは「BKDR_CHCHES」のものと非常によく似ています。

図 5:「BKDR_ANEL」(上)と「BKDR_CHCHES」(下)のC&Cプロトコルの比較

しかし、これら2つは異なるバックドア型マルウェアです。「BKDR_CHCHES」は主な暗号化アルゴリズムとして RC4方式を利用しており、暗号化された情報と共に文字列「=」によって区切られた暗号鍵がCookieヘッダにセットされて送信されます。一方、「BKDR_ANEL」はハードコードされた暗号鍵「this is the encryptkey」を用い、Blowfish 方式で暗号化します。

2 つのバックドア型マルウェアのもう 1つの違いは、「BKDR_CHCHES」は初期状態ではバックドア機能を備えていない点です。代わりに、モジュールをC&Cサーバから直接メモリに読み込みます。一方、「BKDR_ANEL」には、通常のバックドアのように、基本的なバックドア機能が組み込まれています。

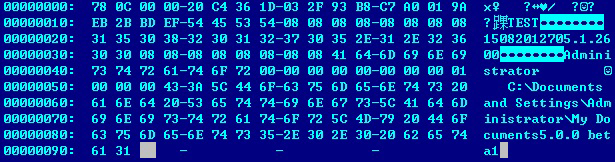

図 6 と表 1 は「BKDR_ANEL」が送信する情報とその暗号化の方法をまとめたものです。

図 6:「BKDR_ANEL」が送信する情報のスクリーンショット

| オフセット | 説明 | 図 6 の例の値 |

| 0x00 | プロセス ID | 78 0C 00 00 |

| 0x04 | MD5(コンピュータ 名 + PCの GUID) | 20 C4 36 1D 03 2F 93 B8

C7 A0 01 9A EB 2B BD EF |

| 0x14 | コンピュータ名 | TEST |

| 0x20 | タイムスタンプ | 1508201270 |

| 0x2a | OS のバージョン | 5.1.2600 |

| 0x3a | ユーザ名 | Administrator |

| 0x47 | タイムゾーン | 00 00 00 00:(Bias / 60)

00 00 00 00:(Bias % 60) 01 00 00 00:DaylightBias フラグ ※ Bias はUTCとの差分を表す |

| 0x53 | カレントディレクトリ | C:\Documents and Settings\Administrator\My Documents |

| 0x87 | バックドアのバージョン | 5.0.0 beta1 |

図 7:「BKDR_ANEL」の暗号化手順

図 7 の情報ブロックは文字列「&」によって区切られています。文字列「oVG」のように、各ブロックの「=」より前の文字列は使用されていません。

「BKDR_ANEL」と「BKDR_CHCHES」のその他の類似点は、ハッシュ関数 MD5 の独特な使用方法です。両方とも、通常の MD5の計算結果から中央の 8バイトだけを利用します。「BKDR_CHCHES」はそのハッシュ値をネットワークトラフィックの暗号化に利用します。一方、「BKDR_ANEL」は暗号化を実行するコードの一部でMD5 を使用しています。ただし、トレンドマイクロの解析によると、当該コードは現在では使われていないようです。

■被害に遭わないためには

ChessMasterのような攻撃キャンペーンに対応するために、法人は有効な手段を最大限活用してください。脆弱性を狙う攻撃の影響を最小化するために最新の更新プログラムを定期的に適用することもそれに含まれます。加えて、適切な挙動監視、アプリケーションコントロール、電子メールゲートウェイの監視、侵入防御/検知システムは、ネットワーク内の不審な活動を検知することができます。最後に、法人は、潜在的な攻撃の可能性に関して注意すべきことをユーザに教育し、セキュリティ文化を醸成する必要があります。なぜなら、エンドユーザはこの種の攻撃キャンペーンにおいて主な標的とされることが多いからです。

トレンドマイクロの「Trend Micro Virtual Patch for Endpoint(旧 Trend Micro 脆弱性対策オプション)」は、高性能なエンジンにより、ホストベースの IPS フィルタとゼロデイ攻撃の監視に基づいて特定の新たな脆弱性を狙う攻撃を監視します。

中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティサービス」は、「Webレピュテーション(WRS)」技術と「ファイルレピュテーション(FRS)」技術により不正なファイルとURLをブロックします。

メール対策製品「Deep Discovery Email Inspector」は不正な添付ファイルとURLを検出する高度な不正プログラム検出エンジンを備えています。

「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代のAI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

■侵入の痕跡(Indicators of Compromise、IoCs)

「BKDR_ANEL.ZKEI」に関連するSHA256値

- af1b2cd8580650d826f48ad824deef3749a7db6fde1c7e1dc115c6b0a7dfa0dd

C&C サーバ

- hxxp://62[.]75[.]197[.]131/page/?<ランダムな文字列>

攻撃キャンペーンに関連する URL

- hxxp://89[.]18[.]27[.]159/img.db

- hxxp://89[.]18[.]27[.]159:8080/lK0RS

- hxxp://89[.]18[.]27[.]159/FA347FEiwq.jpg

※1:遠隔操作ツール「PlugX」は、株式会社 地理情報開発から提供されている PlugX(R) シリーズとは無関係な不正なプログラムです

参考記事:

- 「ChessMaster’s New Strategy: Evolving Tools and Tactics」

by MingYen Hsieh, CH Lei and Kawabata Kohei

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)