今回報告するスパムメール送信活動では、LOCKY と「FAKEGLOBE(フェイクグローブ)」と呼ばれるランサムウェアが交互に拡散されていました。このスパムメール送信活動では、ユーザがスパムメールに含まれるリンクをクリックした際にダウンロードされるランサムウェアが、一定時間経過すると LOCKY から FAKEGLOBE に交代する、というように設計されていました。この方法によって、ユーザを二度感染させることが可能になります。一つのランサムウェアに感染したユーザは、次のランサムウェアに対しても脆弱である可能性があるからです。

■スパムメール送信活動

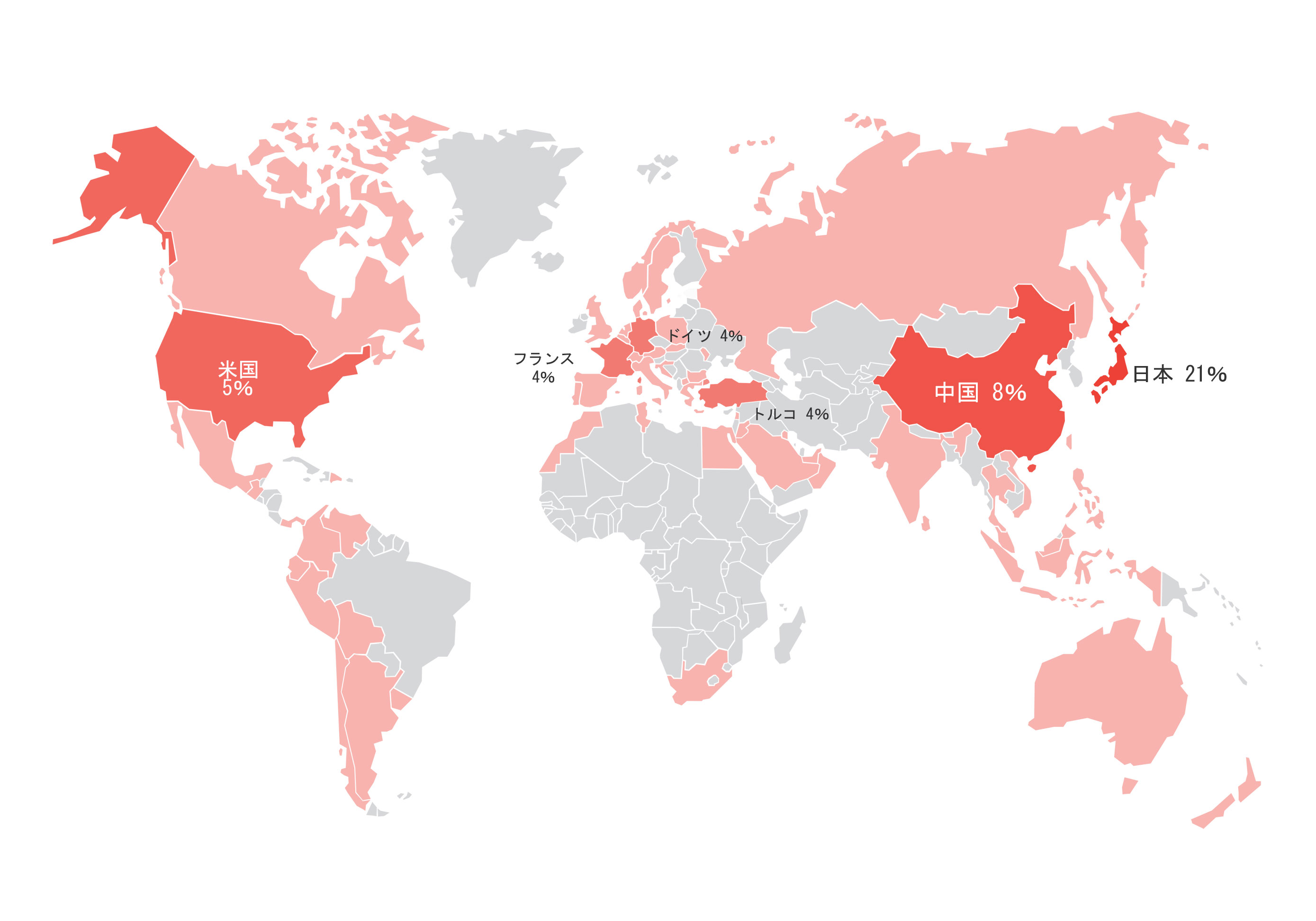

図1:第1回目のスパムメール送信活動の検出国と検出割合

図2:第1回目のスパムメール送信活動のスパムメールの一例

第1回目のスパムメール送信活動は、主に日本、中国、米国のユーザを狙ったもので、残り 45%が他の 70カ国余りに送信されていました(図1)。トレンドマイクロは、合計で 29万8,000件のスパムメールを検出し、その数は 2017年9月4日午前10時(UTC +4。日本時間では午後3時)にピークを記録しました。

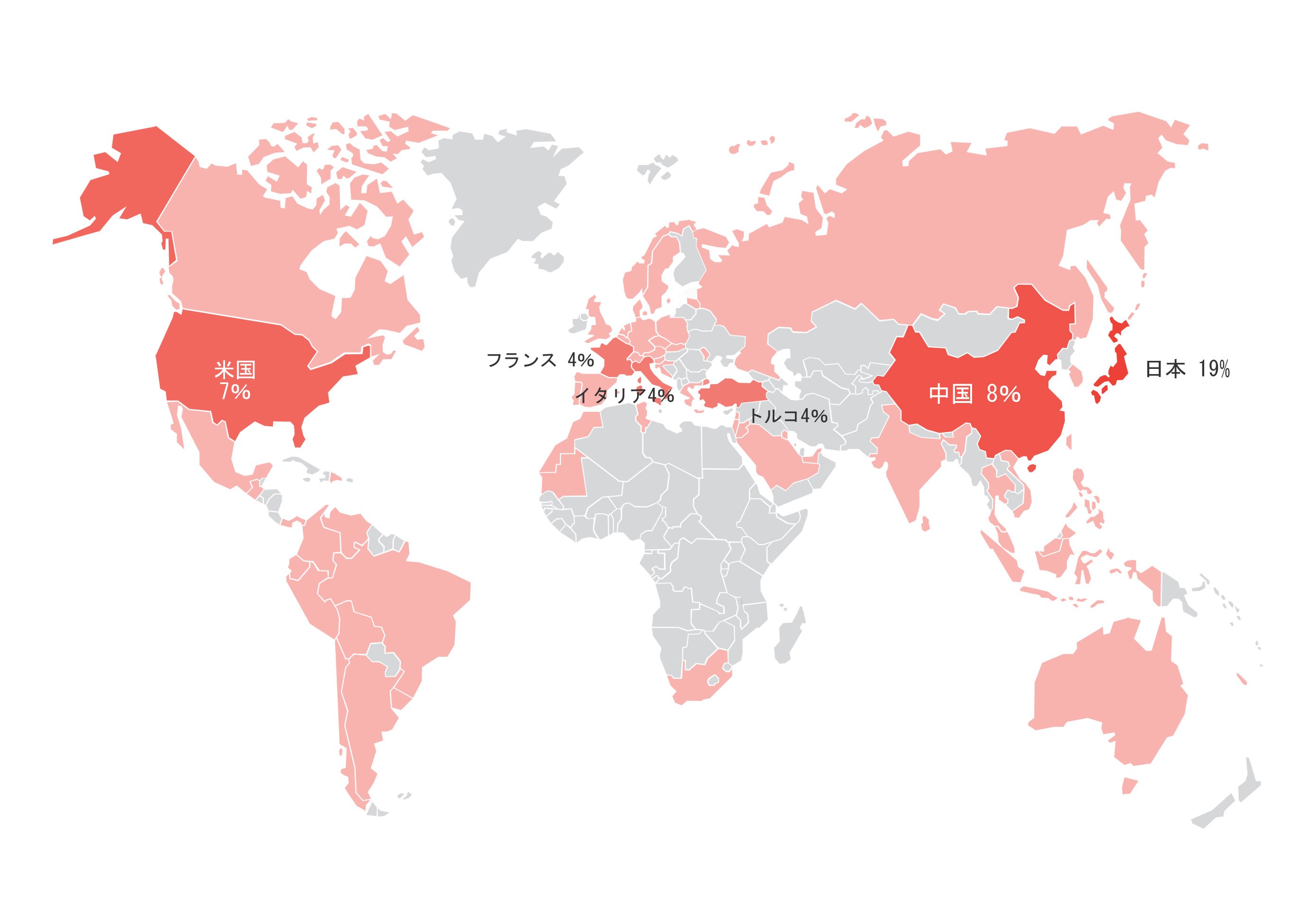

図3:第2回目のスパムメール送信活動の検出国と検出割合

図4:第2回目のスパムメール送信活動のスパムメールの一例

第2回目のスパムメール送信活動も主に日本、中国、米国を狙っており、残り 46%が他の 70カ国余りに送信されていました(図3)。送信活動は 2017年9月4日の午後4時(UTC + 4。日本時間では午後9時)にピークを記録し、トレンドマイクロは合計 28万4,000件のスパムメールを検出しました。

活動時間はについては典型的なスパムメール送信活動と同様で、多くのユーザが Eメールをチェックする一般的な勤務時間帯と一致しています。活動時間、対象国、類似した Eメールの点から、これら 2つの検体は同じサイバー犯罪者から送信されたものと考えられます。

スパムメール送信活動の送信元IPアドレスを調査したところ、ほとんどがインド、ベトナム、イランのものでした。合計で 185もの国々がこれらの2つの検体の拡散に関与していることから、拡散経路が相当大きな規模であると推測できます。

■2種のランサムウェアを交互に拡散

スパムメールには、Eメール本文に埋め込まれたリンクと添付ファイルがあり、どちらもユーザ宛ての正規の請求書に偽装しています。添付ファイルには、現在、zipではなく 7z形式の圧縮ファイルが利用されています。リンク先からダウンロードされたアーカイブ内のスクリプトと、添付ファイルのスクリプトは類似したものですが、ダウンロードするための接続先 URLが一部異なります。

Eメール本文のリンク先からダウンロードしたスクリプトには、次の URLが含まれています。

- geolearner[.]com/JIKJHgft?

- naturofind[.]org/p66/JIKJHgft

- cabbiemail[.]com/JIKJHgft?

一方、添付ファイルに含まれる URLは以下です。

- m-tensou[.]net/JIKJHgft?

- naturofind[.]org/p66/JIKJHgft

トレンドマイクロは、スクリプトを解析する中で、2つの異なる亜種がダウンロードされることを確認しました。geolearner[.]com/JIKJHgft? に接続したスクリプトは、アフィリエイト収入(※1)の分配先となる「アフィリエイトID」が「3」の LOCKYの亜種「.lukitus」をダウンロードしました。アフィリエイトID と被害者ID は LOCKY のコマンド&コントロール(C&C)サーバに送信され、サイバー犯罪者が身代金収入の分配方法を決定できる仕組みになっています。

図5:LOCKY の壁紙と脅迫状

図6:LOCKY の身代金支払い方法のページ

2つ目の、m-tensou[.]net/JIKJHgft? に接続するスクリプトは、FAKEGLOBEまたは「Globe Imposter」をダウンロードします。FAKEGLOBE は 2017年6月に出現した暗号化型ランサムウェアで、これも偽の請求書を利用してユーザを欺きます。暗号化したファイル名に拡張子「txt」を付加し、身代金の支払いを円滑にするサポートページを備えています。

図7:FAKEGLOBE の脅迫状

図8:FAKEGLOBE のサポートページ

数時間後、再び m-tensou[.]net/JIKJHgft? からのダウンロードを試みたところ、ファイルが FAKEGLOBE から LOCKY に変更されていることが確認されました。ここから、接続先URL からダウンロードされるファイルが交代されていたことがわかります。

■LOCKY と FAKEGLOBE を拡散する他のスパムメール送信活動

報告によると、LOCKY と FAKEGLOBE の両方を拡散しようとする別のスパムメール送信活動が 8月30日に確認されています。上述したスパムメール送信活動と同様に、当初 LOCKY のみを拡散していましたが、すぐ後に FAKEGLOBE の配布も開始しました。両方のランサムウェアを拡散する新しい活動は、9月5日に確認されました。

図9:LOCKY と FAKEGLOBE を拡散するスパムメールの例

このスパムメール送信活動では、不正なマクロが仕込まれた Microsoftの文書ファイル(拡張子DOC)がEメールに添付されています。この手法は、デフォルトでは無効になっているマクロ機能をユーザに有効にさせる、広く利用されている典型的な手法です。

図10:ユーザにマクロ機能を有効にするよう促す DOCファイル

このダウンローダは、Visual Basic for Applications (VBA)の Auto_Closeマクロを悪用します。これにより、ユーザが DOCファイルを閉じる時にマクロが実行されます。

トレンドマイクロが入手した DOCファイルでは、次のダウンロードURL に接続します。

- hxxp://qolseaboomdog[.]top/support[.]php?f=1

- hxxp://newhostrcm[.]top/admin[.]php?f=1

最初の解析では、アフィリエイトID が 「24」の LOCKY の亜種「.lukitus」がダウンロードされました。次に、URL のパラメータ fを1 から 2 に変更して試行しました。

- hxxp://qolseaboomdog[.]top/support[.]php?f=2

- hxxp://newhostrcm[.]top/admin[.]php?f=2

すると今度は FAKEGLOBE がダウンロードされました。この亜種は、暗号化したファイル名に拡張子「911」を付加し、脅迫状 ”!SOS!.html” を作成します。

数時間後には、f=1 と f=2 どちらのパラメータを使った場合でも LOCKY がダウンロードされるように切り替わりました。同様の挙動が他のスパムメール送信活動でも観測されています。翌日には、どちらのパラメータでも FAKEGLOBE がダウンロードされました。トレンドマイクロは、URL中の support[.]phpとadmin[.]php は置き換えた場合でも同じ挙動を示すことを確認しました。

■被害に遭わないためには

ダウンロードURL から、順次、異なるマルウェアを拡散する手法をトレンドマイクロが確認したのは今回が初めてではありません。とはいえ、通常は情報収集型マルウェアやバンキングトロジャン(オンライン銀行詐欺ツール)とランサムウェア、というように異なるマルウェアを組み合わせていました。今回の事例では、サイバー犯罪者が単純にランサムウェアを倍増させています。これはユーザにとって非常に危険です。LOCKY と FAKEGLOBE が交互で拡散されるため、ユーザのファイルは異なるランサムウェアによって二度暗号化される恐れがあります。被害に遭った場合二度身代金を支払う羽目に陥り、悪くするとデータを永久に失うことになります。

ランサムウェアは絶え間なく巧妙化している脅威ですが、企業やエンドユーザは一連のベストプラクティスに従うことによって、防御体制を強化することができます。

■トレンドマイクロの対策

企業ユーザは、スパムメールによってもたらされるリスクを最小限にするために、多層的で段階的な対策をとることができます。「Trend Micro Hosted Email Security™」は、トレンドマイクロがクラウド上で運営しているサービスを利用するため、機能が継続的にアップデートされ、スパムメール、不正プログラム、スピアフィッシング、ランサムウェア、標的型サイバー攻撃などを常に最新の情報でブロックすることができます。「Deep Discovery™ Email Inspector」や「InterScan Web Security™」などの電子メールおよびWebゲートウェイセキュリティは、トレンドマイクロの多層的アプローチの一部として機能し、ランサムウェアが従業員環境に到達する前に、ゲートウェイでブロックします。

総合サーバセキュリティ「Trend Micro Deep Security™」は、LOCKYやFAKEGLOBEによる脅威に対抗するため、物理・仮想・クラウドいずれのサーバ環境においてもランサムウェアが侵入することを阻止します。法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。個人ユーザの場合、「ウイルスバスター クラウド」は、この脅威に関連する不正なWebサイト、電子メール、およびファイルをブロックすることにより、ランサムウェアから保護します。

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。

関連するハッシュ:

「VBS_NEMUCOD.ELDSAUO」として検出されるVBSファイル(ダウンローダ)

- 39256f126bba17770310c2115586b9f22b858cf15c43ab36bd7cfb18ad63a0c2

- a299f3de0c9277c0ce7dd3f7dc9aee57a7abe78b155919b1ecced1896c69653b

- 0f6ae637a9d15503a0af42be649388f01f8637ca16b15526e318a94b7f34bf6e

- 4d4a0e1d7218180452e22e6b52a7f9a0db1e0c0aa51a48f9a79c600b51030050

VBSファイルによってダウンロードされるLOCKY、「RANSOM_FAKEGLOBE.ASUUB」として検出される

- bb1df4a93fc27c54c78f84323e0ea7bb2b54469893150e3ea991826c81b56f47

VBSファイルによってダウンロードされるFAKEGLOBE、「W2KM_POWLOAD.AUSJST」として検出される

- e75e5d374f20c386b1114252647cca7bd407190cafb26c6cfbd42c5f9223fe6c

「W2KM_POWLOAD.AUSJST」として検出されるDOCファイル(ダウンローダ)

- 067eb2754a823953a6efa1dfe9353eeabf699f171d21ffbff8e2303f7f678139

- 6bdf46209fda582d7af5b74770b0eccf6abd3dbeabce3bdfb88db2f252ee778a

「W2KM_POWLOAD.AUSJSP」として検出されるDOCファイル(ダウンローダ)

- efb154bccff1e9a0f090a6afd7a08bf2c1fffea745b575a0bf31f22998688973

DOCファイルによってダウンロードされるLOCKY、「RANSOM_LOCKY.TH908」として検出される

- 3cb4484976676ac043fae870addaa57e858c1286cdb17d01ef8c973c5ec5b015

DOCファイルによってダウンロードされるFAKEGLOBE、「RANSOM_FAKEGLOBE.ASUUG」として検出される

- 12e75bdbc3f0b489a89104c646aee10a71277c22b6abbc6e346d1ba6f17edf6d

※1:拡散者は作成者よりランサムウェアおよびインフラストラクチャの提供を受け、身代金の一部をアフィリエイト収入として受け取る。

注:オリジナルの英語記事は、2017年9月18日に公開されました。

【更新情報】

| 2017/11/09 | 15:53 | 図1および図3について修正しました。 |

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)