サイバー犯罪者や攻撃者は、監視の目を逃れ、検出を回避するために、Googleドライブの Webサイトや知名度を利用します。トレンドマイクロでは、ユーザから情報を窃取する手段として Googleドライブを利用した標的型攻撃に関するブログ記事を公開しました。今回の攻撃では、正規の Googleドライブのログインページに手を加え、Eメールの個人情報を収集するために利用されました。これは、2014年5月に実行された複数の Eメールアドレスを狙った攻撃の改良版だと考えられています。

■Googleドライブの偽サイト

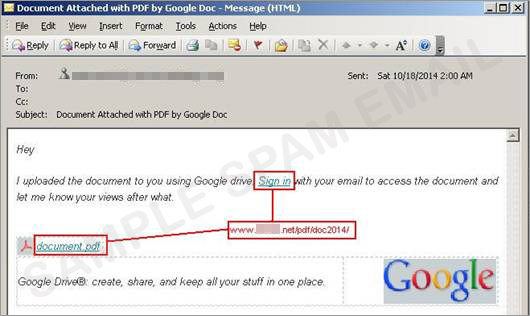

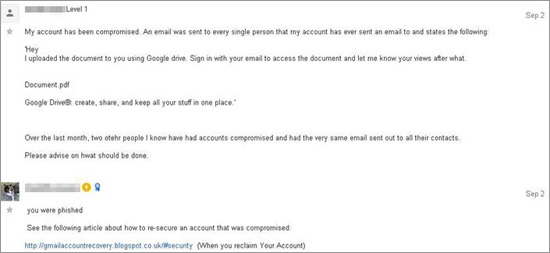

ユーザが受け取る Eメールには、Googleドライブの Webサイトになりすました偽サイトに誘導するリンクが記載されています(図1)。

図1:Googleドライブの偽サイトへのリンクが記載されたスパムメール

この偽サイトでは、ユーザはさまざまなサービスプロバイダのメールアドレスを使ってログインすることができます。これは、Google のメールアカウントしか使用できない正規の Googleドライブとまったく異なります。また、この Webサイトでは言語を選択できますが、実際には機能しません。

図2:Googleドライブの偽サイト

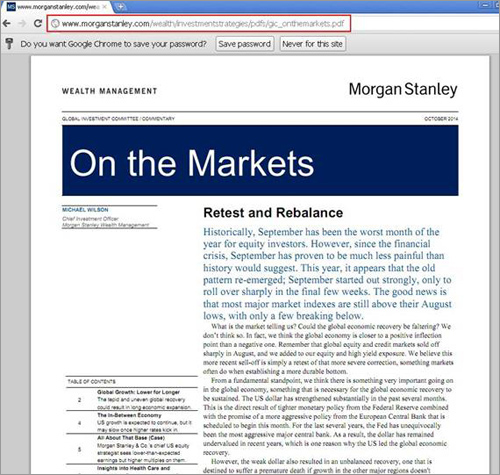

そして、ユーザに疑いを持たれずにだます手法が実行されます。この偽サイトは、正規の Webサイト上にある投資に関する PDFファイルにユーザを誘導します。しかし、投資に関する Webサイトに誘導する方法はユーザに疑問を抱かせるかもしれません。なぜなら、Eメールでは、そのファイルが金融に関するものであることに触れていないからです。

図3:ログイン後、ユーザは正規の Webサイトに誘導される

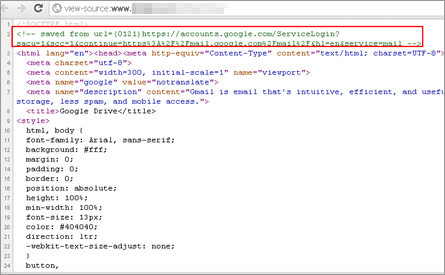

■ソースコードの解析

弊社がこのソースコードを簡単に解析したところ、Chrome の「save」タグが確認できました。これは、この偽サイトの作成者が正規の Googleドライブのログインページ上のソースコードを保存し、不正なコードを追加した可能性を意味します。この Webサイトは Googleドライブのソースコードを使い回しているため、ソースコードを確認する検査ツールはすべて正常に動作します。また、この偽サイトは、適切な形式の Eメールアドレスのみを受け入れます(例:<アカウント名>@<サービスプロバイダ>.com)。これは、意味をなさない文字でもすべて受け入れていた以前のフィッシングページと大きく異なる点です。

図4:偽サイトのソースコードは、Googleドライブのコードを使い回していることがわかる

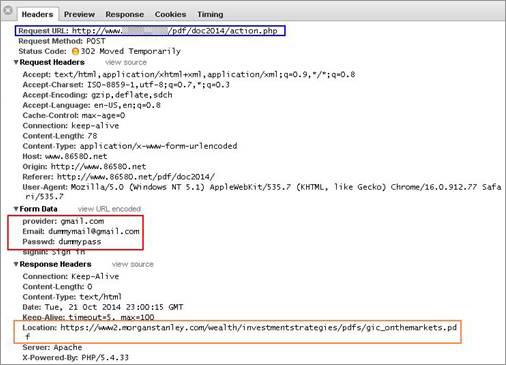

ユーザが「サインイン」をクリックすると、Eメールアドレスやサービスプロバイダ名などの個人情報が特定の URL に送信されます。

図5:偽サイトや誘導先の Webサイト、収集した情報など、この攻撃に関連するすべての不正活動が確認できる

図6 のフィッシングページは、スポーツに関連する中国語のフォーラムのように見えますが、おそらく改ざんされたものです。

図6:改ざんされた中国語の Webサイト

■偽サイトを介した拡散

図7 の投稿から、サイバー犯罪者は被害者となるユーザをより多く得るためにアカウントを乗っ取ったことが分かります。この不正活動は少なくとも 3カ月前から行なわれているようです。

図7:乗っ取られたアカウントがリンクを拡散するためにどう悪用されたかを語るユーザの投稿

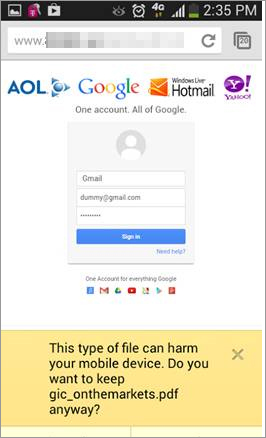

■モバイルユーザにも影響

弊社の解析によると、今回の攻撃はモバイル端末にも影響を与えます。ユーザが「サインイン」をクリックすると、PDFファイルがダウンロードされ、ユーザの個人情報がサイバー犯罪者に送られます。

図8:モバイル端末上でも PDFファイルがダウンロードされる

今回の攻撃に関連する URL は以下のとおりです。

- http://www[.]86579[.]net/pdf/doc2014/

- http://www[.]86579[.]net/pdf/doc2014/action.php

これらの URL により、ユーザは「https://ad[.]bfopay[.]com/pdf/doc2014/action.php」に誘導されます。しかし、2014年10月30日時点ではアクセス不可となっています。

■トレンドマイクロの対策

たとえ既知の連絡先であっても、Eメールを開封する際は十分に注意して下さい。Eメール上のリンクはクリックしないようにして下さい。リンクにマウスカーソルを置くと、ステータスバー上で実際の URL を確認することもできます。

ユーザはまた、ログイン認証情報や連絡先などの個人情報を共有する前に、Webサイトが正規のものであるかを確認して下さい。また、「.com」と「.org」など、URL のスペルやドメイン名などが正規の Webサイトと違いがないかを確認するとよいでしょう。さらに、情報を共有する前に Webサイトのセキュリティを確認すべきです。基本的に HTTPS を使用している Webサイトは、使用していない Webサイトより安全と言われています。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。さらに「ウイルスバスター モバイル」は、不正なリンクをブロックし、モバイルユーザをこの脅威から保護します。

弊社は、この偽サイトに関し、Google に報告しました。

参考記事:

- 「Phishers Improve Scheme With Spoofed Google Drive Site」

by Joie Salvio (Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)