トレンドマイクロでは、暗号化型ランサムウェア「WannaCry」の脅威について昨日報告しています。医療、製造、官公庁など世界各地でさまざまな業種の民間企業、官公庁自治体での被害が報道されていますが、今後国内での被害も懸念されるため注意喚起いたします。

今回確認されている「WannaCry」は、今年3月に明らかになったWindowsで利用される Server Message Block(SMB)の脆弱性「CVE-2017-0144」を利用した攻撃によりネットワーク経由で侵入、拡散するネットワーク上におけるワームの活動を持つことが特徴です。これにより組織のLANに侵入した場合にはネットワーク上で感染が拡大し、より深刻な被害となる可能性が高くなります。

■今回のランサムウェア攻撃の特徴

- 最新の脆弱性情報を悪用:今回確認されている「WannaCry」は、今年3月に明らかになった SMB の脆弱性「CVE-2017-0144」が使われています。新たに確認された脆弱性情報を攻撃に即座に利用するサイバー犯罪者の特徴を表しています。

- ワーム機能を搭載:他の PC に感染拡大するためにダウンロードしたファイルを「Microsoft Security Center (2.0)」というサービスとして実行し、脆弱な SMBサーバを探索します。

- 法人組織が標的に:今回の攻撃では、前述の SMB の脆弱性が利用されていますが、SMB はネットワークにおいてファイル共有するために使われているサービスです。法人組織のネットワークに侵入した場合、ネットワーク上で感染が拡大し、より深刻な被害となる可能性が高くなります。

- レガシーシステムを標的に:今回利用されている脆弱性は 30年近く前から利用されている SMB 1.0 に影響があるもので、Windows XP、Windows Server 2003 といった既にサポート終了しているシステムでも利用されています。マイクロソフトでは昨年より SMBv1 の利用をやめるよう注意喚起しておりますが、システムのアップデートが難しいなど何らかの事情で、以前さまざまな法人組織で古いシステムが利用されていることもこの攻撃の背景にあると推測できます。

- 過去の攻撃を悪用:Windows SMB の脆弱性に加えて、4月に確認された Dropbox の URL を悪用して拡散する暗号化型ランサムウェアが組み合わさった形で攻撃が行われているのが特徴です。これもすでに利用されている攻撃ツールを再利用するサイバー犯罪者の特徴を表しています。

- 日本語を含む多言語対応した脅迫文:多言語に対応したランサムウェアは何も今回が初めてのものではありませんが、「WannaCry」も 27 の言語に対応しており、その中には日本語も含まれています。

- 業種特有環境での被害:報道では病院が被害に遭い急患対応や予定されていた手術ができなくなる、製造業の工場が被害に遭い操業停止に追い込まれるといった被害も報告されています。昨年来、スマートテレビが標的に合うだけでなく、鉄道の自動券売機やホテルの鍵管理システムがランサムウェアの被害に遭っていることが報道されていますが、ランサムウェアの脅威がもはや情報系ネットワークだけにはとどまらないことを示唆しています。

- さまざまなファイルを暗号化:暗号化の対象となるのは、Officeファイル、データベース関連などさまざまなファイルです。ここからも法人が狙われている兆候がうかがえます。

今回世界各地で確認されている被害は、日本時間では金曜日夜から土曜日朝にかけて確認されているもののため、偶然にも日本での被害が顕在化していないだけの可能性も考えられます。しかし、「Trend Micro Smart Protection Network」で観測しているデータでは、2017年5月12日早朝(日本時間)から 13日早朝にかけての 24時間だけでも、WannaCry が日本国内で数百件検出されていることを確認しております。決してあわてる必要はありませんが他人事ではなく注意が必要です。

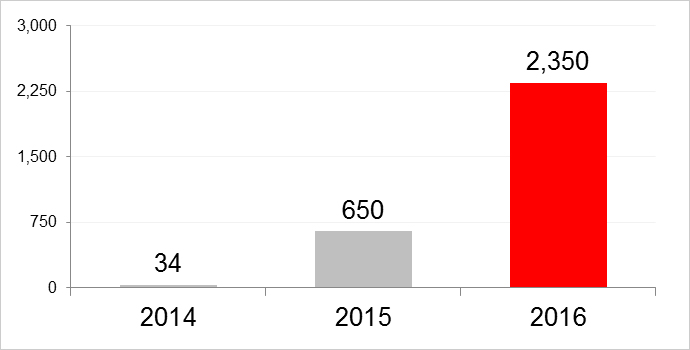

ランサムウェアは 2016年国内でも深刻な被害をもたらした最も顕著なサイバー犯罪です。トレンドマイクロの法人サポート窓口への被害報告件数は、昨年 2,350件と対前年比で 3.6倍増加しています。国内の法人組織においても、WannaCr yの被害に遭わないためにも週明けからの対応に十分注意する必要があります。マイクロソフトでは、今回の事態を受けて Windows XP や Windows Server 2003 といったサポート終了している基本ソフト(OS)に向けても対応を発表しています。

図1:国内法人組織からトレンドマイクロ法人サポート窓口への被害報告件数推移

■このランサムウェアへの対策をどうするか

企業が WannaCry の脅威から時組織を守るにあたっては、以下のような対策を実施することを推奨します。

- このランサムウェアは、SMBサーバに存在する脆弱性を利用します。すでにサポート終了している OS を含め更新プログラムが公開されているため、速やかな適用を推奨します。適用が難しい場合には、「Trend Micro Deep Security™」ような仮想パッチによる緩和策や、「TippingPoint」のようなネットワーク型IPS製品による緩和策を直ちに適用してください。

- この脅威の拡散を防ぐためにも、「Cloud Edge™」のファイアウォールや侵入防御システムでの対策を強化してください。また「Deep Discovery™ Inspector」のようなネットワーク内部を可視化することにより早期に危険を察知できるソリューションは、被害を未遂にする、最小化させる上で効果を発揮します。

- 脆弱性を攻撃するエクスプロイトを利用するのはもちろんですが、ランサムウェアは 79%がメール経由で拡散されているため、スパムメールへの対策を強化してください。

- WannaCry はデータの暗号化を行うにあたってはいくつかの悪意あるコンポーネントをダウンロードします。ホワイトリストベースのアプリケーションコントロールで許可されていないファイルの実行を防いだり、挙動監視により不正なシステム変更を防止することができます。また、機械学習型検索により新しい脅威にも対処が可能です。ランサムウェアは攻撃にあたり複数の技術を使うため、「ウイルスバスター™ コーポレートエディション XG」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」、「ウイルスバスター クラウド」、「Trend Micro Safe Lock™」など、対策をする側も多層で守る必要があります。

- WannaCry は感染端末上だけでなくネットワーク共有上のファイルも暗号化します。重要度に応じたデータの分類を行うことで、重要度の高いデータへの対策を優先することができます。

- 重要度の高いデータは、定期的にバックアップをとり、複数のコピーをそれぞれ別々の場所に保管し、最悪の場合にも速やかに復旧できるようにすることを推奨します。

- 組織内部での拡散を防ぐためにも、ネットワークのセグメント化を推奨します。繋ぐ必要のない環境間の接続をしないといった適切なネットワーク設計により感染の拡散と結果としてもたらされる組織への影響、被害を抑制できます。

- 不要な場合には、SMB を無効にすること、あるいはマイクロソフトからも推奨されているように SMBv1 の利用をやめることを推奨します。不要なサービスを有効にすることは、サイバー攻撃へのリスクを不用意に高める危険性があります。

トレンドマイクロでは、WannaCryの活動を注視するとともに必要に応じて情報提供をしてまいります。

ランサムウェアの脅威から組織を守るべき対策についての詳細は、以下をご参照ください。

- すぐ役立つ!法人組織で行うべき「ランサムウェア」対策

https://app.trendmicro.co.jp/doc_dl/select.asp?type=1&cid=189