トレンドマイクロでは 2016年12月初旬から、「DreamBot(ドリームボット)」(「TSPY_URSNIF」などとして検出)による、国内ネットバンキングを狙った攻撃を確認しています。「DreamBot」は、既存のオンライン銀行詐欺ツールである「URSNIF(アースニフ)」(別名:Gozi)の不正コードを改造して作成されたと考えられる新たな亜種です。ネットバンキングの認証情報詐取のための Webインジェクションなどの活動に関しては、「DreamBot」とこれまでの「URSNIF」との間に大きな相違はありません。しかし、匿名ネットワークである「Tor」の利用により C&C通信を隠ぺいする活動が追加されており、「DreamBot」の最大の特徴として挙げられます。警視庁や日本サイバー犯罪対策センター(JC3)からも注意喚起が出されており、今後の被害拡大に注意が必要です。

■「DreamBot」の拡散経路

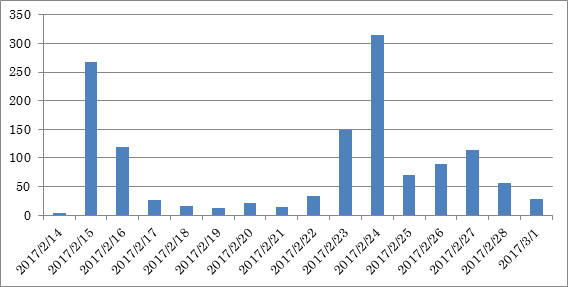

既存の「URSNIF」同様、「DreamBot」の最大の拡散経路はマルウェアスパム、つまりメール経由の拡散となっています。日本における「DreamBot」の拡散は、2016年12月中から散発的に確認されていました。その後2017年に入り本格化し、トレンドマイクロのクラウド型セキュリティ技術基盤「Smart Protect Network」の監視によれば、2月だけで 20万通のマルウェアスパムにより「DreamBot」が拡散されたものと推定されます。特に 2月14日以降にメール攻撃で拡散されたオンライン銀行詐欺ツールは、完全に「DreamBot」が主流となっています。

図1:2月14日以降に「DreamBot」と確認された不正プログラムの検出台数推移

およそ2週間で1,000件以上の検出台数を確認

■「Tor」による通信経路隠ぺい

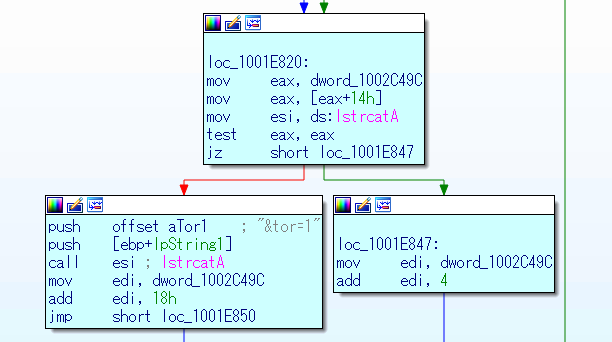

既存の「URSNIF」に対する「DreamBot」の最大の相違点が「Tor」の利用です。一般的なオンライン銀行詐欺ツールは活動開始後、攻撃者がインターネット上に用意した遠隔操作用サーバ(C&Cサーバ)に接続し、自身の活動を決定するための各種設定を入手し、具体的な活動内容を決定します。「DreamBot」はまず、Torネットワーク上の C&Cサーバとは通信を試みます。このTorネットワークとの通信のために、「DreamBot」は Tor通信用 DLLのダウンロードを行います。一般的な C&Cサーバの監視では HTTPなどの標準的な通信を対象にしているため、Torを利用した C&Cサーバとの通信には気づけない可能性があり、通信の存在や内容を秘匿する目的があるものと考えられます。

ただし一般的な企業や組織のネットワークでは、そもそも Torの通信自体を遮断している場合も多いものと考えられます。「DreamBot」では、そのような環境でも C&Cサーバと通信ができるよう、従来の「URSNIF」同様に HTTPで通信を行うための C&Cサーバも用意されています。

図2:「DreamBot」が保持している設定データの C&Cサーバ情報の部分

Torネットワーク内の C&Cサーバを示す「.onion」のドメインが確認できる(赤枠内)

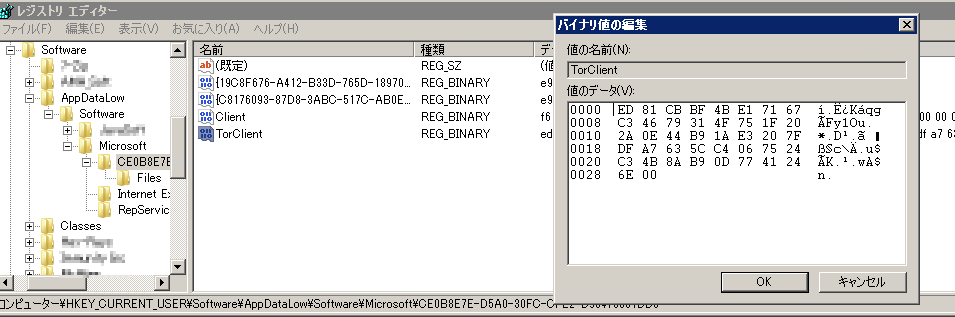

図3:Tor通信用 DLLのダウンロードに成功した際に作成されるレジストリ

図4:C&Cサーバへの送信データより Tor通信用 DLLの利用可否を通知するパラメータ

図5:Tor通信用 DLL内の Export関数

■「DreamBot」の背後にいる「2系統の攻撃者」

「DreamBot」を使用する攻撃を注意深く調査した結果、トレンドマイクロではその背後に 2系統の攻撃者がいるものと推測しています。「2系統の攻撃」の最も大きな違いは、情報詐取対象の金融機関とマルウェアスパム送信に使用されているメール送信インフラです。まず、情報詐取対象の金融機関に関しては、信販会社のサイトの有無が最も大きな相違です。1つの系統では一般的な銀行、地銀、信金や共同化システムのサイトのみを情報詐取対象にしていますが、もう 1つの系統はそれらに加えてクレジットカードを扱う信販会社のサイトも詐取対象としています。さらに、信販会社のサイトをも詐取対象とする系統は、先日の記事でもお伝えしたスパムボット「CUTWAIL」のボットネットをメール送信インフラの 1つとして使用していますが、別の系統は「CUTWAIL」ボットネットを使用していません。

マルウェアスパムで拡散する不正プログラムが「URSNIF」から「DreamBot」へ推移したことは、マルウェアスパムの受信者から見れば、最終的に侵入する不正プログラムが変わっただけに過ぎないものかもしれません。しかし、今回の解析で分かったように、新たな不正プログラムの登場の裏にはそれを使用するサイバー犯罪者の「思惑」が垣間見えることがあります。サイバー犯罪者はより大きな成果を求め、常に新たな手口を編み出しています。その新たな手口を知り、有効な対策手法を打ち立てていくことが重要です。

■被害に遭わないためには

現在では、特にメール経由の攻撃が多数を占めています。最近のメール経由の攻撃では、添付ファイルを開かなければ不正プログラムが活動を開始できないものがほとんどですので、不用意に添付ファイルを開かないことが重要です。しかし、受信者の興味を引き添付ファイルを開かせる手口は常に変化していきます。最新の攻撃手口を知り、安易にメールを開かないよう注意してください。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。個人利用者ではメール対策を含めた総合セキュリティソフトの使用を、法人利用者ではメール対策製品の導入をお勧めします。

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出を行います。「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

マルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品では ERS技術により危険な電子メールの着信をブロックします。特に「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などではサンドボックス機能により受信時点で検出未対応の不正プログラムであってもその不正活動を警告可能です。

不正プログラムが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)を WRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。これらの不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。「InterScan Web Security」、「Cloud Edge™」などのゲートウェイ製品では WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末から不正サイトへのアクセスをブロックします。

自組織ネットワーク内の不審な通信に早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery™ Inspector」ではネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

※リサーチ協力:川畑 公平(Regional Trend Labs)、原 弘明(Regional Trend Labs)、河田 芳希(サイバー攻撃レスポンスチーム)、松ヶ谷 新吾(サイバー攻撃レスポンスチーム)