2016年を通じ、不正プログラムの拡散経路として「マルウェアスパム」の攻撃が中心を占めていたことは疑いがありません。トレンドマイクロでは検出台数 400件以上が確認されたマルウェアスパムのアウトブレイクを、2016年 1年間で 80回以上確認しています。トレンドマイクロではこのようなメール経由攻撃を早期に把握する手法として「スパムメール送信インフラ」としてのボットネットの活動に着目し、監視と調査を継続しています。今回、国内ネットバンキングを狙う活動が確認されている「オンライン銀行詐欺ツール」である「URSNIF」の拡散が確認されたボットネットを特に日本を狙う脅威として着目し、より深い「潜入調査」を試みました。すると、1カ月間に 50種類以上のマルウェアスパム送信が行われている実態とともに、メール送信のための「インフラ整備」も並行して行われている状況が確認できました。不正プログラムの背後にいるサイバー犯罪者の活動を、直接垣間見た事例として報告いたします。

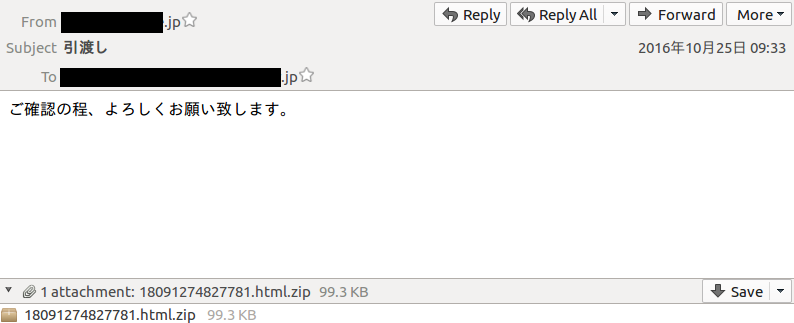

図1:「URSNIF」を拡散させるための日本語マルウェアスパム例

今回の調査に当たってはまず、2016年 10月以降に確認された「URSNIF(アースニフ)」を拡散させるためのマルウェアスパムから、配信元のボットネットをたどりました。不正プログラムを拡散させるマルウェアスパムでは、最終的に感染させたい不正プログラムを直接添付するのではなく、「ダウンローダ」と呼ばれる不正サイトから不正プログラムの本体をダウンロードし実行するための「ツール」を添付する手口が一般的です。今回、最初の手掛かりとしたマルウェアスパムでは、ダウンローダとして「BEBLOH(ベブロー)」が使用されていました。

「BEBLOH」は単体でオンライン銀行詐欺ツールとしての利用も確認されていましたが、もともとボット/バックドアの活動を持っており、遠隔操作サーバ(C&Cサーバ)上から取得した指示の通りの活動を行います。このマルウェアスパムでは「BEBLOH」は単なる「URSNIF」のダウンローダとして機能しており、最終的に侵入する「URSNIF」が国内ネットバンキングを狙う活動を行っていました。

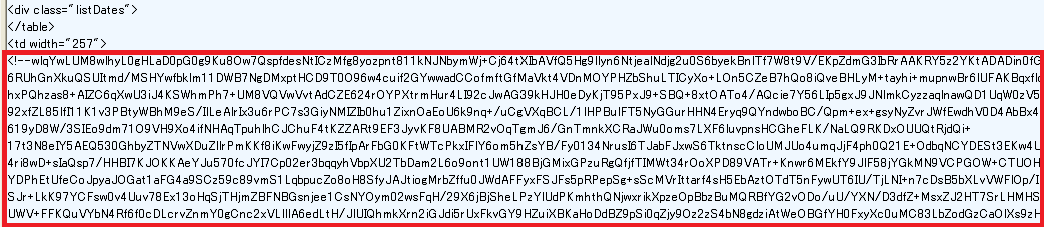

しかし、トレンドマイクロの継続的な監視の中で、「URSNIF」ではなく、別のダウンローダである「PUSHDO(プッシュドー)」が「BEBLOH」によりダウンロードされる場合もあることが突き止められました。「PUSHDO」はダウンローダに特化した不正プログラムであり、DDoS攻撃用の不正プログラムか、スパムメール送信用の不正プログラムであるスパムボットのいずれかをダウンロードする活動が知られています。今回の調査の中では、最終的にスパムボットである「CUTWAIL(カットウエイル)」をダウンロードすることが確認されました。「スパムボット」とは、スパムメール送信の機能を持つボット型不正プログラムの呼称です。C&Cサーバ上から取得した情報を元に、スパムメールを生成し送信する活動を行います。

図2:スパムボット「CUTWAIL」のダウンロードを行う指令の例

一般的にスパムメール業者は他のサイバー犯罪者から不正プログラムの拡散を請け負っています。この調査結果は、スパムメール業者が他のサイバー犯罪者の依頼によるダウンローダの拡散を利用して、自身のスパムメール送信インフラの整備や拡大のために、スパムボットの拡散も並行して行っている事実が確認できたものと言えます。「オンライン銀行詐欺ツール」という名称の印象から、感染環境でネットバンキングを行っていなければ、特に具体的な被害はないものと思われがちです。しかし、オンライン銀行詐欺ツールが侵入した環境では、スパムボットや DDoS攻撃ツールなど、感染環境を攻撃の踏み台化する不正プログラムも継続して侵入する可能性が高いものと言えます。

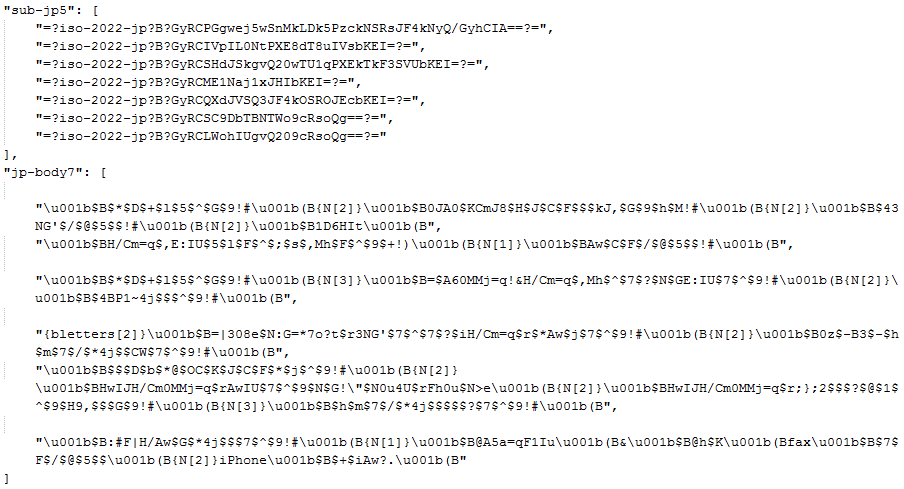

その後のさらなる調査により、「CUTWAIL」によるスパムボットのネットワークが、スパムメール送信のために取得する情報についても継続して監視することに成功しました。スパムボットが C&Cサーバから取得する情報には、スパムメール本文のテンプレート、偽のヘッダー情報のテンプレート、From(送信元)として使用するためのアカウント名とドメイン名のリスト、送信先アドレスのリスト、などが含まれています。

図3:日本語マルウェアスパム用テンプレートに含まれる情報の例

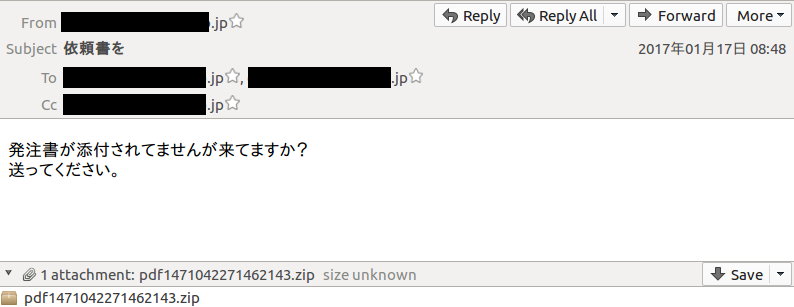

図4:上記のテンプレートから生成されたマルウェアスパムの例

監視の結果、1台のスパムボットに対し、1カ月間に 50種類以上のスパムメールのテンプレートが送られていることが確認できました。また、1つのテンプレートがマルウェアスパムとして実際に送信される際に使用する宛先リストは1回あたり数千件単位であることも確認できました。仮にマルウェアスパム 1種類あたり 5千通を送信するとして、1つのスパムボットからは1カ月に 25万通のメール送信が行われるものと試算できます。監視の中では 1つのスパムボットに対し、日本のメールアドレスに向けた「URSNIF」を拡散させるための日本語マルウェアスパムのテンプレートと同時に、イタリア、ギリシャ、ドイツなどのメールアドレスに向けた日本語以外のマルウェアスパムのテンプレートも送られていることが確認できました。

図5:イタリア語のマルウェアスパムテンプレートの例

これらの調査からは、スパムボットが1カ月間に送信するスパムメールの規模や、スパムメール送信を請け負うサイバー犯罪者は、他のサイバー犯罪者から依頼された不正プログラムを拡散させる合間に、自身のスパムメール送信インフラの整備拡大を行っていることが確認されました。また 1つのボットネットは 1つの国を狙っているわけではなく、日本向けマルウェアスパムと同時に世界各国へのメール攻撃も行うことも確認できました。例えば、日本向けの「BEBLOH」に対しイタリア向けは「ZBOT」など、送信先により添付不正プログラムは異なっていました。マルウェアスパムの宛先国や添付ファイルの相違は基本的に依頼者が異なることを表している、つまり、複数のサイバー犯罪者がメール送信を依頼していることが推測されます。

■被害に遭わないためには

現在では、特にメール経由の攻撃が多数を占めています。最近のメール経由の攻撃では、添付ファイルを開かなければ不正プログラムが活動を開始できないものがほとんどですので、不用意に添付ファイルを開かないことが重要です。しかし、受信者の興味を引き添付ファイルを開かせる手口は常に変化していきます。最新の攻撃手口を知り、安易にメールを開かないよう注意してください。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。個人利用者ではメール対策を含めた総合セキュリティソフトの使用を、法人利用者ではメール対策製品の導入をお勧めします。

■トレンドマイクロの対策

今回のような調査を通じ、トレンドマイクロではさまざまな攻撃についてより迅速な対応を可能にしています。マルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security™」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品ではERS技術により危険な電子メールの着信をブロックします。特に「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などではサンドボックス機能により受信時点で検出未対応の不正プログラムであってもその不正活動を警告可能です。

オンライン銀行詐欺ツールなどの不正プログラムは「ファイルレピュテーション(FRS)」技術により検出を行います。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

不正プログラムが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)をWRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。これらの不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。「InterScan Web Security」、「Cloud Edge™」などのゲートウェイ製品ではWRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品でもWRS技術により端末から不正サイトへのアクセスをブロックします。

自組織ネットワーク内の不審な通信に早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery™ Inspector」ではネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

※リサーチ協力:川畑 公平(日本RTL)