2017年5月19日の本ブログ記事でも取り上げた大規模なメール拡散事例など、国内ネットバンキングを狙う不正プログラムの活動が再び活発化しています。実際に拡散されるオンライン銀行詐欺ツールは、「URSNIF(アースニフ)」(別名「DreamBot(ドリームボット)」)に集中しており、現在日本のネットバンキングを狙う不正プログラムとして中心的な存在となっています。この 5月中旬の大規模メール拡散事例以降に入手した「URSNIF」の活動を解析したトレンドマイクロのエンジニアは、「Bootkit(ブートキット)」と呼ばれる特殊な不正プログラムをコンピュータに感染させ、自身の感染の痕跡を消去する巧妙な活動の存在を突き止めました。メール経由の拡散の活発化とほぼ同時に、新たに巧妙な活動を取り入れた亜種が登場したことになります。

■「Bootkit」を利用する「URSNIF」の巧妙な手口

ブートキットとは、コンピュータの起動ドライブに感染する不正プログラムの一種です。PC などのコンピュータでは電源投入後、まず起動ドライブ内のブートセクタや MBR(マスターブートレコード)などと呼ばれる部分に保存されているプログラムが動き、OS を起動させます。ブートキットはこの仕組みを利用して Windows OS 起動前に不正プログラムを活動開始させます。結果的に Windowsシステム上に不正プログラムのファイルや自動起動設定などの「感染の痕跡」を残さずに不正プログラムを活動させることなどが可能になります。

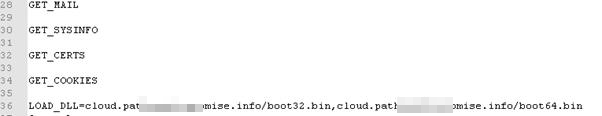

「URSNIF」はこの活動のために、まず C&Cサーバからコマンドを発行し、不正サーバ上に存在する「boot32.bin」、「boot64.bin」のファイル名に偽装した不正DLL をダウンロード・復号し、Windows内の正規プログラムである「Explorer.exe」へ DLLインジェクションさせます。この復号とインジェクションはメモリ中で行われ、不正DLL はシステム内にファイルとしては存在しません。一般的なウイルス検出ではファイルに対しスキャンをかけますので、ファイルが存在しない場合には検出対象にならない、つまり検出できません。

図1:ブートキット感染活動時に実行されるコマンドを復号した例

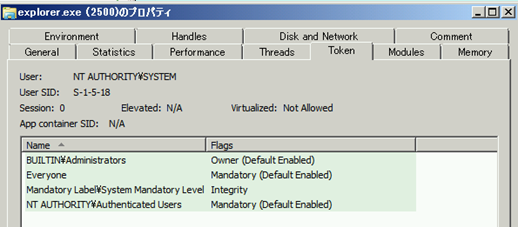

このインジェクションに使用される不正DLL のコードを解析した結果、Windows の「MS16-135」 (CVE-2016-7255)の脆弱性を利用した権限昇格を狙うものとみられる攻撃コードが確認できました。これにより、インジェクションを受けた Explorer.exe はローカルのシステム権限で動作するようになります。

図2:脆弱性による権限昇格に成功した Explorer.exe のプロファイル情報

「NT AUTHORITY\SYSTEM」の権限で動作していることがわかる

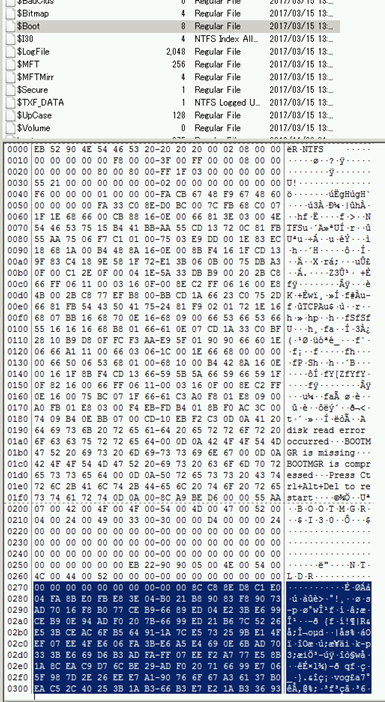

脆弱性による権限昇格に成功した後、DLL は起動ディスクの 11セクタおよび先頭パーティションのブートセクタのデータを改変します。これにより、一般にブートキットと呼ばれる不正プログラムにシステムが感染します。

図3:改変されたブートセクタ情報の例

ブートキットの感染成功後は、コンピュータ起動時に「URSNIF」がブートキット経由で起動されることになります。同時にもともと存在した「URSNIF」の本体ファイルや自動起動設定などの感染痕跡は削除されるため、Windows システム上から「URSNIF」の感染を特定することが困難になります。

新たな不正プログラムの登場の裏にはそれを使用するサイバー犯罪者の「思惑」が垣間見えます。今回の解析でもブートキットを利用することで感染の痕跡を消去することにより検出を免れ、長期間の潜伏を実現しようとする巧妙な手口の存在がわかりました。サイバー犯罪者はより大きな成果を求め、常に新たな手口を編み出しています。その新たな手口を知り、有効な対策手法を打ち立てていくことが重要です。

■被害に遭わないためには

不正プログラムの拡散手法として、メール経由の攻撃が多数を占めています。最近のメール経由の攻撃では、添付ファイルを開かなければ不正プログラムが活動を開始できないものがほとんどですので、不用意に添付ファイルを開かないことが重要です。しかし、受信者の興味を引き添付ファイルを開かせる手口は常に変化していきます。最新の攻撃手口を知り、安易にメールを開かないよう注意してください。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。個人利用者ではメール対策を含めた総合セキュリティソフトの使用を、法人利用者ではメール対策製品の導入をお勧めします。

また企業など組織内のネットワークにおいては複数の箇所で複数の技術によって防ぐ「多層防御」の考え方が必須です。メール対策や Web対策といった入口、出口の対策に加え、エンドポイントやサーバの防護に加え、ネットワーク通信の監視を含めた多層防御によって迅速に脅威の侵入に気づき対応することが可能になります。

■トレンドマイクロの対策

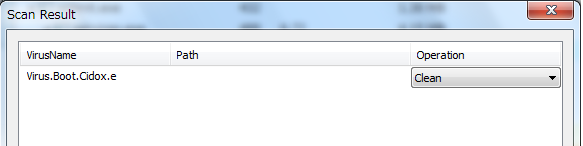

本記事内で取り上げた「URSNIF」によりブートキットに感染してしまった場合、通常の対策製品では感染の特定やブートキットの駆除を行うことは困難です。トレンドマイクロでは、個別の感染事例への対応の中で駆除ツールを提供しています。

図4:駆除ツールによるブートキットの検出表示例

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出を行います。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

マルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品ではERS技術により危険な電子メールの着信をブロックします。特に「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などではサンドボックス機能により受信時点で検出未対応の不正プログラムであってもその不正活動を警告可能です。

不正プログラムが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)を WRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。これらの不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。「InterScan Web Security」、「Cloud Edge™」などのゲートウェイ製品では WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末から不正サイトへのアクセスをブロックします。

自組織ネットワーク内の不審な通信に早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery™ Inspector」ではネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

※リサーチ協力 河田 芳希(サイバー攻撃レスポンスチーム)