個人利用者においても法人利用者においても、PC やインターネットの利用はなくてはならないものになっています。それと同時に、さまざまな「サイバー脅威」の被害に遭う可能性も高まっています。昨今のサイバー脅威はそのほとんどが金銭利益を最終目的とした「サイバー犯罪」となっています。その大半は、金銭につながる個人情報やクレジットカードなどの決済情報を窃取・詐取するための攻撃、もしくは、利用者の持つ金銭を直接巻き上げるための攻撃です。2016年に日本国内で発生した様々なサイバー脅威の事例から、個人利用者では 1)「ランサムウェア」、2)「オンライン銀行詐欺ツール」、3)「モバイルの脅威」を、法人利用者では 1)「ランサムウェア」、2)「標的型サイバー攻撃」、3)「公開サーバへの攻撃」をそれぞれ 2016年における「三大脅威」として選定いたしました。本ブログではこの日本における 2016年個人と法人の三大脅威について、連載形式で解説してまいります。第 1回の今回は、国内の個人利用者と法人利用者の双方に対して 2016年 1年間を通じ、過去最大の被害をもたらした「ランサムウェア」について解説します。

図1:2016年国内の個人と法人における三大脅威

■日本におけるサイバー脅迫元年

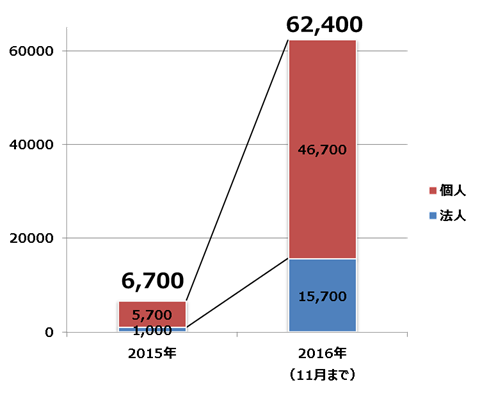

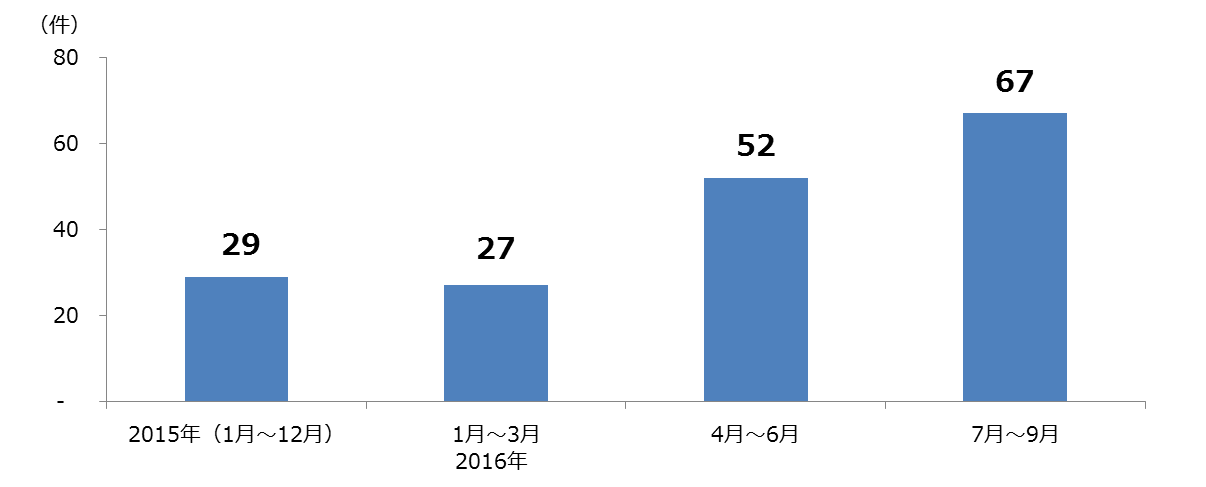

データの復旧と引き換えに身代金を要求する「ランサムウェア」の被害は、日本では 2015年から顕著化していました。その被害は収まるどころか、2016年に入り、また大きく拡大しました。「身代金要求型不正プログラム」とも呼ばれるランサムウェアは、国内の個人利用者と法人利用者の双方に過去最大の被害をもたらし、2016年はまさに「日本におけるサイバー脅迫元年」となりました。トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の統計によれば、日本国内でのランサムウェアの検出台数は、2016年 1~11月で既に 6万2千件を超え、2015年 1年間の検出台数 6,700件に対し、9.3倍の急増となっています。

図2:国内でのランサムウェア検出台数推移(トレンドマイクロSPNによる)

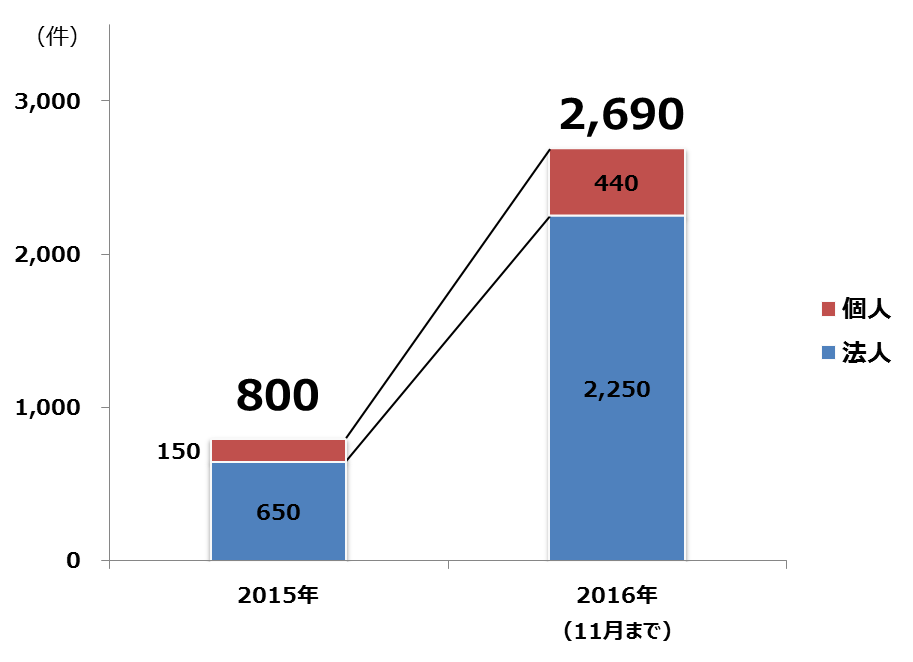

実被害の面からも、ランサムウェアの被害報告件数は 2016年 1~ 11月で2,690件と、2015年 1年間の 3.4倍に拡大しており、過去最大の被害となりました。特に、法人利用者からの被害報告が全体の 8割以上を占めており、ランサムウェアが行うネットワーク上のファイルを含めたデータ暗号化の活動が、法人の業務継続に深刻な被害を与えていることがわかります。

図3:国内でのランサムウェア被害報告件数推移(トレンドマイクロ調べ)

■大きな被害の流入元はメール経由

このような国内におけるランサムウェア被害の急増の背景として、世界的なマルウェアスパムによるランサムウェアの大量拡散の流入があります。弊社 SPN による監視では、1回の攻撃で検出台数 400件以上が確認されたランサムウェア拡散目的のマルウェアスパムの攻撃は 2016年11月までに 40回確認されました。2015年には同一基準でのマルウェアスパムのアウトブレイクは 1回も発生しておらず、2016年にメール経由での不正プログラム拡散が活発化していたことがわかります。

また、この 40回のアウトブレイクのうち、日本語の件名や本文を使用したメールによるものは 2回のみであり、全体の 95%が英語メールの攻撃となっていました。ここからは 2つのことが言えます。1つは、英語メールであっても被害に遭う利用者が想像以上に多い、ということ、もう 1つは、特に日本の利用者のみを狙ったランサムウェアの攻撃はまだほとんど無い、ということです。

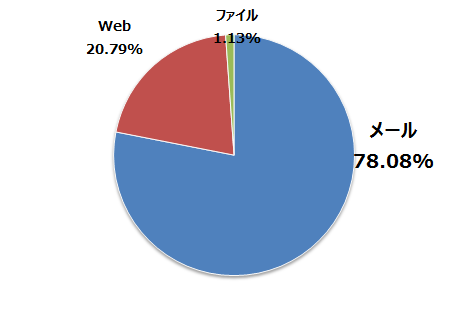

通常、日本国内の利用者のみを狙うマルウェアスパムでは、日本語の件名や本文を使用した日本語メールが使用されます。実際、日本国内のネットバンキングを狙ったオンライン銀行詐欺ツールを拡散させるマルウェアスパムでは、アウトブレイクの 97%が日本語メールによるものでした。これと比較して考えると、日本国内で発生している被害は、全世界的にばらまかれた英語のマルウェアスパムにより引き起こされたものであると言えます。2016年 1月~ 11月におけるトレンドマイクロの SPN の監視と調査では、全世界におけるランサムウェアの攻撃総数は、ファイル、メール、Web の合計で 2億6千万件以上に達しました。この攻撃総数の 78%はメールであり、ランサムウェアの拡散は全世界的にメール経由が中心であったことがわかります。また、この全世界でのランサムウェア攻撃総数 2億6千万件のうち、日本に流入したものは全体の 2%に過ぎません。ここからも、ランサムウェアを使用する攻撃の全世界的な急拡大が、日本に大きな影響をもたらしたことがわかります。

図4:2016年 1~11月の全世界におけるランサムウェア攻撃総数の内訳(トレンドマイクロ調べ)

■世界から日本に流入するランサムウェアの攻撃傾向

世界的にみると、ランサムウェアは既に不正プログラムの一種ではなく、サイバー犯罪者にとって稼げる「ビジネス」として確立したものと言えます。ランサムウェアの新種亜種は 2016年を通じて大幅な増加を続けており、ランサムウェアの「ビジネス」に新規参入するサイバー犯罪者が後を絶たないことを示していると言えます。

図5:全世界で新たに確認されたランサムウェアファミリ数推移(トレンドマイクロ調べ)

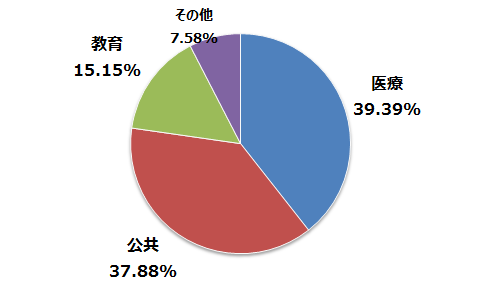

このランサムウェアを利用する攻撃の全世界的な急拡大の中で、海外では不特定に対するばらまき型の攻撃だけでなく、攻撃対象の業種や法人を絞った「標的型」的な攻撃も確認されています。2016年 1~ 9月に海外で公表されたランサムウェア被害をトレンドマイクロで独自に整理したところ、医療機関、公共機関、教育機関での被害が全体の 9割以上を占めていました。これらの海外法人での被害では、一度身代金を支払ったにも関わらず身代金の吊り上げを受けた事例や、暗号化した情報を公開するという旨の脅迫を受けた事例など、明らかに単なるばらまき型では無いと言える事例が確認されています。既に海外法人でのランサムウェア被害は、業種や組織を絞った標的型の攻撃によるものが中心となっていると言えるでしょう。

図6:2016年 1~9月に海外で公表されたランサムウェア被害の業種別割合(公表事例を元にトレンドマイクロが独自に整理)

そして、このような法人を標的とする海外での攻撃傾向は、既に日本にも流入の兆候を見せています。トレンドマイクロでは 2016年 10月以降、同一のサイバー犯罪者によるものと思われる日本語メールを使用した法人への一連のランサムウェア攻撃を 4回確認しています。この攻撃では、1回に最大でも 30通程度の日本語メールのみが確認されています。その送信対象は法人のメールアドレスのみであり、中には同一企業の複数の支店に対して送られているものがあるなど、不特定多数を狙ったものではないものと考えられます。攻撃内容としては、同じフリーメールサービスとクラウドストレージを利用する、「STAMPADO」、「MISCHA」と言ったこれまでに国内では拡散が見られていなかったランサムウェアを使用する、など共通の特徴がありました。これらのことから、この一連の攻撃の背後には、同一のサイバー犯罪者がいるものと推測されます。今後は、同様の国内法人に標的を絞ったランサムウェア攻撃の増加に注意が必要です。

図7:2016年 10月~11月に確認された法人利用者を狙う一連の日本語メールの内容(トレンドマイクロが独自に整理)

■「ランサムウェア」まとめ

2016年に国内で確認されたランサムウェア被害の背景には、世界のサイバー犯罪動向の中でランサムウェアが儲かる「ビジネス」として完全に確立し、急拡大を続けていることがありました。この全世界的に急増したばらまき型のランサムウェア攻撃の流入が日本での過去最大のランサムウェア被害を引き起こしたものと言えます。これは観点を変えれば、過去最大の被害の発生にも関わらず、日本を狙うランサムウェアの攻撃はまだ本格化していない、と言える状況です。今後は世界的なばらまき型攻撃の流入と共に、特に日本を狙った日本語によるばらまき型攻撃も増加していくことが予測されます。また、海外では既に主流化している法人に対する標的型のランサムウェア攻撃も既に国内でその兆候を見せています。暗号化により重要データが使用不可となる被害だけでなく、ランサムウェアの感染を発端としたより巧妙な脅迫や外部への情報流出の発生にも注意が必要です。

■被害に遭わないためには

一般的にランサムウェアなどの不正プログラムは、電子メール経由か Web経由で PC内に侵入します。そもそもの侵入を止めるため、この 2つの経路での侵入を検知する対策製品の導入が重要です。

メール経由の攻撃では、受信者の興味を引き添付ファイルを開かせる手口は常に変化していきます。最新の攻撃手口を知り、安易にメールを開かないよう注意してください。また、そもそも不審なメールを可能な限りフィルタリングし、一般利用者の手元に届かないようにする対策も重要です。

Web経由の攻撃ではクライアント側の脆弱性を利用し正規サイトを見ただけで感染させる手口が主流です。ブラウザや Adobe Flash、Java などインターネット利用時に使用するアプリケーションのアップデートを必ず行ってください。

ランサムウェアによるデータ暗号化被害を緩和し、早期の復旧を行うためにも定期的なデータのバックアップが重要です。バックアップの際には 3-2-1ルールを意識してください。3つ以上のバックアップコピーを、可能なら 2つの異なる書式で用意し、そのうちの 1つをネットワークから隔離された場所に保管してください。

■トレンドマイクロの対策

トレンドマイクロでは、法人利用者、個人利用者それぞれにランサムウェアからの防護を可能にする対策を提供しています。

法人利用者では、複数のレイヤーを複数の技術で守る、多層防御が特に効果的です。防護のポイントとして、メール、Webなどのゲートウェイでの防御、エンドポイントでの防御、内部ネットワークとサーバでの防御が特に重要です。ゲートウェイでの防御としては、「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などのメール対策製品や、「InterScan Web Security Virtual Appliance & InterScan Web Security Suite Plus」などのWeb対策製品が有効です。メール対策製品「Deep Discovery Email Inspector」や「Trend Micro Cloud App Security」などで使用可能なサンドボックス機能も未対応のランサムウェアの検出に有効です。

法人向けのエンドポイント製品「ウイルスバスターコーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。特に「ウイルスバスターコーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、「FRS」技術によるウイルス検出、挙動監視機能(不正変更監視機能)により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。同時にスパムメールの検出や、不正なURLをブロックすることによって、総合的な保護を提供します。

【更新情報】

| 2017/1/11 | 16:00 | 2016年のランサムウェア検出台数について 10月までのデータとなっておりましたので、11月までの正しいデータにグラフと本文を修正しました。 データの誤りについてご迷惑をおかけしたことをお詫びいたします。 |

■「2016年個人と法人の三大脅威」連載記事リンク:

- 2016年個人と法人の三大脅威:日本におけるサイバー脅迫元年「ランサムウェア」

/archives/14229 - 2016年個人の三大脅威:ネットバンキングを狙う「オンライン銀行詐欺ツール」

/archives/14247 - 2016年個人の三大脅威:転換点を迎えた「モバイルを狙う脅威」

/archives/14307 - 2016年法人の三大脅威:法人の持つ情報を狙う「標的型サイバー攻撃」

/archives/14338 - 2016年法人の三大脅威:法人の持つ情報を狙う「公開サーバへの攻撃」

/archives/14353