家庭でインターネットに接続するスマートデバイスの活用が拡大しています。ルータは、通常そのような各家庭の唯一の門番と言えます。ルータ内蔵型のノートパソコンまたはデスクトップPC を利用している場合、あるいは雑多なデバイスがネットワークに接続されている場合も、セキュリティ上のリスクは同様です。トレンドマイクロの調査によれば、家庭用ルータは、「クロスサイトスクリプティング(XSS)」や PHP を狙う任意のコードインジェクション攻撃の影響を最も受けやすく、DNSオープンリゾルバを悪用する「DNS Amp」手法を利用した「分散型サービス拒否(DDoS)攻撃」に悪用されています。

「スマート」ではあっても安全ではないデバイスをインターネットに接続することは、例えるなら、詮索好きで悪意を持つかもしれない客を家に招き入れてしまうことによく似ています。その対策には、普通の鍵を玄関に取り付けても意味がありません。最近の家庭用ネットワークへの侵入事例を見ると、「悪意を持つ人」であるサイバー犯罪者は常に玄関を開ける方法を探しています。サイバー犯罪者は、スマートデバイスにマルウェアを感染させ、自身の指示通り動く「ゾンビ」に変えます。スマートデバイスを「ゾンビ化」、つまり「ボット化」して利用した攻撃の例として、最近発生した DNSプロバイダ「Dyn」や Brian Krebs への攻撃、あるいは特定の Netgear製ルータに確認されたコマンドインジェクションの脆弱性を狙った攻撃が挙げられます。

■バックドア、「ELF」、そして「Mirai」

家庭用ルータや「モノのインターネット(Internet of Things、IoT)」関連機器の「オペレーティングシステム(OS)」には、通常、普及率やコスト効率面から Linux が採用されています。そしてマルウェアもまた、Linux の移植性を有効に活用しています。x86アーキテクチャのシステムを攻撃するために作成されたマルウェアは、そのソースコードにほとんど変更を加えず、家庭用ルータ(多くは ARM または Armel アーキテクチャを採用したルータ)を狙うマルウェアに変換することができます。

家庭用ルータは、不正なアプリ、スクリプト、ELFバイナリの影響を受ける可能性もあります。たとえば、「BASHLITE(「ELS_BASHLITE」として検出)」は、2014年、大規模な DDoS攻撃で利用されました。また、最近では、ブラジル、コロンビア、台湾などを中心に、「デジタルビデオレコーダー(DVR)」のような IoT機器を感染させ、DDoS攻撃を仕掛けるためのボットネットが構成されました。また、ユーザの気付かぬうちに、ARM、Intel、および互換性を持つ x86 および x86-64アーキテクチャを狙うバックドア型不正プログラムに感染させる可能性があります。 これには、「Umbreon」や「vlany」などの ring 3(ユーザモード)ルートキットが含まれています。このルートキットは、Linux を攻撃することでよく知られるルートキット「Jynx2」の機能を流用していました。

図1:Linux を狙うルートキットの導入スクリプトの抜粋

図2:ARM搭載システムを狙う ring3ルートキット「vlany」のサンプルコード

「Mirai」(「ELF_MIRAI」として検出)は、初期設定の認証情報の定義済みリストを利用しますが、その複雑さのために際立っていたのではありません。そのソースコードがハッカーのフォーラムで公開されたために、Mirai はオープンソースのマルウェアとなり、現在ではサイバー犯罪者の間で広く利用され、改良され、強力化しています。その亜種が英通信会社「TalkTalk」のルータをボット化するために利用され、Netflix、Reddit、Twitter、Airbnb などの大手サイトが攻撃を受けアクセス不能となりました。 また、Mirai のボットネットがドイツの大手 ISP 「Deutsche Telekom(ドイツテレコム)」が提供する 90万台の家庭用ルータを攻撃し、サービス停止に追い込む事例も発生しました。

図3: Mirai が利用する、ルータ認証情報の初期設定値

図4: Mirai は、プライベートネットワークや特定の組織からの IPスキャンを回避する

■家庭用ネットワークが引き起こすセキュリティイベント

弊社は、どうしたら家庭用ネットワークがより安全に使用できるかを整理するため、家庭用ネットワークを狙う典型的な攻撃について調査するとともに、ネットワークに侵入する目的で頻繁に悪用される機器やアプリを調査しました。重要なポイントとして、これらの機器は簡単にボット化されています。弊社の IoTに関する調査および遠隔測定によると、2016年第1から第3四半期の間に、最も多く誘引されたセキュリティルールおよび発生イベントは次のとおりでした。

- クロスサイトスクリプティング(XSS)試行

- DNS Amp攻撃

- 任意の PHPコードインジェクション

- 仮想通貨「Bitcoin(ビットコイン)」や「Litecoin(ライトコイン)」のマイニング(発掘)

- 「Internet Information Services(IIS)」の、リモートでコードが実行される脆弱性(CVE-2015-1635)

- JavaScript 難読化

- WScript の、リモートでコードが実行される脆弱性

- libstagefright の Android バッファオーバーフローの脆弱性を突く攻撃

| Trend Micro Smart Home Network™で 検知したルールTop10 |

家庭用 IoT機器が 攻撃に利用されていた割合 |

| 1130172 DNS Amp | 100% |

| 1054846 XSS-8 | 100% |

| 1130593 IIS HTTP.sys | 100% |

| 1056167 XSS-12 | 98.01% |

| 1050015 XSS-34 | 97.95% |

| 1055106 PHP Code inj | 96.57% |

| 1059684 Bitcoin | 95.62% |

| 1056687 Javascript obfs-5 | 93.45% |

| 1110895 WScript.shell | 89.73% |

| 1132263 Android tx3g B.O. | 17.57% |

表1:Trend Micro Smart Home Network™で検知したルールTop10(2016年1月~9月)

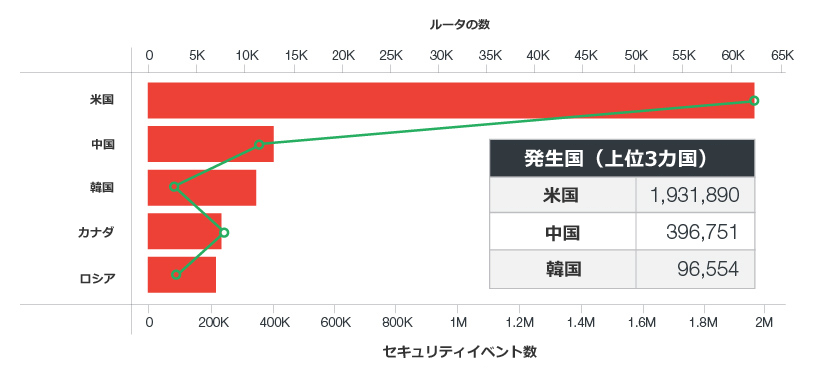

誘引されたセキュリティルールの非常に高い数値は、大部分が攻撃者に乗っ取られボット化した家庭用ルータによって攻撃が仕掛けられている可能性を示しています。これらは、主に米国(中国の 5倍以上)、韓国、カナダ、ロシアで発生しています。他に英国、ドイツ、オランダ、香港、スウェーデン、シンガポール、オーストラリア、スペイン、スイス、オーストリアがルータを利用した攻撃の上位検出国を形成しています。

図5:家庭用ルータを利用した攻撃の最多発生国(2016年第1~第3四半期)

ルータ当たりの平均攻撃数が最も多かったのは、韓国でした。例えば、第3四半期には、韓国への攻撃が最も多く、家庭用ネットワークで発生したセキュリティイベントの平均数が最多で 150となり、これは米国の 31と比較して非常に多いことがわかります。イベント発生国内における不正活動の増加とともに家庭用 IoT機器のボット化拡大頻度を表すものとなっています。

弊社の調査からは、誘引されたルールの中でも「DNS amp攻撃」、「IIS の脆弱性利用」、「ビットコイン発掘の活動」といった、今日頻繁に確認される脅威に関連した 3つのセキュリティイベントの持続が目立っています。

■DNS Amp攻撃

DNS Amp 攻撃とは、DNS リフレクション攻撃とも呼ばれる DDoS攻撃の一種で、一般公開されているアクセス可能な DNSリゾルバを利用し、狙ったユーザのシステムを DNS応答トラフィックでオーバーフローさせる攻撃です。最近の事例では、仏ホスティング会社「OVH」が DNS Amp の手法を利用した大規模な DDoS攻撃による被害を受けており、攻撃のうちの 1つは約1テラバイトに及ぶトラフィックとなり、最多を記録しました。 これらの攻撃には、Mirai に感染したルータ、DVR、ウェブカメラなどの、セキュリティが確保されておらずボット化したIoT機器が利用されていました。

弊社の調査によると、DNS Amp攻撃が発生したすべての事例において、家庭用IoT機器が攻撃に利用されていたことが明らかになっています。DNSサーバ、良質なサーバやホストが被害に遭いました。この攻撃は内部から外側へ行われており、非常に多くの家庭用 IoT機器が持ち主の知らぬ間に侵害され、外部のネットワークを攻撃するようにプログラムされていました。Synology 製の NAS(ネットワーク接続ストレージ)デバイスは、確認された DNS Amp攻撃事例全体の約半数で利用され、NASデバイス 1台あたり平均853件に上り、他社製のデバイス関連の事例の約2倍となっています。

| イベント件数 | デバイス数 | デバイスあたりの平均イベント発生件数 | |

| Synology NAS | 368,351 | 432 | 853 |

| Unknown | 198,193 | 513 | 386 |

| Windows | 111,618 | 351 | 318 |

| Macintosh | 51,071 | 272 | 188 |

| Ubuntu 9-10 | 24,669 | 144 | 172 |

表2:確認された DNS Amp攻撃で利用されたデバイスの OS

■IIS の脆弱性(CVE-2015-1635)

企業ユーザ、家庭ユーザのどちらからも使用されるIISは、Microsoft が Windows NT シリーズ用に開発した拡張可能 Webサーバで、HTTP、HTTPS、FTP、FTPS、SMTP、および NTTP をサポートしています。弊社の調査から、攻撃者はネットワークに侵入するため、CVE識別子「CVE-2015-1635」の IIS に存在する脆弱性を悪用したことが明らかになりました。CVE-2015-1635は、通常、Webページのファイル転送に使用される “HTTP.sys” ヘッダパラメータの範囲内で、リモートでコードが実行される脆弱性です。この脆弱性を利用すると、攻撃者は、遠隔から細工したHTTPリクエストを介して任意のコードを実行したり、サービス妨害を引き起こしたりすることが可能となります。CVE-2015-1635 を利用した攻撃は主に Windows機器を標的としていました。

図6:不正なデータあるいはマルウェア侵入後の IISサーバの異常終了(Windows 7)

| セキュリティイベント件数 | |

| Windows OS 基本のシステム | 57,602 |

| Windows 7 | 29,806 |

| Windows 8 | 11,205 |

| Windows XP | 1,822 |

| Macintosh | 1,335 |

表3:IIS の脆弱性をサーバへの攻撃に利用されたデバイスの OS

■ビットコインの発掘

暗号化技術を使用してデジタル通貨を生成するビットコインの発掘には、大規模な演算能力が必要です。家庭用ルータは、ネットワークデータを処理するには十分ですが、能力が限られています。そのため、マルウェア作成者やボットネット操業者は、必要に相応するだけの非常に多数のルータを感染させる必要があります。

ビットコイン発掘の活動は、従来の OS(主にWindows)、IPカメラやルータなどのスマートデバイスから発生しました。 ネットワークトラフィックの調査から、ビットコイン発掘はほとんどの国で合法であるものの、ユーザの知らぬ間に、あるいは同意なしに行われた場合、システムへの障害を引き起こす恐れのあることが確認されています。そして多くの場合、ネットワークに接続された IoT機器がこれに該当します。

| デバイスの OS または型 | セキュリティイベント |

| Windows OS 基本のシステム | 56,231 |

| Windows 8 | 28,898 |

| Windows 7 | 27,857 |

| Xiaomi Router | 17,466 |

| D-Link IPCam | 6,843 |

表4:ビットコイン発掘をするためのボットとして利用されていたデバイス

■被害に遭わないためには

家庭用ネットワークのセキュリティは、企業のネットワーク周辺の保護に劣らず重要です。乗っ取られた家庭用 IoTデバイスは、企業や組織の資産を狙う脅威となる可能性があります。脆弱な家庭用ネットワークは、所有者やISPだけでなく、ネットワークに接続されているデバイスや格納されている個人情報にも影響を及ぼします。デバイスのセキュリティを確保する重要な役割を果たすのは設計者や機器製造業者とはいえ、ユーザは、次のようなデジタルセキュリティ衛生を実践することで、家庭用ルータをボット化されるリスクを軽減できます。

- 機能性と使いやすさだけでなく、セキュリティとプライバシーがセールスポイントとして優先されているデバイスを使用する

- デバイスのログイン認証情報(ルータであれば SSID、ユーザ名、パスワードなど)の初期設定値を変更し、不正アクセスの影響を受けにくくする

- ルータの DNS設定を定期的にチェックし、改ざんされていないか確認する(例:ルータがクエリを転送している DNSサーバの IPアドレスをチェックするなど)

- ネットワーク侵入者や通信に便乗する「piggybacker」を阻止するため、無線接続(Wi-Fi)を暗号化する

- 脆弱性の悪用を防ぐためにソフトウェアとファームウェアを最新の状態に保つ

- ルータの内蔵ファイアウォールを有効にする

- 攻撃に対してより耐性を持たせるようルータを設定する(例:サブネットアドレスを変更する、ルータ上のランダム IPアドレスを使用する、SSL を強制するなど)

- Webスクリプティング攻撃を防止するブラウザ拡張機能を使用する(例:ルータの IPアドレスへのアクセスを拒否する)

- ルータがインターネットに露出していないかをチェックするツールを使用する(例:ポートスキャン)

- 家庭用IoT機器がモバイル端末に接続されている場合、信頼できる公式アプリストアで頒布されている正規のアプリのみを使用する

- ボットネットの作成のためにマルウェアに利用される恐れのある、ユニバーサルプラグアンドプレイ(UPnP)、「Wi-Fi Protected Setup(ワイファイ・プロテクテッド・セットアップ、WPS)」、Telnet などのリモート管理機能、「Wide Area Network(ワイド・エリア・ネットワーク、WAN)」を介した Web管理ページへのアクセスなど、ルータの不要なコンポーネントを無効にする

- OEM製や中古ルータは、十分に検討してから利用する。中には設定が不正あるいは不適切なものがあったり、さらにはバックドアが仕込まれていたりする可能性がある

- 侵入防止など、デバイスにセキュリティのレイヤを追加するツールを導入する

【更新情報】

| 2017/06/29 | 10:40 | 本文の一部を修正しました。 |

※協力執筆者:Kevin Y. Huang、Fernando Mercês および Lion Gu

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)