トレンドマイクロは、2016年3月13日以降、米国を狙う「malvertisement(不正広告)」の大規模な攻撃を確認しています。この攻撃により最終的に、Angler Exploit Kit(Angler EK)を使用した脆弱性攻撃サイトに誘導され、不正プログラムに感染することになります。この不正広告に汚染された Webサイトには、大手ニュースサイト、芸能ポータルサイト、政治論評サイトなどが挙げられ、この 24時間以内だけでも、のべ数万ものユーザがアクセスしていることが判明しています。弊社の解析によれば、問題の不正広告は、高い閲覧数を誇る人気の Webサイトの広告ネットワークが改ざんされたものとわかりました。

なお、人気の Webサイトのほとんどから不正広告は、3月15日(日本時間)時点で削除されており、3月16日時点でこの攻撃の停止を確認しています。ただし、攻撃インフラを更新している可能性もあるため、トレンドマイクロでは、引き続き動向を監視しています。

弊社は、3月12日、今回の不正広告攻撃に使われた Angler EK が攻撃に利用する脆弱性を新たに追加した報告を注視しています。つまり、「2015年年間セキュリティラウンドアップ」で、Angler EK が2015年に最も確認されたエクスプロイトキットであったことに言及したとおり、この攻撃の背後にいる攻撃者は、他のエクスプロイトキットに後れを取らないように継続してより活発に攻撃を仕掛けていることが伺えます。ただし、最終的にどのエクスプロイトキットが優勢になるにしても、結局損失を受けるのはユーザと Webサイトの所有者である点に変わりありません。

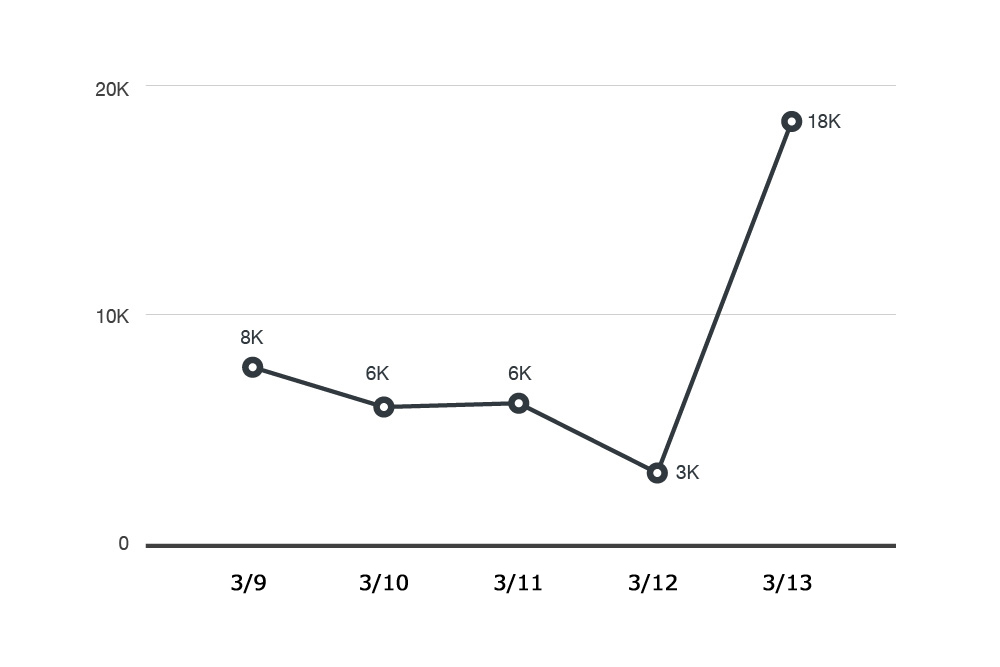

2016年3月9日以降、米国における Angler EK の活動が増加しています。以下のエクスプロイトキットの活動グラフからは、週末を迎える前に徐々に減少し、土日に再度上昇していることがうかがえます。

図1:2016年3月9日(水曜)~13日(日曜)の5日間における、米国におけるエクスプロイトキットの活動

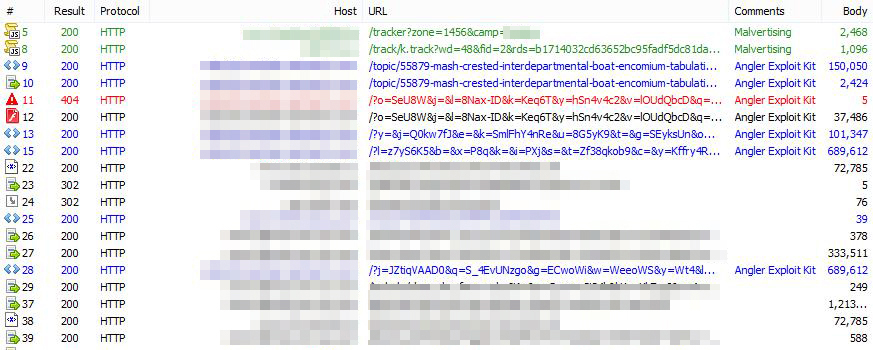

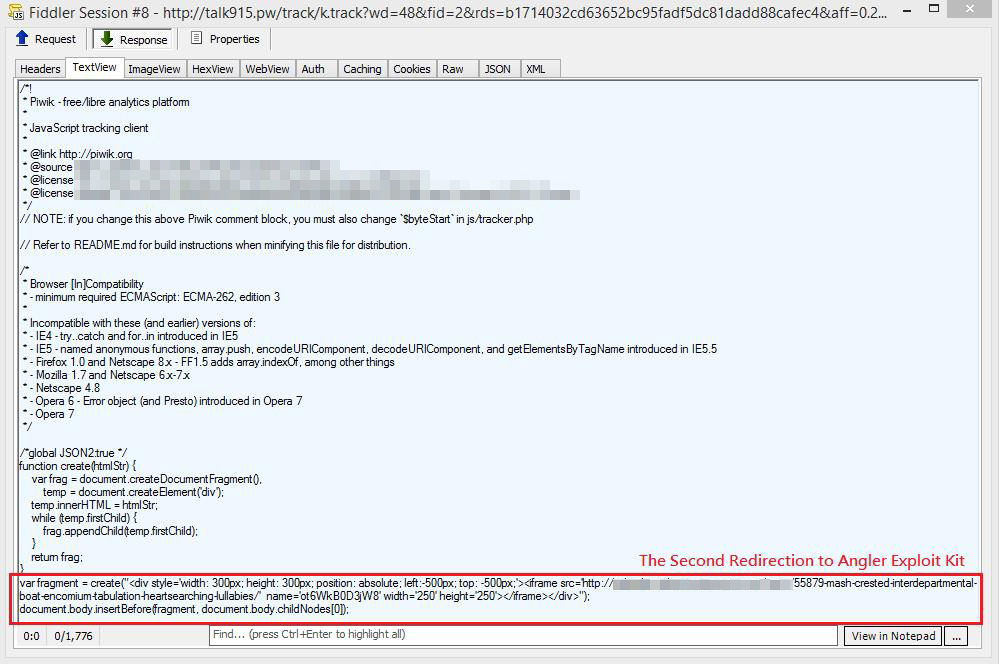

弊社の解析によれば、ユーザが不正な広告を読み込むページを閲覧すると、その広告により2つの不正広告のサーバへ自動的に誘導されます。そして、2つ目のサーバから Angler EK を組み込む Webサイトへ誘導することになります。

図2:不正広告から Angler EK への誘導の様子

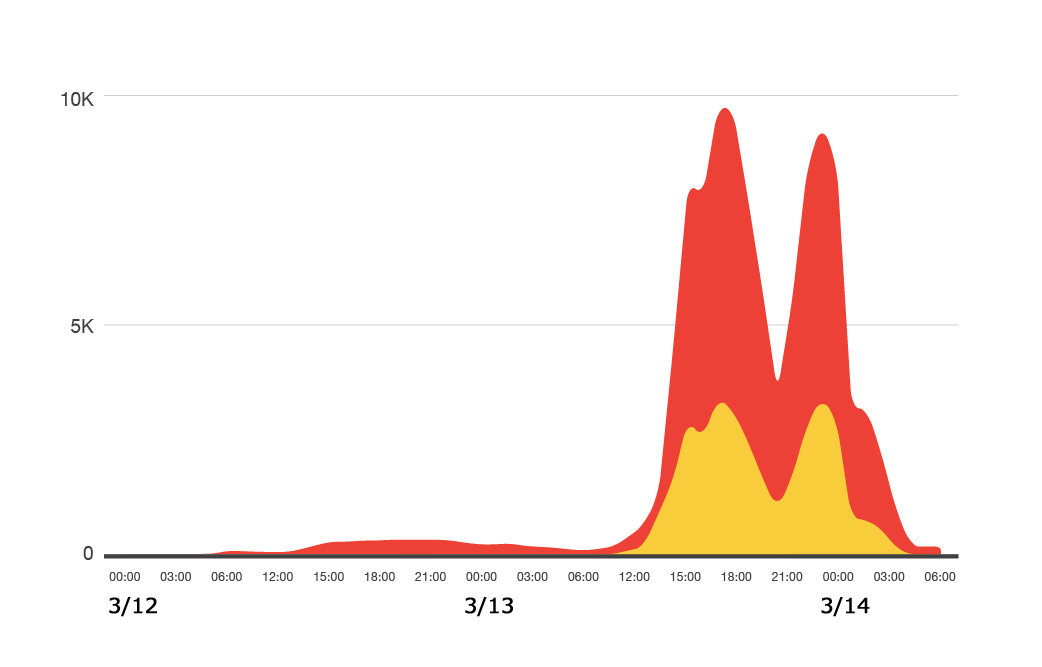

図3:2016年3月12日00:00から14日06:00の間の不正活動状況(UTC)

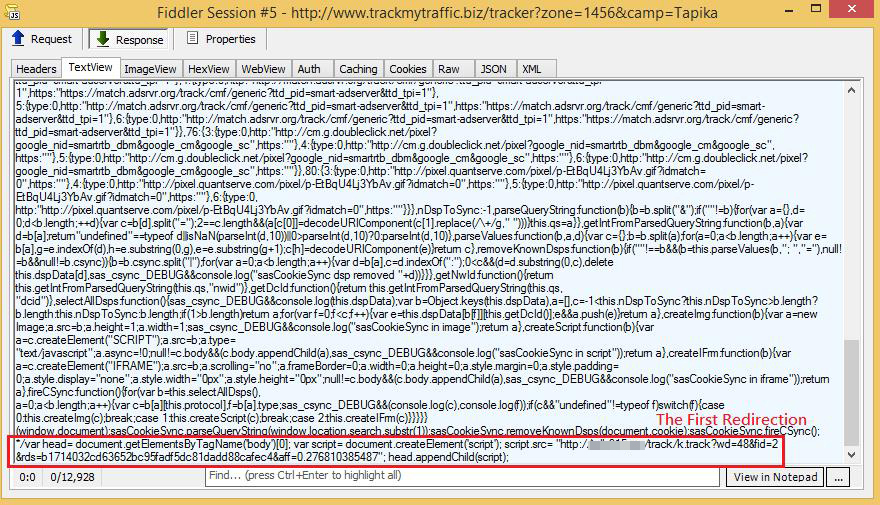

図4:Angler EK に誘導するコード

図5:Angler EK に誘導するコード

調査時点では、Angler EK により BEDEP の亜種がダウンロードされることを確認しています。この BEDEP により「TROJ_AVRECON」として検出される不正プログラムが作成されます。

個人および各企業は、最新の更新プログラム適用を怠らずソフトウェアやシステムを必ず最新の状態にしてください。Angler EK は、脆弱性の中でもとりわけ Adobe Flash Player や Microsoft Silverlight の脆弱性を利用することで知られています。

■ トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、この脅威から守られています。弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」のサンドボックスや「Script Analyzer」エンジンにより、他のエンジンやパターンの更新がなくても、この脅威をその挙動で検出することができます。ブラウザ向け脆弱性利用対策技術「ブラウザガード」を搭載する「ウイルスバスター クラウド」や「Trend Micro Virtual Patch for Endpoint(旧Trend Micro 脆弱性対策オプション)」、「ウイルスバスター ビジネスセキュリティ」といったネットワーク端末へのセキュリティ対策製品は、エクスプロイトコードをホストする URL にアクセスする時点でエクスプロイトコードをブロックします。「ブラウザガード」はまた、ブラウザや関連したプラグインを狙うエクスプロイトコードから保護します。

「TROJ_AVRECON」に関連するハッシュ値は以下のとおりです。

- 39600E79131FD35AA89F524306C84DFFA870CD9D

参考記事:

- 「Massive Malvertising Campaign in US Leads to Angler Exploit Kit/BEDEP」

by Joseph C Chen (Fraud Researcher)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)