トレンドマイクロは、2013年11月に通常とは異なる手法で自身を更新する「SOGOMOT」および「MIRYAGO」ファミリの不正プログラムを確認しました。これらの不正プログラムは、暗号化された環境設定ファイル含む画像ファイル(拡張子 JPG)をダウンロードします。また、この不正プログラムは少なくとも 2010年半ばから活動が続いているものと考えています。今回確認された不正プログラムの特徴的な点は、環境設定ファイルを隠す点です。これらの JPEGファイルはアジア太平洋地域にホストされている Webサイトに組み込まれており、弊社は、これらの不正プログラムファミリが、同地域における標的型攻撃に利用されていると推測しています。

■JPEGファイルの解析

トレンドマイクロは、この JPEGファイルが暗号化されていましたが、ファイルのコンテンツを復号し解析することができました。コンテンツは 3つのグループに分けられます。

- 環境設定ファイル(タイプA)

- 環境設定ファイル(タイプB)

- バイナリコンテンツ(DLLファイル、または、実行ファイル)

環境設定ファイル(タイプA)は、これまでに確認された他の不正プログラムの環境設定ファイルと似ています。環境設定ファイルには、不正プログラムが攻撃者からのコマンドを送受信したり、各設定やモジュールを変更したり、自身を更新したりすることが可能な情報が含まれています。また、他の不正な JPEGファイルが組み込まれた URL も設定に含まれています。さらに、これらのファイルには、企業や組織に所属する特定の一端末や個人に関連した情報が含まれており、標的とされた企業や組織がすでに被害を受けている可能性を示していました。

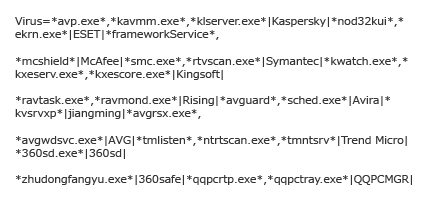

一方、環境設定ファイル(タイプB)は、セキュリティ対策製品に関連していると考えられます。各セキュリティ企業のセキュリティ対策製品のプロセス名のほかに、標的となったネットワーク内のホスト名の情報が含まれています。以下は、復号後のタイプB の一部です。

|

この環境設定ファイルは、タイプA に比べるとかなり短いものとなっています。また、この環境設定ファイルには、この感染がすでに攻撃の第2段階に入っている証拠となる値も含まれています。

また、この JPEGファイルには、環境設定ファイルに加え、不正プログラム自身を更新するか、もしくは感染した PC に別の不正プログラムをインストールできる実行ファイルを実装していることがあります。

■JPEGファイルの設置と見た目

これらの JPEGファイルのほとんどは、アジア太平洋地域に位置するさまざまな Webサイトに組み込まれています。少なくとも、いくつかの Webサイトは、本物の Webサイトのようです。これは、これらの正規の Webサイトがすでに改ざんされており、こうした不正なファイルが組み込まれていることを意味します。

下図は、トレンドマイクロが確認した JPEGファイルの例です。

|

|

トレンドマイクロは、これまでに複数の不正な JPEGファイルを入手しており、こうしたファイルの解析を元にすると、この自身を更新する手法は 2010年6月に初めて確認され、現在も続いていると考えています。更新頻度はかなり幅があり、ほぼ毎日のときもあれば、数ヶ月間更新されなかったこともあります。

■情報の送出

トレンドマイクロは、復号した環境設定ファイルの情報を利用して、この不正プログラムによって送られた Eメールを取得することができました。Eメールには、「tplink2.bin」と名付けられた暗号化されたファイルが添付されていました。ファイルには以下の情報が含まれます。

- 感染PC のネットワーク上のホスト名、IPアドレス

- 不正プログラムによってすでに接続された JPEGファイルの一覧

- インストール済みのセキュリティ更新情報を含む、詳細な OS バージョン情報

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※解析協力:Adam Sun

参考記事:

by Jayronn Christian Bucu (Senior Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)