すべてのセキュリティリサーチャーは、入手した情報が企業やユーザの役立つよう、適切に開示する責任があります。重大な情報が不適切に開示された場合、たとえそれが善意からだとしても、複雑で時に厄介な事態を引き起こす可能性があるからです。しかし、具体的に何が「適切」で「責任のある」情報共有と言えるでしょうか。「情報過多」とはどのぐらいの量を指すのでしょうか。

トルコのセキュリティリサーチャー集団「Otku Sen」は、2015年8月中旬、教育目的で「Hidden Tear」と呼ばれるランサムウェアのオープンソースコードを誰もが使えるように github で公開しました。「Hidden Tear」は AES暗号を利用しています。また、新しい不正プログラムのため、通常のセキュリティ対策製品を回避できます。さらに、Otku Sen は、「Hidden Tear」がどのように振る舞うかの動画も公開しました。

そして、作成者は「Hidden Tear」をランサムウェアとして利用しないよう、以下のように強く警告しました。

While this may be helpful for some, there are significant risks. Hidden tear may be used only for Educational Purposes. Do not use it as a ransomware! You could go to jail on obstruction of justice charges just for running hidden tear, even though you are innocent.

日本語訳:「Hidden Tear」は役に立つかもしれないが、重大なリスクも抱えている。教育目的のみに使ってほしい。決してランサムウェアとして利用しないように!たとえ悪意がなくても、「Hidden Tear」を実行した場合、司法妨害の罪で刑務所に入る可能性がある。

しかし、残念ながら、インターネットにアクセスできれば、どんな人でもこの警告を無視してコードを悪用することができます。トレンドマイクロは、改ざんされたパラグアイの Webサイトを確認し、「Hidden Tear」のコードを改変した更新版ランサムウェア(「RANSOM_CRYPTEAR.B」として検出)を拡散する事例を確認しました。弊社の解析によると、この Webサイトはブラジルのサイバー犯罪者によって改ざんされており、「Hidden Tear」を改変したコードが利用されていました。

■「Hidden Tear」を改変したランサムウェア

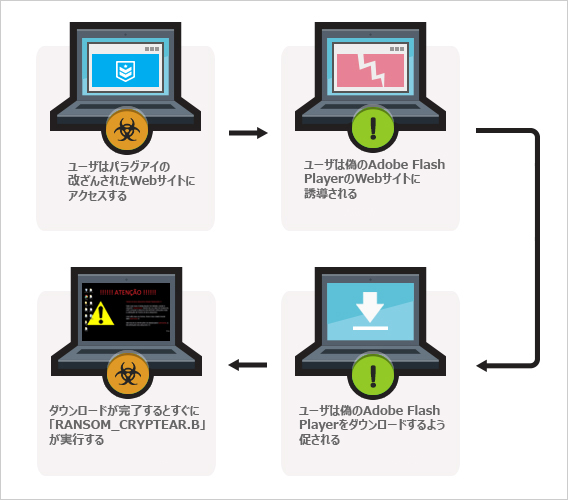

問題の Webサイトは 2015年9月15日~12月17日まで改ざんされ、その後 12月18日再び改ざんされていました。この Webサイトは、ユーザを偽の Adobe Flash Player のダウンロードサイトに誘導し、新しい Flash Player をダウンロードするように促します。ダウンロードが完了すると、ファイルが自動的に実行します。

図1:ランサムウェアの感染フロー

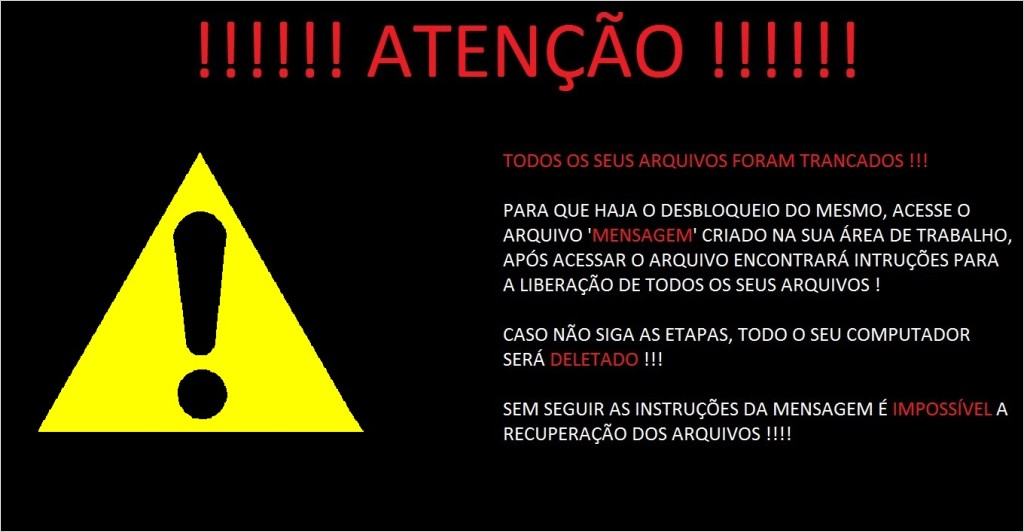

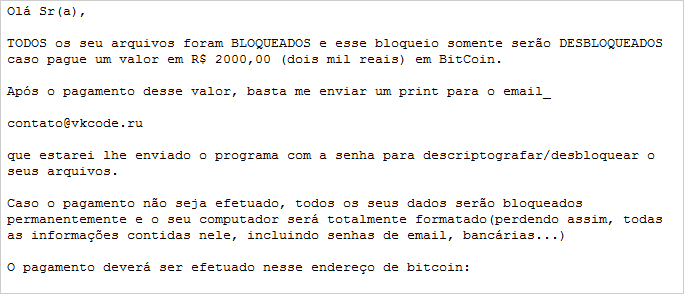

「RANSOM_CRYPTEAR.B」で確認された改変の 1つは、デスクトップの背景と置き換わるポルトガル語の画像です。また、仮想通貨「Bitcoin(ビットコイン)」で 2,000ブラジルレアル相当(2016年1月14日時点、約58,400円)の身代金を要求する脅迫状もポルトガル語で書かれています。この攻撃のもう 1つの特徴は、生成される復号鍵も暗号化されてしまうことです。この復号鍵は TXTファイル内に保存されます。不正プログラムがデスクトップ上のフォルダ内に作成されると、復号鍵も含めてファイルが暗号化されます。他の Cryptoランサムウェアと同様、ユーザが身代金を支払ったとしても、ファイルを復活させることは非常に難しくなります。

図2:「RANSOM_CRYPTEAR.B」が表示するデスクトップ画面

図3:「RANSOM_CRYPTEAR.B」が表示する脅迫文

■情報共有の範囲と方法の選択

ランサムウェアの感染を防いだり、その影響を最小限に留めるために、弊社ではユーザに定期的なファイルのバックアップを取ったり、セキュリティ対策製品を最新の状態に保つことを推奨しています。身代金を払ったとしても、暗号化されたファイルが復活する保証はどこにもないからです。ランサムウェアに関する詳細は、「Ransomware 101: What, How, and Why(英語情報)」でもご参照いただけます。しかし、今回の事例で最も注目したいことは、ランサムウェアが拡散することになった背景です。つまり、ソースコードがオンライン上で公開されていたことです。

警告したり、善意で行ったものだとしても、今回の情報公開は適切な方法ではありませんでした。「Deep Web(ディープWeb)」やその他のフォーラムのユーザも、責任逃れのために明確な警告を出すことがあります。また、使用が禁止された技術や知識は、サイバー犯罪者や PC愛好家の興味を引きつけてしまうと指摘する人もいます。

サイバー犯罪者に利用される恐れのある情報を公開する際には、セキュリティリサーチャーは十分に注意を払う必要があります。たとえ教育目的だったとしても、セキュリティリサーチャーやセキュリティ企業は、被害を与え得る情報を公開する前に、その危険性について慎重に評価すべきです。

弊社の Martin Roesler は以下のように話しています。「子供に物理を教える必要はあっても、原子爆弾を作る方法を教える必要はありません。台所に包丁は必要でも、刀は必要ありません。それと同様に、被害に関する理解を共有したとしても、被害を生み出す必要はないのです。これは薬と毒の違いのようなものです。その違いは、量です。脆弱性の仕組みは共有しても、脆弱性の利用法は共有してはいけません。また、不正プログラムの機能に関する情報を共有しても、コードは共有してはいけないのです」

「セキュリティ企業がするべきことは、それぞれの事例で「知るべき」か「知るべきでない」かを判断することです。「知りたい」や「共有したい」は関係ありません。特定のメディアを通して、特定のユーザに、彼らが本当に必要なことを共有する必要があります。例えば、脆弱性の影響を受けるセキュリティ企業や IT企業には、安全な方法で、必要な情報をサンプル程度まで共有します。そうすれば、企業はユーザを被害から守ることができるでしょう。一方、一般ユーザに対しては、誰でもアクセスできる場所で、自身を保護するために知る必要のある情報を共有します。情報を共有する対象に合わせて、適切な方法と適切な情報の量を選択すべきです」

今回のランサムウェアに関連するハッシュ値は以下のとおりです。

- fef6c212fc093c5840370826f47aa8e42197b568

協力執筆者:Michael Marcos

参考記事:

- 「A Case of Too Much Information: Ransomware Code Shared Publicly for “Educational Purposes”, Used Maliciously Anyway」

by Trend Micro

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)