イギリス大手新聞インデペンデント紙のメディアサイト「The Independent」の改ざん被害が確認されました。トレンドマイクロの調査によれば、サイトは日本時間 12月9日12時時点で改ざん被害が継続しており、複数の不正プログラムが拡散されている状態です。この改ざんにより、数百万人のサイト読者が不正プログラム感染のリスクにさらされる可能があります。本件についてはトレンドマイクロから既に「The Independent」へ報告し、サイト側と事態の収拾を図っています。サイト側では、ニュースサイトのスタッフが迅速に対応し、当該サイトとユーザに及ぶ影響を回避する対策を講じています。

この事例では、WordPressを使用しているブログ掲載箇所のみが被害を受け、その他の箇所には影響が及んでいない点は留意すべきです。WordPressは、ブログ掲載に使用される人気のプラットフォームであり、ユーザへ感染させるため、攻撃者やサイバー犯罪者によく悪用されています。また他のリサーチャーからは、この事例は WordPress サイト改ざんのさらに大規模な攻撃キャンペーンの一部であることも指摘されています。

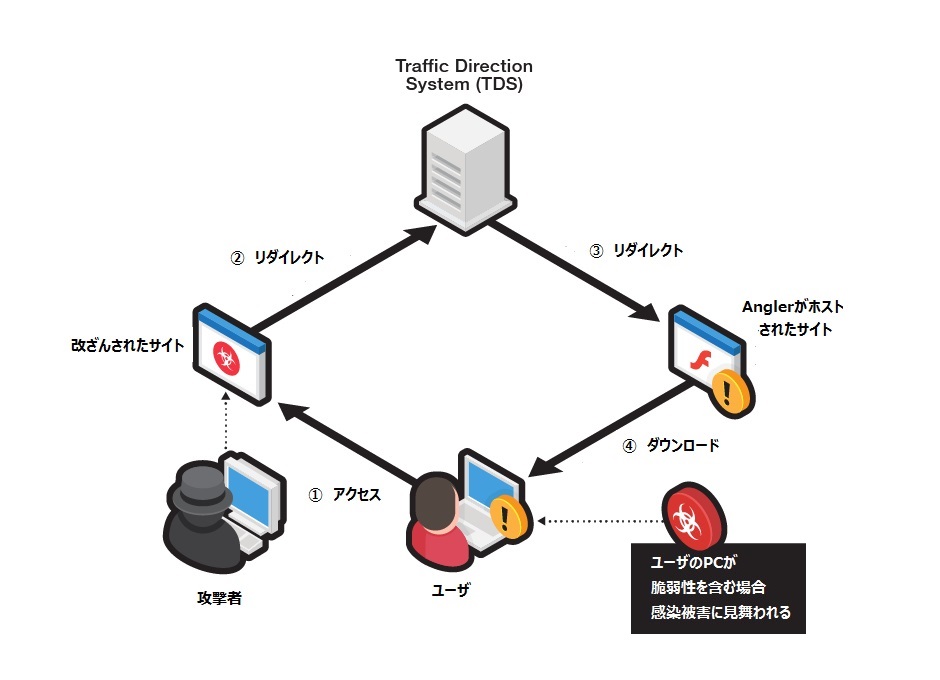

弊社では、エクスプロイトキット「Angler EK」のモニタリングをしている際、この事例を確認しました。調査によると、感染したブログページは、少なくとも 2015年11月21日からこのエクスプロイトキットがホストされ、閲覧したユーザがリダイレクトされていたようです。閲覧したユーザの PCで「Adobe Flash Player」が最新化されていない場合、脆弱性利用により不正プログラムに感染します。トレンドマイクロの当初調査時点ではランサムウェア「Cryptesla 2.2.0」(弊社では「RANSOM_CRYPTESLA.YYSIX」の検出名で対応)がダウンロードされたことが確認されています。

図1:感染経路図

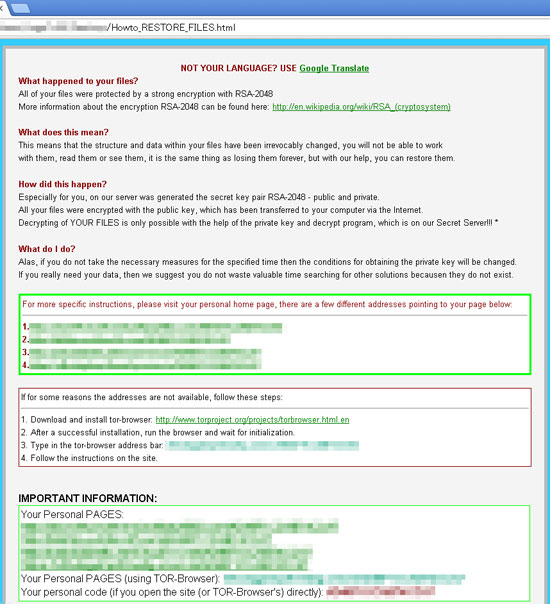

12月8日のブログでお伝えしている通り、「CrypTesla」(別名:TeslaCrypt)は日本でも注目されている暗号化型ランサムウェアです。この不正プログラムに感染すると、PC内のファイルが暗号化され、拡張子が “.vvv” に変更されます。

この事例で確認された脆弱性は「CVE-2015-7645」として識別されています。この脆弱性は、「Angler EK」が新たに追加した利用可能な脆弱性であることも確認しています。

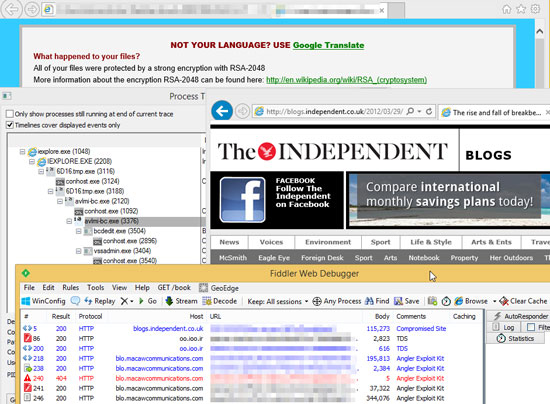

図2:「The Independent」内で改ざんが確認されたブログページ

図3:ランサムウェアが表示する文言のスクリーンショット

「Angler EK」は、「Hacking Team」の情報漏えい事例にも関連する Adobe Flash脆弱性も利用可能な、最も活発なエクスプロイトキットとして知られています。弊社の「2015年第3四半期セキュリティラウンドアップ」でも、このエクスプロイトキットに利用されたサイト数の 2015年5月から 9月にかけての急増を報告しています。

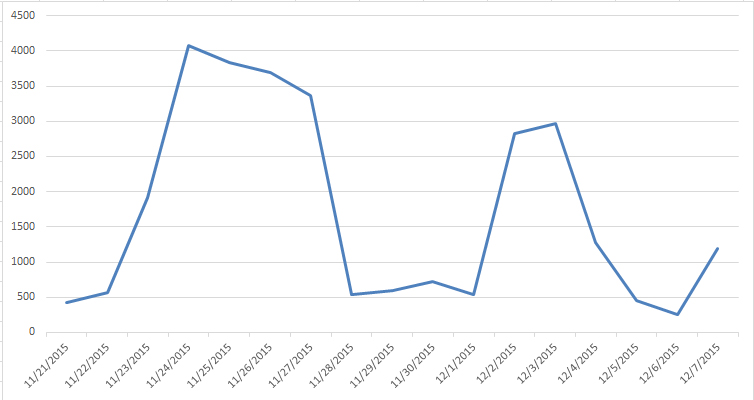

弊社では、「The Independent 」のブログだけでなく「Angler EK」へ誘導されるあらゆる改ざんサイトでの Traffic Detection System(TDS)の検知数も追跡し、その数は1日あたり 4,000に及ぶことも確認しています。この数値は今後さらに増加することが予想されます。

図4:「Angler EK」により改ざんサイトからリダイレクトされるユーザ数の推移

この事例のモニタリングを続ける中、さらなる感染フローが明らかになりました。このエクスプロイトキットは、感染PCに直ちにランサムウェア「CrypTesla」(別名:TeslaCrypt)をダウンロードせず、まずは不正プログラム「BEDEP」をダウンロードする場合があります。

「BEDEP」は、2014年に初めて確認され、エクスプロイトキットを使用した攻撃により2015年初旬に大きく注目されました。実際、2015年初旬に発生した「Angler EK」関連の攻撃では、この不正プログラムが最終的な不正活動を行なうことを弊社でも確認していました。弊社がリリースした「BEDEP Security Brief」(英語)でも、強固な暗号化により検知を回避する「BEDEP」およびその被害や、Microsoft関連ファイルのプロパティを操作して正規ファイルに見せかける手法についても指摘していました。この感染フローでは、「BEDEP」の亜種が検出を逃れる「ファイルを利用しない感染手法」を介してPCに侵入します。

「BEDEP」は、今回の事例でも示されたとおり、他の不正プログラムをダウンロードすることもで知られています。「BEDEP」の亜種がランサムウェアを感染PCへダウンロードするわけです。さらには「CrypTesla」の代わりに、もう1つ悪名高いランサムウェア「CryptoLocker」をダウンロードする場合もあります。「CryptoLocker」は、感染PC内のファイルを暗号化した後、ユーザに499米ドルの支払いを要求します。支払い額は時間の経過とともに増加します。

感染フローに「BEDEP」が追加された理由は推測の域を出ませんが、情報窃取やバックドア機能など、サイバー犯罪者がこの不正プログラムの他の機能を活用したかったという可能性が高いといえます。

弊社の製品をご使用いただいているユーザは、今回の事例に関連するあらゆる不正サイトがブロックされ、不正活動も検知されるため、この脅威から守られています。

トレンドマイクロでは今回の攻撃についてさらなる詳細解析を進めています。関連する追加情報があった場合は、本ブログなどを通じてお知らせします。

※調査協力:Feike Hacquebord、Brooks Li、David Agni、Anthony Melgarejo、

謝辞:Malwarebytes社のJérôme Segura氏(WordPressサイト改ざん関連)

【更新情報】

| 2015/12/10 | 17:30 | 本文を一部更新しました。この更新追加の時点で当該サイトのブログ掲載箇所は「閲覧したユーザは同社のメインページに誘導される」という措置がとられています。また、インデペンデント紙の広報担当は「同社のブログサイトの不具合は不正プログラムによるものであり、影響を受けたサイトは、ほとんど閲覧されないレガシーシステムであった」と説明しています。 |

参考記事:

- 「Blog of News Site “The Independent” Hacked, Leads to TeslaCrypt Ransomware」

by Joseph C Chen(Fraud Researcher)

翻訳:与那城 務(Core Technology Marketing, TrendLabs)