トレンドマイクロは、2015年2月初旬に確認されたAdobe Flash Player に存在する新たなゼロデイ脆弱性「CVE-2015-0313」の解析を続けていましたが、この脆弱性を利用するエクスプロイトコードが感染連鎖の最終でないことを明らかにしました。つまり、「SWF_EXPLOIT.MJST」として検出されるこの不正プログラムは、「BEDEP」ファミリの不正プログラムをダウンロードし、実行します。

■「BEDEP」ファミリとの関連性

この感染連鎖は、非常に興味深いです。なぜなら Adobe のゼロデイ脆弱性を利用する攻撃が、「BEDEP」ファミリを最終的な不正活動を実行する不正プログラムとして利用したのは、今回が初めてではないからです。1月下旬に確認されたFlash のゼロデイ脆弱性においても、感染PC上に不正プログラム「BEDEP」をダウンロードする事例を確認しています。

そして、上述したように、今回の脆弱性「CVE-2015-0313」でも、「BEDEP」が最終的な不正活動を実行する不正プログラムとして利用されていました。

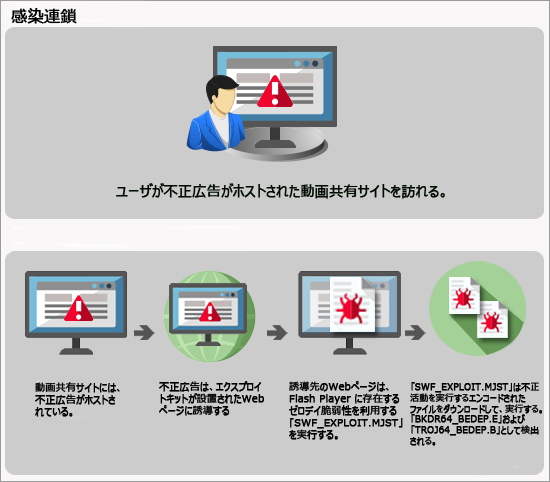

図1:脆弱性「CVE-2015-0313」を利用した感染連鎖

弊社の解析によると、感染連鎖は不正広告(malvertisement)をホストした Webサイトから始まります。malvertisement とは、その名前が表すように、PC を感染させる不正なインターネット広告のことです。多くの場合、ユーザが不正広告をクリックした時に、PC が不正プログラムに感染します。しかし、今回の事例では、初めから 不正広告が読み込まれるように Webサイトを設計しているため、ユーザは何もしなくても攻撃を受けます。

Webサイトを訪れたユーザは、不正広告により「Hanjuan exploit kit(Hanjuan EK)」が設置されていると考えられるページに誘導されます。そしてこの誘導先のページで Flash Player に存在するゼロデイ脆弱性を利用する「SWF_EXPLOIT.MJST」が実行されます。このエクスプロイトコードは、エンコード化された 2つの不正なファイルをダウンロードして実行します。弊社の製品では、これらの不正プログラムは「BKDR64_BEDEP.E」および「TROJ64_BEDEP.B」として検出されます。

エンコード化された不正なファイルは、検出回避の手法の 1つであると思われます。エンコード化されたファイルは、ネットワーク層に侵入する時やあらゆる層でスキャンされる時に検出を困難にします。

■「BEDEP」ファミリに関する重要な考察

弊社は、2015年の最初の数週間に「BEDEP」ファミリの検出数が上昇したことを確認しました。最も影響を受けたのは米国で、次いで日本となっています。

「BEDEP」は当初、検出されなかったため、確認されていませんでした。複雑に暗号化したり、Microsoft のファイルプロパティを利用して正規のように装ったり、また正規に見えるエクスポート関数を利用したためです。また弊社の調査により、この不正プログラムの主な目的は、感染した PC をボットにして別の不正な活動に利用することだと判明しました。また「BEDEP」は、広告詐欺や不正プログラムのダウンロードを実行することで有名です。

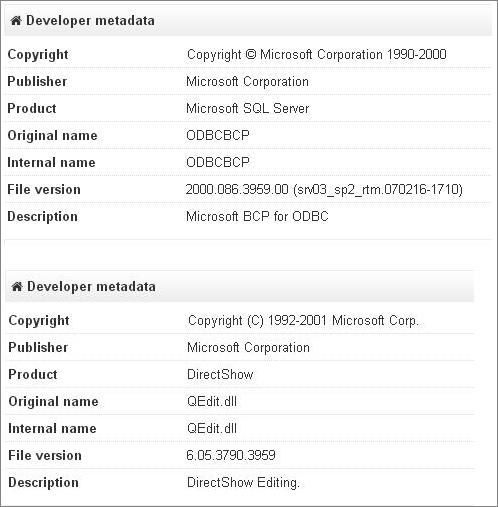

また、特に64ビット版の「BEDEP」は、複雑な暗号化のためデバッグを行う際に問題を引き起こす可能性があります。幸いなことに、ファイル構造および物理プロパティは、この不正プログラムを特定する手がかりになります。図2 は、自身を正規のように見せるためにこの不正プログラムが利用するファイルプロパティです。

図2:正規のように見せるために「BEDEP」が利用するファイルプロパティ

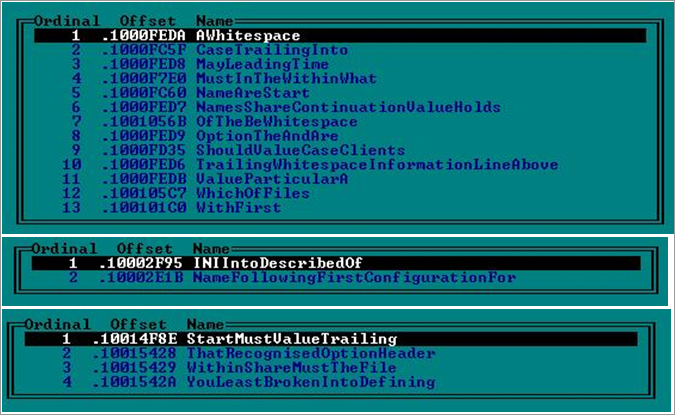

エクスポート関数は、正規に見せるためにランダムな文字一式を利用します。しかし、弊社が詳しく調査したところ、これらの文字に意味や一貫性はないようです。さらに、弊社は「BEDEP」のファイル構造が「VAWTRAK」ファミリに類似していることを確認しています。

図3:「BEDEP」で確認されたエクスポート関数

弊社では、「BEDEP」ファミリに関する重要な情報について引き続き報告していきます。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Lenart Bermejo および Jed Valderama、Nazario Tolentino II

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)