Victim or potential business partner? (訳:身代金を支払いますか、またはビジネスパートナーになりますか?)

2015年9月、Cryptoランサムウェア「Chimera」が確認されました。そして上述の質問は、このChimera(トレンドマイクロの製品では「Ransom_CRYPCHIM.A」として検出)が投げかける質問です。Chimeraは一見すると、典型的な Cryptoランサムウェアのように見えます。しかし、Chimeraには、3つの目立った特徴があります。

■特徴1:オンライン上における恐喝

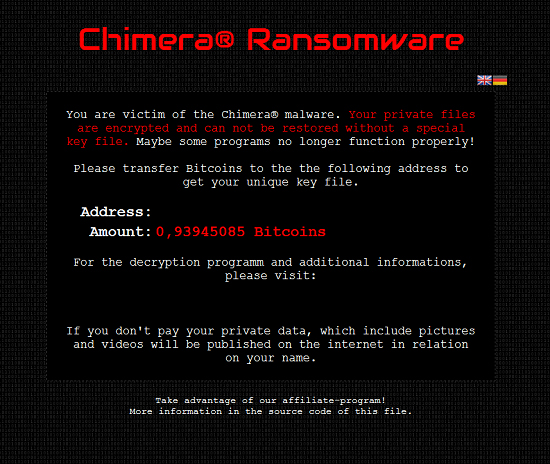

Chimeraの最大の特徴は、オンライン上に外部公開するという脅し文句で「脅迫」することです。Chimeraは、他の Cyrptoランサムウェア同様、ファイルを暗号化するだけでなく、身代金が支払われなければ収集した情報をオンライン上で公開する、という脅迫をするのです。そしてこれは、暗号化した情報を外部公開すると脅迫する Cryptoランサムウェアが確認された初の事例となります。

図1:この不正プログラムの脅迫状には、ドイツ語版と英語版の2つのバージョンがある

この脅迫によって当然、感染したPCのユーザは身代金を支払うよう強く促されることになります。最終的には、暗号化されたファイルはバックアップされていれば回復させることができます。とはいえ、情報漏えいを防ぐための簡単明瞭な対策は、ありません。

弊社の解析からこの不正プログラムは、外部への暴露を示唆するにもかかわらず、感染PCのファイルをコマンド&コントロール(C&C)サーバへ送信する機能を備えてはいないことが確認されています。不正プログラムが自身のサーバへ送信できる情報は、生成された感染PCの ID、ビットコインアドレス、そして秘密鍵です。

■特徴2:アフィリエイトプログラム

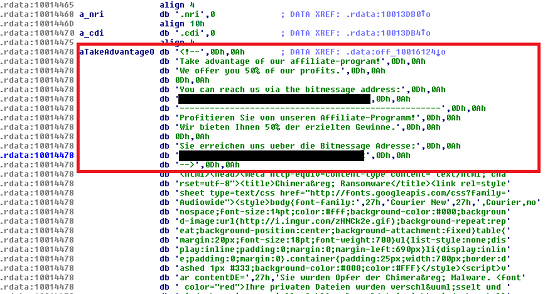

脅迫状には、感染したPCのユーザにとって興味深い提案がもう一つ書かれています。脅迫状の最下部には、ユーザに向けて「アフィリエイトプログラムを活用しよう!」、そして、「当ファイルのソースコードに詳細情報あり」と記載されているのです。後者のほうは、技術的スキルを持つユーザをふるい分ける手段であることがわかります。

図2:アフィリエイトプログラムへの招待

復号したコードを調べると、アフィリエイトに加入したい場合に彼らに連絡をする方法と併せてアドレスが実際に記載されています。アドレスには、ビットメッセージアドレスが書かれています。ビットメッセージとは、暗号化されたメッセージの送信に利用され、受信先と送信元が匿名となる、合法的なピアツーピア(P2P)の通信プロトコルです。

図3:ソースコード中のメッセージ

■特徴3:身代金の支払い

もし感染PCのユーザが身代金を払うことにしたらどうなるのでしょうか?

脅迫状には、感染PCのユーザへ復号化ソフトウェアをダウンロードするよう指示があります。ソフトウェアはダウンロードされると、まず暗号化されたファイルと脅迫状を検索し、生成された感染PCのユーザ用のビットコインアドレスを決定します。

その後、図4のメッセージが表示されます。

図4:支払い方法について、次の指示

復号化ソフトウェアにはビットメッセージが埋め込んであるソフトウェアも含まれています。支払いの確認後、攻撃者は感染PCのIDと復号キーを含むビットメッセージを送信します。そして、復号化ソフトウェアは感染したPCのユーザ確認を行い、復号を進めます。

■サービスとしてのランサムウェア

不正プログラムの作成者がアフィリエイトパートナー候補のために門戸を開いている、というのはおかしな話に聞こえるかもしれません。つまるところ、なぜわざわざ利益を分配するというのでしょう。

「Ransomware as a service(RaaS)」、つまりサービスとしてランサムウェアを販売することには利点があります。RaaSは、不正活動の出処である作成者が突き止められる可能性を軽減させます。ランサムウェアをサービスとして販売することによって、作成者には、発覚のリスクを増やさずにいくらかの利益を得るという旨味があるのです。Chimeraの場合コミッションは50%で、大した骨折りでない割に大きな報酬です。

しかし、弊社の見解では、「CryptoWall」や「TeslaCrypt」といったその他のランサムウェアと比較すると、「Chimera」の提供する RaaSはあまり巧妙ではありません。十分に展開される前の時点でオペレーションがしばしば中断されていますし、コードは全く難読化されておらず、リサーチャーや法執行機関関係者が脅威を特定する際に使用できる特徴のある文字列を残しているのです。いくつかの RaaSは C&Cサーバの構造が整っていなかったり、または「Tor2Web」を十分に活用できておらず、かわりに、ダウンロードできるTor実行ファイルに頼ってコミュニケーションを行ったりしています。

■代償を払いますか?

Chimeraの不正活動は、ランサムウェア周辺では新しいものであるとはいえ、弊社がその中でオンライン上における恐喝の増加を予測している資料「2016年セキュリティ脅威予測」に記述されている予測範囲内です。資料の中で、サイバー犯罪者はエンドユーザであれ企業組織であれ標的となるユーザの心理をついた個人的な攻撃手法を考え出すであろう、と言及しています。評判は重要であり、個人および企業の評判を台無しにするような脅迫が、効果的であること、そしてさらに重要な事に、お金になることが証明されるでしょう。そして個人のファイルをネット上で公開することは、明らかに個人の評判を台無しにすることに該当します。

一方、要求を受け入れて身代金を支払うほうが簡単に思えたとしても、サイバー犯罪者が取引を守るという保証はないのです。あなたのファイルがランサムウェアによって失われるようなことが起きないように、3-2-1ルールに従って、定期的にファイルのバックアップを取ることを強くお勧めします。

関連ファイルのハッシュ値

- 806a8b0edee835c0ff1bb566a3cb92586354fec9

- 8b91f3c4f721cb04cc4974fc91056f397ae78faa

- a039ae3f86f31a569966a94ad45dbe7e87f118ad

参考記事:

- 「Chimera Crypto-Ransomware Wants You (As the New Recruit)」

by Anthony Joe Melgarejo(Threat Response Engineer)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)