2015年12月6日、国内のネット上で突如「vvvウイルス」の存在が大きな話題となりました。Twitter上での話題のピークとなった 12月6日12時には「vvvウイルス」についてのツイートを1時間で 5,000件以上確認しています。トレンドマイクロでこの「ウイルス」の存在について確認したところ、暗号化型ランサムウェア「CrypTesla」ファミリー(別名:TeslaCrypt)の新しい亜種である可能性が高いものとわかりました。また、このランサムウェアを拡散する攻撃は必ずしも特に日本を狙ったものではなく、世界的にも特に大規模な拡散には至っていないことも明らかになりました。しかし、このケースに関わらず、各種ランサムウェアによる被害は国内で拡大しておりますので注意は怠らないでください。

図1:「CrypTesla」により暗号化された画像ファイルの例。拡張子が「.vvv」となっている

「CrypTesla」は他の暗号化型ランサムウェア同様、侵入したコンピュータ内のファイルを暗号化し、元に戻すことと引き換えに身代金を要求します。その際、暗号化したファイルの拡張子を「.vvv」に変える特徴から、今回「vvvウイルス」という呼称が広まったものと思われます。

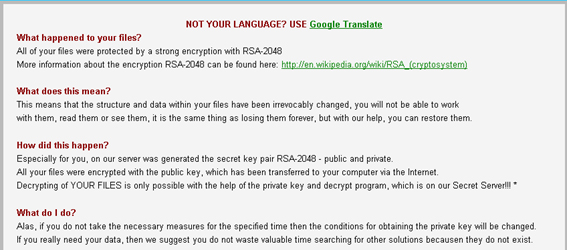

今回は日本にも流入が確認されましたが、現在のところ「CrypTesla」を利用するサイバー犯罪者自体は主に英語圏のインターネット利用者を攻撃対象としているようです。多言語に対応したランサムウェアが増える中、「CrypTesla」の表示する脅迫文は英語のみであり、英語がわからない被害者の場合には Google翻訳を使うよう勧める文言が脅迫文の冒頭に書かれています。

図2:「CrypTesla」の脅迫文。冒頭に英語がわからない場合はグーグル翻訳を使用せよ、という旨の文とグーグル翻訳へのリンクがある

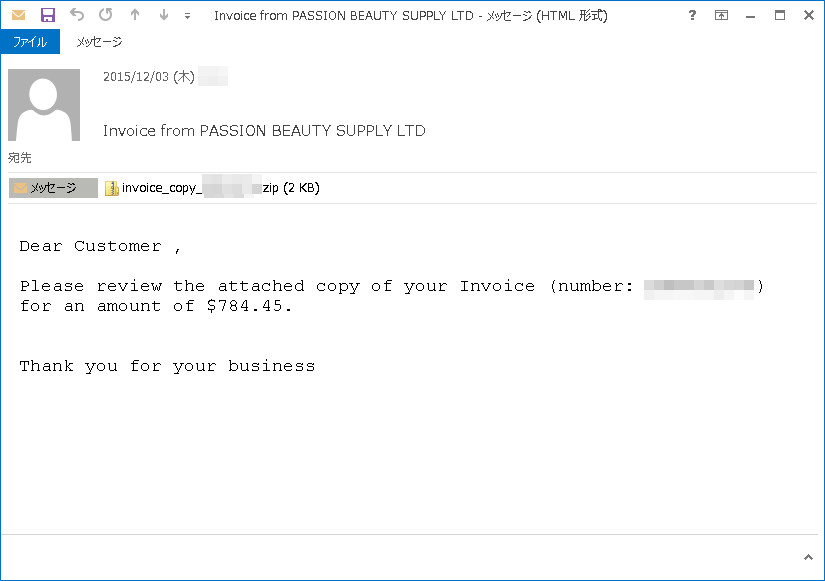

トレンドマイクロでは、「CrypTesla」の感染経路として、マルウェアスパム経由と脆弱性攻撃サイト経由の2種の攻撃の存在を確認しています。国内にはこれらの感染経路でこのランサムウェアが流入したことが推測されます。特に、12月2日以降には米国を中心にZIP圧縮したJavaScriptを添付したマルウェアスパムにより「CrypTesla」を拡散させる攻撃を確認しています。

図3:12月2日以降海外で確認されている「CrypTesla」を拡散するマルウェアスパムの例

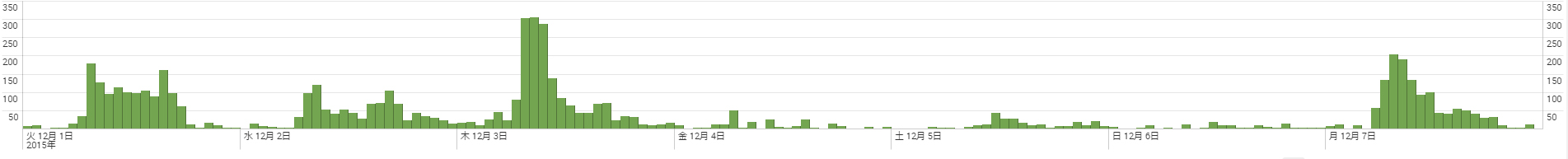

トレンドマイクロのクラウド型セキュリティ技術基盤である「Smart Protection Network(SPN)」の統計によれば、「CrypTesla」拡散のマルウェアスパムは 12月1日以降全世界で 1万9千通以上が確認されています。また、受信者がこれらのマルウェアスパム内の添付ファイルを開いたと推測できる不正サイトへのアクセスも、全世界で 6,000件近く確認されており、相当数の受信者がマルウェアスパムからの被害を受けているものと推測されます。ただし、そのうち日本国内からのアクセスはおよそ 100件にとどまっており、日本への流入は限定的であるものと言えます。

図4:「CrypTesla」のマルウェアスパム内の添付ファイルを開いた際にアクセスされる不正サイトのアクセスブロック数推移

このように、「CrypTesla」に関するトレンドマイクロの調査からは、「CrypTesla」を使用するサイバー犯罪者はマルウェアスパムなどを利用した攻撃を断続的に実行していること、そして、あくまでも攻撃対象は海外が中心であり、特に日本を狙ったものではないことが事実としてわかります。

■被害に遭わないための注意点

今回の国内での「vvvウイルス」の事例は、わかりやすい特徴を持つ脅威ほど、実際の影響に関わらずネット上で大げさに伝わってしまうことを示したものと言えます。ただし、ランサムウェア全体で見た場合、国内の利用者に対するメール経由、Web経由(Web改ざん、不正広告)の攻撃が継続して発生していることは事実です。今回の事例に限らず、広く一般のインターネット利用者を狙う不正プログラムの攻撃では、電子メール経由の拡散と Web経由(特に Web改ざんと不正広告)の 2つの経路が主な侵入手法となります。脆弱性対策を含めてそもそもの不正プログラム対策を怠らないようにすると同時に、正しい脅威拡散の情報から電子メール受信者を騙す手口を学び、攻撃者の手口に乗らないような知見を持つことが対策として効果的です。また、もしランサムウェアに感染してしまった場合のファイル暗号化の影響を最小限にするためにも、重要なファイルはこまめにバックアップしておくことを推奨します。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては「Trend Micro Smart Protection Network(SPN)」の機能である「ファイルレピュテーション(FRS)」技術により、以下の検出名で順次検出対応を行っています。

- TROJ_CRYPTESLA

- RANSOME_CRYPTESLA

「E-mailレピュテーション(ERS)」技術では不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルなどの条件で危険性の高いメールをフィルタリングすることが可能です。

個人向けクライアント用総合セキュリティ対策製品「ウイルスバスタークラウド10」では、不正変更監機能の強化により、未知のランサムウェア(身代金型ウイルス)がデータを不正に暗号化したり、変更する動きを検知してブロックすることが可能です。※調査協力:トレンドマイクロ Regional Trend Labs