2015年6月の日本年金機構での情報流出事件以降、多くの組織で標的型メールを発端とした「気づけない攻撃」=標的型サイバー攻撃の被害が明らかになりました。しかし、これらの攻撃はこの 6月に突然発生したものではなく、これまでも継続的に確認されてきたものです。トレンドマイクロはこれまでも国内標的型サイバー攻撃の分析レポートで標的型サイバー攻撃の実態を明らかにしてまいりました。本連載「2015年上半期・国内標的型サイバー攻撃の分析」では、2015年上半期(1~6月)に、トレンドマイクロが行った検体解析、ネットワーク監視、インシデント対応などの事例から判明した事実を元に、標的型サイバー攻撃の傾向を紐解き、行うべき対策の考え方を説明します。前回は標的型メールの添付ファイルの傾向、また、最終的に侵入する遠隔操作ツール(RAT)とその通信の傾向を分析しました。第3回の今回は、遠隔操作ツール(RAT)「EMDIVI」に対する、トレンドマイクロの脅威解析機関である TrendLabs による詳細分析をまとめます。

■「EMDIVI」の攻撃キャンペーンに関する分析

前回の記事で述べたとおり、現在国内における標的型サイバー攻撃で中心的に使用されている RAT の 1つに「EMDIVI」があります。他の RAT 同様、攻撃者は「EMDIVI」を使って感染PC を遠隔操作し、さまざまな内部活動の実行に利用します。「EMDIVI」は 2014年に登場した比較的新しい RAT であり、主に日本の法人組織への標的型サイバー攻撃に利用されていることで知られています。トレンドマイクロでは、実際に「EMDIVI」を利用した標的型サイバー攻撃キャンペーンが、日本の政府機関のほか、製造、テクノロジー、メディアといった産業の企業を攻撃対象にして実行されていることを確認しています。また、日本国外での事例でも、日本企業の支社である米国のテクノロジー企業など、日本に関係する標的への攻撃が確認されています。

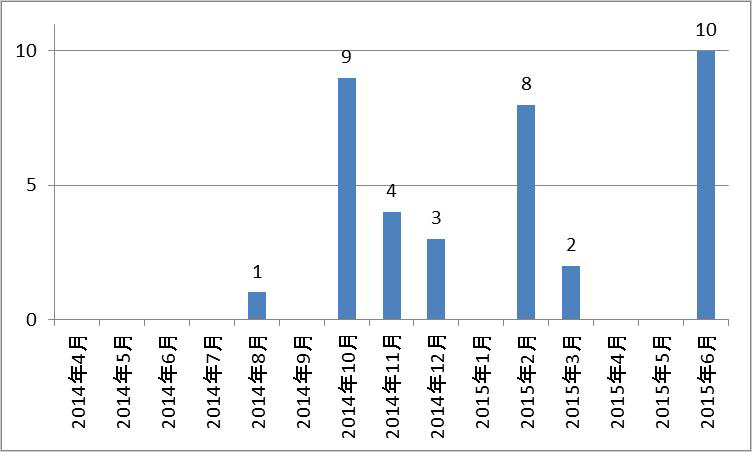

「EMDIVI」の攻撃キャンペーンとしては、「医療費通知」などを偽装した標的型メール事例が 2014年12月以降、数回にわたって確認されています。通常、標的型サイバー攻撃のキャンペーンは限定された標的に対して行われるため、表面的な感染数の増減は確認できないことがほとんどです。しかし、「EMDIVI」の攻撃キャンペーンでは、標的型メールの確認時期に比例し、感染数の有意な変化が表れています。

図1:日本国内での「EMDIVI」検出数推移

このことから、「EMDIVI」の攻撃キャンペーンはこれまでの典型的な標的型メール攻撃に比べて対象が多くなっているため、結果的に表面化しやすくなっているのではないかと考えられます。

■「EMDIVI」の初期潜入手法の分析

上述のように、「EMDIVI」の標的ネットワークへの主な侵入方法は標的型メールです。前回の記事でも触れていますが、標的型メールの多くはフリーメールを利用して送信されています。「EMDIVI」のキャンペーンで利用されたフリーメールとしては、Yahoo! Mail や Excite が多く確認されています。こうした 標的型メールは、その多くで圧縮ファイルが添付されています。「EMDIVI」の添付ファイルの多くは LZH形式の圧縮ファイルですが、ZIP や RAR が利用されることもまれにありました。また、自己解凍形式圧縮ファイル(RAR SFX)が利用される場合もあり、解凍するとおとりとなる文書ファイル(Microsoft Word、Excel、PDF)と共に、「EMDIVI」が作成されます。

侵入後、「EMDIVI」は、以下のような「VM」から始まるファイル名を利用することが確認されています。

- VMat.exe、VMMat.exe、VMater.exe、VMtap.exe、VMwere.exe

これは仮想マシン関連の正規ファイルと錯覚させ、無害であると思い込ませるための手法と考えられます。

また、2015年7月には「Hacking Team」から漏えいした Flash のゼロデイ脆弱性を利用した「水飲み場型攻撃」事例も発生しています。この攻撃では標的型メールにより、複数の改ざんサイトに受信者を誘導したことが確認されており、効果的な攻撃手法を迅速に利用する攻撃者の特徴が現れた事例と言えます。

この 7月以降に確認された水飲み場型攻撃キャンペーンの内部構造を詳しく解析すると、攻撃上で行われる 3つの手順が明らかになりました。

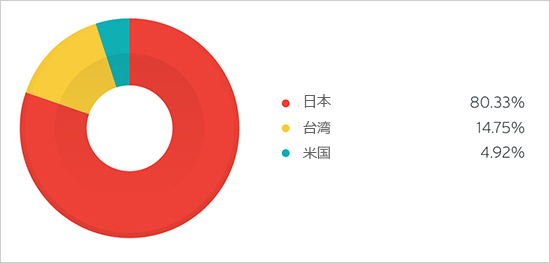

「EMDIVI」の C&Cサーバは、日本国内の改ざんサイトに設置されていることが多いことがわかっています。攻撃者は「EMDIVI」と通信するために正規Webサイトを改ざんし、PHP のコードを埋め込みます。これまでに、自動車ディーラ、小売業、住宅情報サービス、レストランなど、数多くの正規Webサイトが改ざんされ、C&Cサーバとして利用されています。7月の攻撃ではこれに加え、「EMDIVI」を PC に感染させるために、クラウド型サービスプロバイダを攻撃して正規の Webサイトを改ざんし、利用していたことも確認しています。

図2:「EMDIVI」のC&Cサーバの国別割合(2015年上半期)

攻撃者は、あらかじめ改ざん済みの Webサイトと通信する「EMDIVI」を作成しました。

攻撃者はその後、標的型メールを介して標的ユーザを改ざん済Webサイトへ誘導し、「EMDIVI」を拡散しました。この水飲み場型攻撃では、「Hacking Team」の情報漏えい事例で確認された最新の Flashゼロデイ脆弱性が利用されました。

■「EMDIVI」本体バージョンの分析

「EMDIVI」には、t17 および t20 と呼ばれる異なる 2つのバージョンが確認されています。t20 は、登場当初日本語ワープロソフト「一太郎」の脆弱性を利用した攻撃で主に使用されていました。なお、どちらの不正プログラムも弊社の製品では「BKDR_EMDIVI」として検出対応しています。

t17 と t20 の違いはコマンドにあります。t17 は、OSシェルのような基本的なコマンドの送信、またファイルのダウンロードおよびアップロードを実行します。対する t20 も統合コマンドを備えており、t17 と同様のコマンドに加え、ファイルの圧縮および解凍(ZIP)、スクリーンショットの取得などのコマンドを実行します。どちらも追加のモジュールを入手することで、上記以外のコマンドを実行することができます。

2015年9月1日時点、t17 の最新バージョンは「t17.08.34」です。t20 は、2015年に入ってからは利用されていないと考えられていましたが、5月頃から不正プログラム単独ではなく、DLLファイルを利用する手法に戦略を変えて復活しました。これは、「Remote Access Tool(RAT)」である「PlugX」が実行した DLLファイルを乗っ取る手法に類似しています。また、7月に入ると t17 の感染後に、攻撃者が t20検体に置き換えるといった、検出の回避を目的とした活動が登場し、現在まで主要な手法となっています。

弊社は t17 の最新バージョンを解析した結果、旧バージョンと同様のコマンドを備えていたことから、バックドアの機能は旧バージョンを採用したことを確認しました。以下は、その 9つのコマンドです。

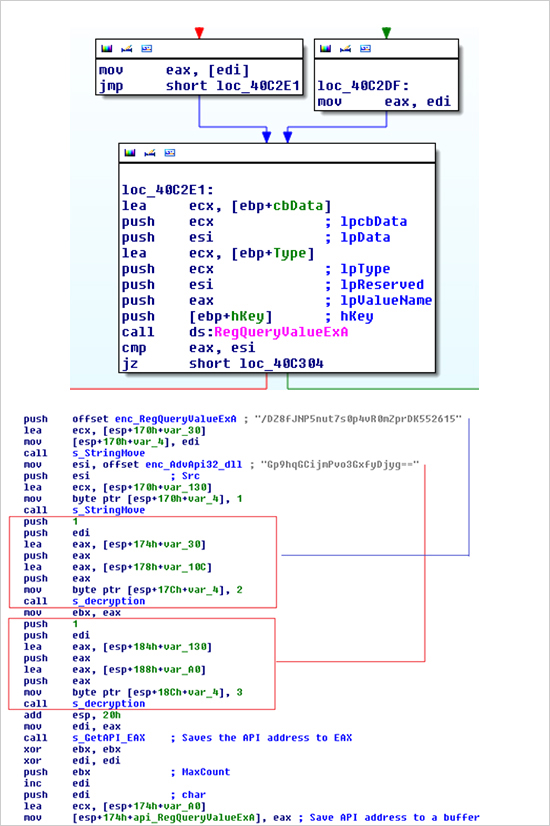

- UPLOAD、GETFILE、GOTO、DOWNBG、DOABORT、VERSION、SETCMD、SUSPEND、LOADDLL

しかし、最新バージョンの最大の変化は、API を直接呼び出さずに、文字列と API を読み込む方法にあります。この不正プログラムは、この API を実際に呼び出す前に、読み込みに必要な文字列を復号します。例えば、文字列「RegQueryValueExA」と「Advapi32.dll」を復号し、API を呼び出す前に DLLファイルを読み込みます。

図3:「EMDIVI」の t17 の最新バージョンにおける API呼び出しの例

■「EMDIVI」が使う「魔法の数字」

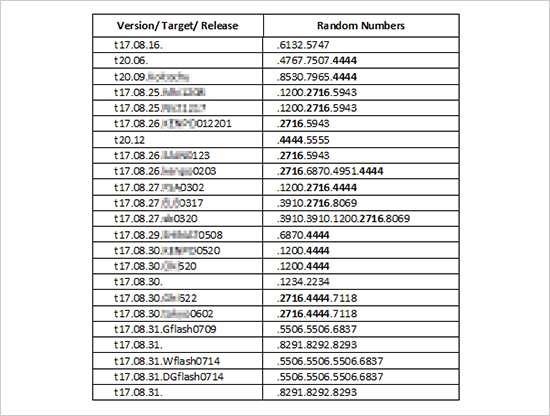

2015年5月17日に入手した最新検体の解析において、トレンドマイクロは「EMDIVI」が「魔法の数字(マジックナンバー)」を使用していることを突き止めました。この検体は、EXEファイルにコンパイルする前に暗号化されていました。これは、ヒューリスティック検索を回避するためと思われます。「EMDIVI」コードの暗号化部分は、不正コード内にハードコードされた特定の文字列を利用することにより復号可能でした。この文字列は、バージョン、攻撃対象、公開日、ランダムな番号の 4つから成り立っています。例えば、「t17.08.30.<攻撃対象の名前>0520.1200.4444」という文字列は以下のように解釈できます。

- バージョン:t17.08.30

- 攻撃対象(Target):攻撃対象の名前

- 公開日(Release):0520

- ランダムな番号:1200.4444

トレンドマイクロでは特定の攻撃で確認された「EMDIVI」のコードを大量に解析した結果、上述のランダムに見える番号が、実はランダムではないマジックナンバーを使用していることを発見しました。1つの例として、以下のように、4444 と 2716 の 2つの番号がたびたび現れることがわかります。

図4:「EMDIVI」の t17バージョン と「魔法の数字」

この 2つの番号は、この攻撃キャンペーンの攻撃者が、例えば社員番号のような標的組織内部の情報を取得し、悪用しているものと推測されます。なお、上図で「flash」という言葉が含まれている攻撃対象は Hacking Team で確認された脆弱性を利用しており、また別のマジックナンバーが使われています。

また、攻撃対象の名前を特定していないバージョンは、政府機関を狙ったものと思われます。特定の無いバージョン 6つのうち 2つが政府機関への攻撃に関連していたことを確認しています。

このように、「EMDIVI」は非常に巧妙な手法で監視や解析の目を潜り抜け、標的組織のネットワーク内に侵入、潜伏し、最終的に情報を窃取します。また、解析を困難化させるための暗号化キーとして、攻撃対象とする標的組織の情報を入れるなど、標的に特化したカスタマイズが行われていることもわかっています。変化を続けながら日本の法人組織を狙い続けており、標的型メールだけでなく改ざんサイトを利用した水飲み場型攻撃でも利用されるなど、常に最新の動向を把握した対策を取っていく必要があります。

次回は、これまでに明らかになった国内標的型サイバー攻撃の傾向からとるべき対策についてまとめます。

※調査協力:トレンドマイクロ・リージョナルトレンドラボ(RTL)、サイバーアタックレスポンスチーム(CART)、プレミアムサポートセンター

参考記事:

- 「Attackers Target Organizations in Japan; Transform Local Sites into C&C Servers for EMDIVI Backdoor」

by Benson Sy (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)

記事構成:岡本 勝之(セキュリティエバンジェリスト)