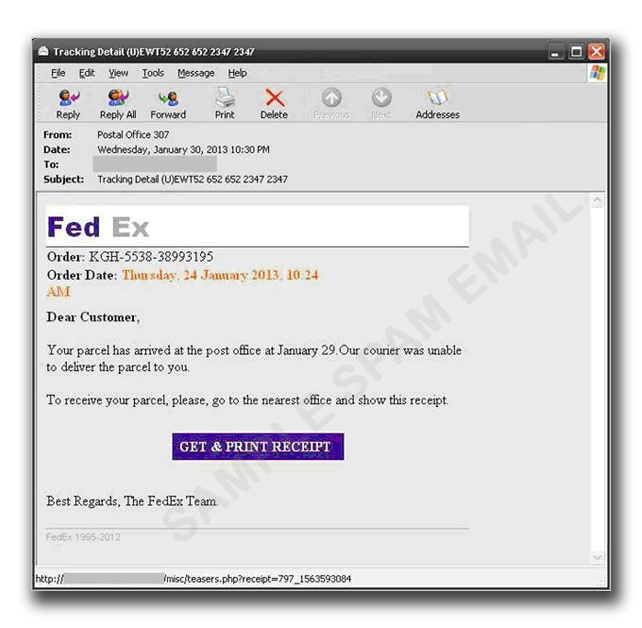

オンライン予約や宅配便の確認メールを待っている方もいるかもしれませんが、これらのメールを装い「BKDR_KULUOZ.PFG」を配布する偽の Eメールの被害に遭わないように注意してください。

このバックドア型不正プログラムは、2012年4月から6月の間、有名なボットネットの一部として初めて確認されました。しかし、「TrendLabs(トレンドラボ)」では、2013年になっても以下のような複数のスパムメールが問題の不正プログラムを配布していることを確認しています。

|

|

|

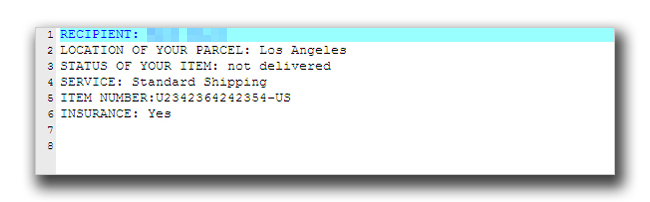

「BKDR_KULUOZ」は、スパムメール内の添付ファイル(通常はアーカイブファイル)としてコンピュータに侵入します。通常、これらの Eメールは有名な企業を装っており、トレンドラボが現在までに確認した偽の Eメールには、「FedEx」や「UPS」といった運送会社(小包が届いたことを通知する偽の Eメール)や航空会社を装ったものが含まれていました。多くの不正プログラムが Eメールを介してコンピュータに侵入するように、「BKDR_KULUOZ」も PDFファイルや Wordファイル(拡張子DOC)といったオフィスでアプリケーションのファイルを装うことで正規ファイルであるかのようにコンピュータに侵入します。

この不正プログラムは、ユーザがファイルをダウンロードし、実行すると、テキストファイルを作成します。そして作成したテキストファイルを開くことでコンピュータが被害に遭っていないかのようにユーザに装います。

|

|

|

その後、プロセス “svchost.exe” を作成し、ある実行ファイルをこのプロセスに組み込みます。この実行ファイルは、「work」という名前でエクスポートされる DLLファイルです。一般的に不正プログラムは、自身のコードを通常プロセスに組み込むことで感染コンピュータ上で終了するのを困難にします。さらに、このバックドア型不正プログラムは、以下のネイティブ API のコードを用いて自身のコードを実行することで、デバッグを減速または妨害します。

このような不正プログラム作成技術は、「DUQU」や「Andromeda」といった脅威でも確認しています。ダウンロード機能を備えるこの不正プログラムは、コマンド&コントロール(C&C)サーバに接続し、情報およびコマンドを送受信します。そして感染コンピュータは、さらなる攻撃の影響を受けやすくなり、不正リモートユーザに実質的に制御されるようになります。

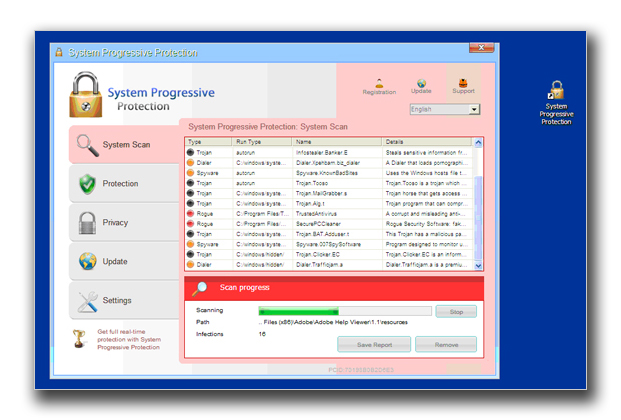

しかし、「BKDR_KULUOZ」はこれで終わりではありません。この不正プログラムは、感染コンピュータ内に他の不正プログラムをダウンロードし、実行する機能を備えています。ダウンロードされる不正プログラムの中には、ルートキット機能を備えていることで知られる「SIREFEF」の亜種や偽セキュリティソフト型不正プログラム「FAKEAV」が含まれています。トレンドラボの Rhena Inocencio は、ある事例で「FAKEAV」の亜種である「TROJ_FAKESYS.BH」をダウンロードする「BKDR_KULUOZ」の亜種を確認しています。

|

|

|

またこの不正プログラムは、自身を更新する機能も備えています。この機能は、不正プログラムがセキュリティソフトの検出を逃れるために一般的に用いられる手法です。

トレンドマイクロの「2013年におけるセキュリティ予測」では、サイバー犯罪は、新たな亜種の作成よりも、既存の攻撃ツールの改良に焦点が当てられると予測しています。2013年も進むにつれ、トレンドラボでは、すでにこの予測が顕在化している状況を確認しています。本ブログでは、2013年2月1日、金融機関の情報を狙う不正プログラム「CARBERP」に新たなプラグインを備え、改良が施された新たな亜種を確認したことを報告しています。「CARBERP」および「KULUOZ」は、サイバー犯罪の世界では変化が起きていることを現わしていますが、多くの場合よく知られている形で現れます。

トレンドラボは、ユーザがこれらの Eメールを受信した場合、削除することをお勧めします。近年の(「Blackhole Exploit Kit」のような)スパムメールは、巧妙に正規の Eメールであるかのように装っているため、ユーザが Eメールを開く際は、十分に注意するように心がけてください。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」は、「BKDR_KULUOZ.PFG」を検出および削除することによって、この脅威からユーザを保護します。また、「E-mailレピュテーション」技術により、スパムメールをブロックします。

※協力執筆者:Rhena Inocencio および Romeo Dela Cruz (Threat response engineer)

参考記事:

by Lord Remorin、Romeo Dela Cruz (Threat Response Engineer)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)