2015年4月、急増する数千ものスパムメールを駆使し、マクロを利用した不正プログラム「BARTALEX」が企業を攻撃対象にしていることが確認されました。感染活動では、Microsoft Office の Wordファイルと共に業務内容に関連するソーシャルエンジニアリングの手口を用い、企業への感染を極めて容易にしたようです。この攻撃は、Microsoft Office 関連ファイルのマクロを利用した不正プログラムを用いることで、いかに素早く企業や組織への大きな脅威になるかを浮き彫りしたと言えます。

■「BARTALEX」の感染経路

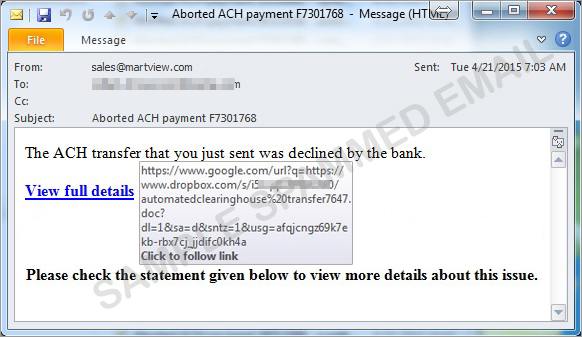

弊社では、今回の攻撃で急増したスパムメールがすべて「自動決済機関(Automated Clearing House 、ACH)」の詐欺に関連していることを確認しました。ACHは、米国内で電子資金取引に使用される電子決済システムであり、他の企業と定期的に取引を行う企業によく使用されています。

ACH を悪用した詐欺は、スパムメールでよく利用されるサイバー犯罪の常とう手段です。そして今回は、添付ファイルではなく、メールの本文に「View full details」というリンクが記載されていました。それ以外にも、FAX の受信メッセージ、宅配、請求書や明細、電信送金なども、スパムメールのひな形として利用されていました。

図1:「W2KM_BARTALEX.SMA」へ誘導するスパムメール

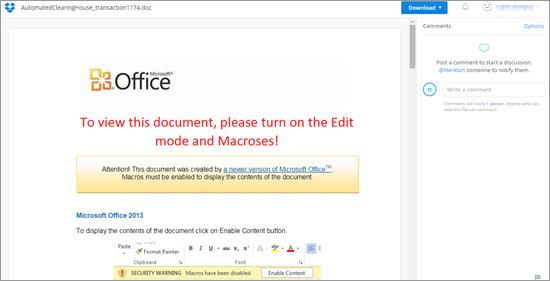

カーソルをリンク部分にかざすと、オンラインストレージサービス「Dropbox」へ誘導されることや、さらに URL からは、ACH の決済関連と思われる Wordファイルが保存されていることが分かります。そして Dropbox上のページでは(ユーザを説得するような調子で)Microsoft Office の警告文が表示され、マクロ機能を有効にするよう促しています。

この不正なWordファイルは、「W2KM_BARTALEX.SMA」として検出されます。弊社では、2015年4月29日時点で同様の細工が施された Dropboxのリンクを 1千以上確認しています。

図2:不正マクロを含む Dropbox のページ

マクロを有効にすると、この不正なWordファイルは、オンライン銀行詐欺ツール「TSPY_DYRE.YUYCC」をダウンロードします。この「DYRE」の亜種は、「J.P. Morgan」、「U.S. Bank」、「California Bank & Trust」、「Texas Capital Bank」といった米国内の銀行や金融機関を攻撃対象にすることで知られています。

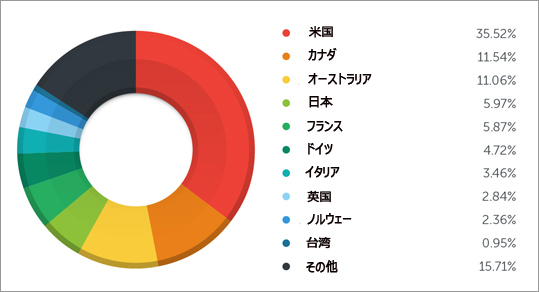

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、米国が「BARTALEX」の最も大きな影響を受けた国で、次いでカナダ、オーストラリアが続いています。また、古いバージョンである「Microsoft Office 2010」のロゴが利用されていたことも、弊社では確認しています。多くの企業が Microsoft Office の最新バージョンに速やかに更新していない中、こうした企業の社員が、この手法による被害に見舞われる可能性は高いと言えます。

図3:過去3カ月の「W2KM_BARTALEX」の感染の国別割合

■「DYRE」および「BARTALEX」の改良

最新の調査では、「BARTALEX」および「DYRE」に関するさらなる改良点も確認しています。以前、スパムメールに添付された「BARTALEX」のことを本ブログでも報告していました。

2015年1月には、「DYRE」の感染手法が改良されたことも報告(英語情報)していました。いずれの場合も、さらなる改良点として Microsoft Outlook を乗っ取り、「UPATRE」を拡散するという手法が含まれていました。そしてこの「UPATRE」により、情報窃取型不正プログラム「ZBOT」や「身代金要求型不正プログラム(ランサムウェア)」がダウンロードされることになります。

■初めてではない Dropbox の悪用

Dropbox の悪用が確認されたのは、今回が初めてではありません。Dropbox やその他のクラウドベースのサービスは、不正プログラムやサイバー犯罪者のコマンド&コントロール(C&C)サーバのホストに利用されることでも知られています。しかし、マクロを利用した不正プログラムをホストする目的の悪用が確認されたのは今回が初めてであり、マクロの利用は古い手口であるにも関わらず、この不正プログラムは、現在も急激に増え続けています。

なお、同種のリンクが 1千以上もホストされていることは、すでに弊社から Dropbox に報告しています。

■いまだ注目を集めるマクロを利用する不正プログラム

「BARTALEX」ようなマクロを利用する不正プログラムは、これまでになく大きな注目を集め、古い手口の脅威が現在も効果的な感染経路であることを印象付けたと言えます。また、Dropbox といった正規サービスにホストされ、急増したスパムメールに利用されるなど、さらなる適応も見られ、マクロを利用する不正プログラムは、今後さらに多くの企業を脅かす可能性があります。

企業(中小や中堅企業も含む)環境において、マクロを利用する不正プログラムへの対策を実施する場合、既存のセキュリティポリシーの再評価や見直しも必要となります。企業内のシステムへ適切なセキュリティ対策を講じることで、攻撃される範囲を最小化することが可能です。例えば、スクリプト実行環境の「Windows Scripting Host(WSH)」も、必要がない限り、無効化しておくのが賢明な選択といえます。そして今回のような脅威は、事情を知らないユーザに対して Wordファイルのマクロ機能を有効化させるという手口を利用している点からも、社員教育が不可欠となります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

以下は、「W2KM_BARTALEX.SMA」として検出されるファイルのハッシュ値です。

- 61a7cc6ed45657fa1330e922aea33254b189ef61

- 6f252485dee0b854f72cc8b64601f6f19d01c02c

- 85e10382b06801770a4477505ed5d8c75fb37135

以下は、「TSPY_DYRE.YUYCC」として検出されるファイルのハッシュ値です。

- 5e392950fa295a98219e1fc9cce7a7048792845e

以下は、不正な Microsoft Office の Wordファイルのハッシュ値です。

- 0163fbb29c18e3d358ec5d5a5e4eb3c93f19a961

- 02358bcc501793454a6613f96e8f8210b2a27b88

- 05fe7c71ae5d902bb9ef4d4e43e3ddd1e45f6d0c

- 11d6e9bf38553900939ea100be70be95d094248b

- 19aed57e1d211764618adc2399296d8b01d04d19

- 559a03a549acc497b8ec57790969bd980d7190f4

- c0ca5686219e336171016a8c73b81be856e47bbc

- d047decf0179a79fd4de03f0d154f4a2f9d18da4

- d3bf440f3c4e63b9c7165c1295c11f71f60b5f8c

- ec7a2e7c1dce4a37da99a8f20a5d4674f5c80a1f

※協力執筆者:Cris Pantanilla、Francis Antazo、Jay Yaneza および Maydalene Salvador

参考記事:

- 「Enterprises Hit by BARTALEX Macro Malware in Recent Spam Outbreak」

by Christopher Talampas(Fraud Analyst)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)