これまで、日本を標的とするオンライン銀行詐欺ツールとしては、「ZBOT」、「AIBATOOK」、「VAWTRAK」が確認されていました。これらに加えネットバンキングを狙う新たな脅威として、2014年12月に「WERDLOD」が登場しています。この新たな脅威について、本ブログでは既に 2014年12月10日の記事で報じていましたが、今回の記事ではネットバンキングを狙うその巧妙な攻撃手口について解説します。この不正プログラムは、発見当時「TROJ_ARTIEF」、「TROJ_VB」として検出対応されていましたが、その後すぐに検出名を「TROJ_WERDLOD」と改称されました。

「WERDLOD」は 2015年に入ってからも継続して検出されており、一過性の存在ではないことを証明しています。トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」の統計によると、2015年1月~3月の間で約400件の検出が日本国内から確認されています。

「WERDLOD」は、感染時に 2つの設定変更を行うことによってネットバンキングで使用する認証情報の窃取を実現するものであり、感染した後は不正プログラムの起動や常駐を必要としません。1つ目の設定変更は攻撃者が用意した不正なプロキシサーバを経由させること、2つ目は不正なルート証明書をインストールして「Man-In-The-Middle(MitM、中間者)攻撃」を行う際に SSLサーバ証明書の検証エラーを出させないことです。この手口は弊社が 2014年7月以降にエメンタル作戦として発表した内容の一部と類似しており、海外で確認された手口が日本に上陸した形であるともみられます。また、IBM も 2015年3月に「Tsukuba」という名称でこの日本を標的としたオンライン銀行詐欺ツールの攻撃をレポートしています。

■感染経路

ユーザは、大手通販サービスの請求書(invoice と表記されるケースも確認)を偽装した RTF形式のファイルが添付されたスパムメールを受け取ります。その RTFファイルには画像のアイコンをダブルクリックするよう書かれており、これをダブルクリックしたユーザは「WERDLOD」に感染します。

図1:スパムメールを起点とする「WERDLOD」の感染経路

このメールでは受信者を騙すための巧妙な手口が複数施されています。まず、メールの送信アドレスは大手通販サービスのメールアドレスが偽装されており、受信者に本物のメールと誤解させます。メールの件名「2015/02/10日付ご注文№95183244」や RTFファイルの文言「画像をダブルクリックして領収証をお受け取りください。」は、日本語で記載されており、明確に日本のユーザを狙ったものと言えます。

■設定変更1:不正なproxy.pacファイルを設定する

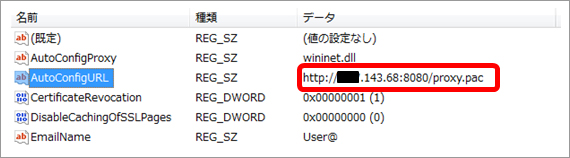

感染すると、攻撃者が用意した不正な「proxy.pac」ファイルを参照するよう、レジストリ(AutoConfigURL値)が変更されます。これにより、インターネット接続を行う際にこのファイルに記載されている設定が適用されるようになります。「proxy.pac」ファイルとは、プロキシの自動構成に使用するファイルであり、ドメインごとにどのプロキシを経由するべきかといった細やかな制御を JavaScript で行うことができるものです。

図2のレジストリ設定は Internet Explorer に使用される他、Chrome でも使用されます。Firefox はこのレジストリ設定を使用しませんが、別途同等の設定項目である Firefox の設定ファイル(pref.js)に対して同様の設定変更が行われることを確認しています。

図2:不正な「proxy.pac」を参照するよう変更されたWindowsのレジストリ項目

「HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\AutoConfigURL」

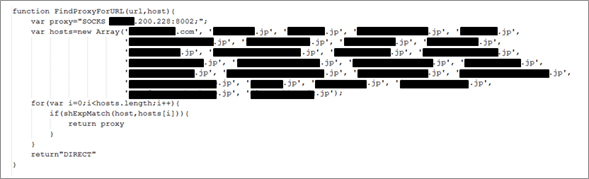

ここで読み込まれる不正な「proxy.pac」ファイルは難読化されており、難読化を解除すると図3 のようになります。これは列挙されているドメイン名へのアクセスが不正なプロキシサーバへ転送されることを示しています。転送対象としては 26 の JPドメイン名が列挙されており、国内の大手金融機関 4行、地銀 10行など複数のネットバンキング関連ドメインが含まれています。このことからも、明確に日本を標的としていることが見て取れます。

図3:難読化を解除した「proxy.pac」

■設定変更2:不正なルート証明書をサイレントインストールする

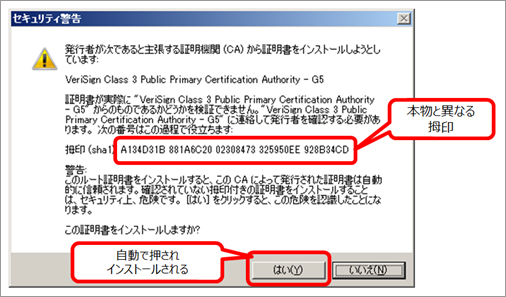

攻撃者は、不正なプロキシサーバを経由させることで、ユーザがネットバンキングの URL へアクセスした際の入力情報を自在に読み取れるようになりました。しかしネットバンキングサイトでは通常 HTTPS(HTTP over SSL/TLS)でアクセスするため、単に不正なプロキシサーバを経由させるだけではブラウザで「SSLサーバ証明書の検証エラー」が発生し、ユーザは異常に気付くことができます。「WERDLOD」は、この「SSLサーバ証明書の検証エラー」を発生させないようにするため、自前の自己署名証明書をユーザのパソコンやブラウザの「信頼するルート証明書リスト」へ追加する機能を持っていました。この不正な自己署名証明書は著名なルートCA の名称を偽装していますが、当然ながら本物と異なる拇印を持っています。

また、通常の環境では「信頼するルートCA証明書リスト」へ証明書を追加する際は図4 のような警告ダイアログが表示されますが、「WERDLOD」はこの警告ダイアログが描画された瞬間に「はい」ボタンを自動的に押下し、ユーザに気付かれないようサイレントでインストールを完了させる機能を持っていました。

図4:通常であれば警告画面が表示されるはずだが、ユーザが目にする前に「WERDLOD」によって自動で「はい」ボタンが押される

■2つの設定変更で、SSL/TLS での MitM攻撃を可能にする

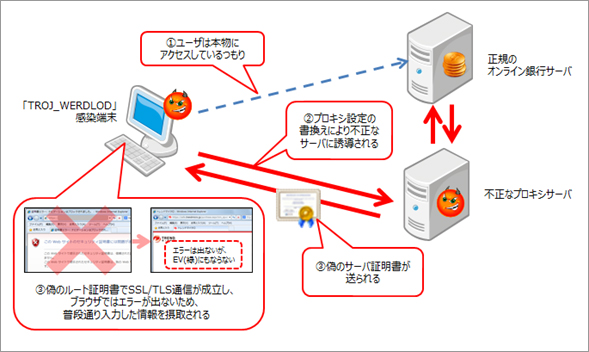

「WERDLOD」に感染している端末で正規のネットバンキングサイトへ HTTPS でアクセスしたとき、設定変更1 によって不正な「proxy.pac」に基づいて不正なプロキシサーバへ誘導され、ユーザは MitM攻撃を受けます。そして、設定変更2 でインストールされた不正なルート証明書によって偽の SSLサーバ証明書の検証に成功してしまい、正常なHTTPS通信が確立されます。この時、当然ながらブラウザの「SSLサーバ証明書エラー」は表示されません。このため、異常に気付くことができなかったユーザは普段通り ID・パスワードなどの認証情報を入力してしまい、それらを攻撃者に窃取されるというシナリオが成り立ちます。また、他のオンライン銀行詐欺ツールの振る舞いでよく見られる偽の入力画面を表示させ、攻撃者が欲する任意の認証情報を入力させるシナリオも考えられます。

SSL/TLS は MitM攻撃の回避策となるはずですが、不正なルート証明書を信頼してしまうことにより、それがかなわなくなるのです。しかしながらこのとき救われる点として、EV証明書を利用しているときのようにブラウザのアドレスバーは緑色にならないことが挙げられます。この点は、ユーザが異常に気付くきっかけにはなり得るでしょう。

図5:「WERDLOD」の攻撃シナリオ

■「WERDLOD」に対する防御策

ユーザ側の防御策としては、メールの添付ファイルを安易に実行しないことや、普段からアドレスバーが緑になるかどうかに気を配っておき、普段は緑色のサイトがそうなっていない時は異常を疑うといったことが挙げられます。

多くの金融機関は、通常の SSLサーバ証明書よりも厳格な審査を経て発行される EV(Extended Validation)証明書を導入しています。厳格な審査とは、発行先の組織が登記されているか、実際に存在しており連絡が取れるか、などの確認が挙げられます。このため、EV証明書は、ドメインの所有権だけを所持していれば発行されるドメインバリデーション証明書よりも信頼性が高いものになります。サーバがEV証明書を使用しており、正常な状態であれば、ブラウザのアドレスバーは緑色に表示されます。これらは、「CA/Browser Forum」という認証局とブラウザベンダなどで構成される業界団体によって取り決められ、運用されています。

サービス事業者側の防御策としては、攻撃者は盗んだ認証情報でログインし直すことになるため、ワンタイムパスワードなどの 2要素認証や、クライアント証明書を使用した SSLクライアント認証が有効です。また、ユーザに MitM攻撃の可能性について気付きを与えることができるため、重要なWebサーバを運営する際は EV証明書を使用することが望ましいです。

■感染後の駆除について

「WERDLOD」が他のオンライン銀行詐欺ツールと異なる最大の特徴は、「WERDLOD」自体は情報窃取の活動は行わないことです。あくまでもMitM攻撃を可能にするための設定変更を行うだけです。つまり「WERDLOD」の本体ファイルが検出され削除されたとしても「WERDLOD」が行った設定変更が残っていればネットバンキング利用者は被害を受け続けます。

感染した場合は、感染状態から回復するために、不正プログラム本体を削除するだけでなく 2つの設定変更を元に戻す必要があります。

- Windows と Firefox のプロキシ自動構成(proxy.pac)の設定を削除するか、感染前の状態に戻す

- 「WERDLOD」によってインストールされることが解っている、以下の拇印を持つ不正なルート証明書を Windows と Firefox の「信頼済みルート証明書ストア」から削除する

- A134D31B 881A6C20 02308473 325950EE 928B34CD

■「WERDLOD」の今後の展開

感染経路や SSL/TLS を使用した MitM攻撃を行う手口において、弊社がエメンタル作戦として発表した作戦行動との類似が見られます。エメンタル作戦では、海外のネットバンキングにおいて SMSメッセージを窃取する偽モバイルアプリの存在が確認されています。日本のネットバンキングではあまり SMSメッセージによる認証は使用されていませんが、今後なんらかの偽モバイルアプリが確認されても不思議ではありません。

■トレンドマイクロの対策

トレンドマイクロ製品ではクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により様々な脅威から利用者を保護します。

今回の攻撃に関連する不正プログラムについて、「ファイルレピュテーション」技術により「TROJ_WERDLOD」などの検出名で順次検出対応を行っています。

今回の攻撃に関連する不審な送信者からのメールや危険性の高いメールは、「E-mailレピュテーション」技術で受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルに実行可能形式ファイルが含まれるなどの条件で危険性の高いメールをフィルタリングすることが可能です。

今回の攻撃に関連する不正プログラムが通信、接続を行う不正サイトについては、「Webレピュテーション」技術により、Web サイトへのアクセスをブロックします。

※執筆協力:川畑 公平(Regional TrendLabs)