現在、日本トレンドマイクロのサポートセンターでは、「VAWTRAKファミリー」(BKDR_VAWTRAKなど)関連の検出報告増加を確認しています。サポートセンターへの検出報告数は 2014年5月20日に 25件を越え、週末を挟んで 5月26日には 45件とこれまでの最高値を記録しました。この検出数増加はサポートセンターが規定する特別対応体制発動の基準を大きく越えるものです。

|

「VAWTRAK」自体は以前から存在するバックドア型、情報窃取型の不正プログラムです。しかし、現在検出報告が増加している「VAWTRAK」の主な活動は、ネットバンキングの認証情報を詐取するものであり、新型の「オンライン銀行詐欺ツール」と言えます。つまり、窃取する情報を金融機関関連に特化させたことになります。

オンライン銀行詐欺ツールでは、認証情報詐取のための設定情報を、攻撃者が指令を送るためのコマンド&コントロール(C&C)サーバから取得します。設定情報には攻撃対象となる銀行や Webインジェクション(正規画面上への偽画面の表示による情報詐取)で使用するための偽画面データなどが含まれます。「VAWTRAK」ではこれらの設定情報を C&Cサーバから取得すると、レジストリ内にその設定情報を保持します。現在確認されている「VAWTRAK」の設定情報からは、日本の大手銀行 4行を標的とする Webインジェクションのソースコードが確認されています。また情報詐取の対象は銀行だけでなく、信販会社 5社のクレジットカードにも及んでいます。クレジットカードの認証情報を詐取対象にすること自体は日本国内でもこれが初めてではありませんが、攻撃者の標的がネットバンキングから金融機関全般へと拡大されている傾向を示しているものと言えます。

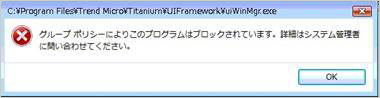

また、「VAWTRAK」は、感染端末内にインストールされているセキュリティ対策製品を起動不能にする「アンチ・ウイルス対策製品(Anti-AV)」活動を行います。この活動は Windowsのポリシー機能を悪用しており、「VAWTRAK」自体の駆除後もセキュリティ対策製品の全部、または一部の機能が起動不能のままになってしまう事例が確認されています。

|

「VAWTRAK」の感染経路について、まだ詳細は確認できていません。しかし、トレンドマイクロのクラウド型セキュリティ基盤である「Trend Micro Smart Protection Network」(SPN)の相関分析によれば、「.fr」ドメイン(フランスを表す国別TLD)の脆弱性攻撃サイトとの強い関連が確認されており、主な感染経路の 1つと考えられます。また、この脆弱性攻撃サイトは、以前にも脆弱性攻撃ツールの攻撃に使用されていたことが確認されています。

トレンドマイクロでは、この「VAWTRAK」を使用した攻撃についてより深い調査を行っており、必要に応じてさらなる情報を提供致します。

■トレンドマイクロの提供する対策

今回確認された「VAWTRAK」ファミリーの不正プログラムは、SPNの機能である「ファイルレピュテーション(FRS)」技術により、「BKDR_VAWTRAK.SMN」などの検出名で検出対応しています。「VAWTRAK」ファミリーと関連する C&Cサーバや脆弱性攻撃サイトについては、「Webレピュテーション(WRS)」技術により、Webサイトへのアクセスをブロックします。

また、ネットワーク監視ソリューション製品「Trend Micro Deep Discovery」では、組織ネットワーク内に感染した「VAWTRAK」ファミリーの不正プログラムが行う不審な通信を可視化可能です。