2014年12月中旬以降、韓国において原子力発電関連の情報漏えいが発生し、大きく報道されています。 これに伴い、この情報漏えいを行った攻撃者と見られるグループからは、韓国電力公社配下の韓国水力原子力発電(Korea Hydro & Nuclear Power、KHNP)に対し破壊的な不正プログラムによる攻撃を行ったとの声明も報じられています。この問題になっている「破壊的な不正プログラム」は、感染PC のハードディスクを破壊するため、「マスター・ブート・レコード(MBR)」を「一掃」するように設計されています。また、標的システムへの侵入には、韓国で広く使用されている文書ソフトウェア「アレアハングル」で作成された文書ファイル(拡張子HWP)の脆弱性を利用したと考えられています。また、問題の HWP の文書ファイルを開封させるために様々なソーシャルエンジニアリングの手法が利用されていました。

今回の攻撃において、標的型メールが発端となる感染フロー(下図)ご参照ください。

今回の攻撃の感染フロー

■MBR を“破壊”する「TROJ_WHAIM.A」の不正活動

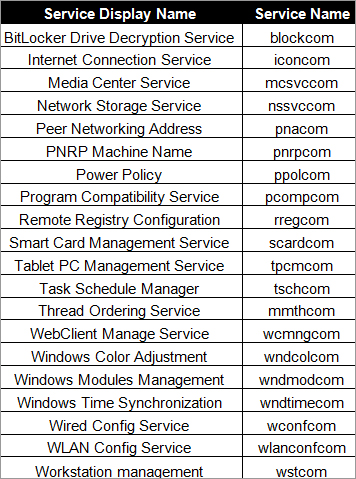

トレンドマイクロでは、今回の攻撃に利用された不正プログラムを「TROJ_WHAIM.A」として検出します。この不正プログラムは、紛れもなく MBR を破壊し感染PC を起動不可能にします。また、特定のファイルを上書きし、感染PC の再起動時に自身が実行されるように特定のサービスに自身をインストールします。その際、この不正プログラムは、正規の Windows のサービスのファイル名、サービス名、そして各説明までも利用します。これにより、慎重なシステムのサービス確認をしない限りこの不正活動を確認することは難しく、検出回避が可能となります。

図1:「TROJ_WHAIM.A」が利用する正規サービスの一覧

■前回の韓国への大規模攻撃との類似性は?

今回の「TROJ_WHAIM.A」の不正プログラム活動は、特徴的な活動がある一方、これまでにも利用された機能を備えています。2013年3月、韓国の政府関連施設等が攻撃される事態が発生しましたが、当時の攻撃に利用された不正プログラムもまた、MBR を「HASTATI」、「PRINCPES」および「PR!NCPES」という文字列(それぞれ古代ローマ軍制の「ハスタティ」、「プリンキペス」という第一軍隊、第二軍隊を意味)で上書きしました。また、直近の事例では、Sony Pictures へのサイバー攻撃にも MBR を破壊する機能を備えた不正プログラムが利用されました。

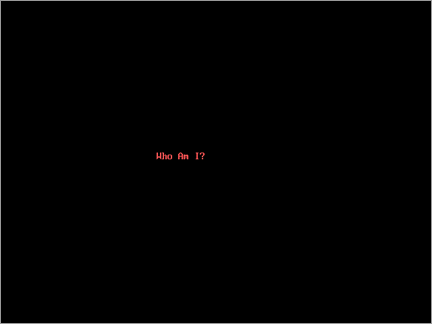

今回の攻撃を含む 3事例では、MBR に特定の文字列を上書きする機能を備えているという類似性がみられます。今回は、「Who Am I?(日本語訳:私は誰でしょう?)」という文字列が利用されており、Sony Pictures へのサイバー攻撃においては、「0xAAAAAAAA」が繰り返し利用されていました。

図2:感染PC が起動すると、「Who Am I?(日本語訳:私は誰でしょう?)」のメッセージが表示される

また、「TROJ_WHAIM.A」は、感染PC の日時が「2014年12月10日 午前11時またはそれ以降」かを確認する機能を備えていることを確認しました。この日時の条件に合うと、この不正プログラムは、レジストリ「HKEY_LOCAL_MACHINE\SOFTWARE\PcaSvcc\finish」の値として「1」に設定します。これにより、MBR を破壊する一連の不正活動が始動することになります。一方、条件の日時ではなかった場合、「TROJ_WHAIM.A」は、1分間のスリープ状態となり、その後、再び、感染PC の日時を確認します。

上述したハードディスクを破壊する活動および特定の文字列で MBR を上書きする以外にも、2013年3月に発生した韓国への攻撃時に利用された不正プログラムと同様、時限爆弾のような機能を備えており、仕掛けられた日時になると、攻撃者により攻撃が仕掛ける仕組みとなっています。

■破壊的な不正プログラムと攻撃者による要求

Sony Pictures へのサイバー攻撃では、同社公開予定映画「The interview」に起因すると言われています。弊社がこの信ぴょう性を独自に確認する方法は難しいと言わざるを得ませんが、今回の攻撃においても同様の傾向が見られます。というのも、特定の Twitterユーザが標的となった組織に対して、自身の要求をツィートしているのが確認されています。そして、要求が認められなかった場合、複数の KHNP に関連する文書が外部に公開されています。こうした一連の要求は、原子力発電所の停止であり、なお、韓国では、同国の 29%の電力が原子力発電に支えられています。

■この攻撃に関連する攻撃者は?

今回の攻撃は、上述のとおり、2013年3月の韓国へのサイバー攻撃、直近の Sony Pictures へのサイバー攻撃との類似性が確認されているものの、今回の攻撃の背後にいる組織が関連しているかどうか結論を下すのは時期尚早と考えます。というのも、これらの攻撃については、既に十分に解説されており、こうした解説情報を参考にした可能性は否めません。

今回、MBR を破壊し感染PC を起動不可能にする不正プログラムについて焦点をあてて解説しましたが、今後、こうした不正プログラムが複数の攻撃者によって利用される恐れがあります。こうした状況は、企業や組織のシステム管理者にとって慎重に取り扱うべき重要事項となり、この種の不正プログラムがこれまでの標的型攻撃対策とこれまで実施してきた防衛対策が有効ではありません。こうした脅威による被害を軽減するためにも、ネットワークにおける多層防御を考慮する必要があるでしょう。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」によって守られています。特に「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Abraham Camba、MingYen Hsieh および Rika Gregorio

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)