米国では感謝祭(11月第4木曜)の翌日から Black Friday、Cyber Monday とクリスマスに向けたセールが始まります。そしてこの時期を見計らったかのように、トレンドマイクロでは、新しい POSマルウェア「TSPY_POSLOGR.K」を確認し、解析しました。

昨年11月末、米国大手小売業「Target」で、当時史上最大規模の情報漏えい事例が発生しました。この攻撃には、POSマルウェアの 1つ「BlackPOS」が利用されました。サイバー犯罪者はおよそ 4千万件のクレジットカードおよびデビットカードの番号と、7千万件の顧客の個人情報を窃取しました。また、米国大手ホームセンター「Home Depot」も、今年 9月に情報漏えいの被害を報告しており、その調査としてこれまでに4,300万米ドル(2014年11月28日時点、50億8千万円)以上を費やしています。

■「TSPY_POSLOGR.K」はまだテスト段階か

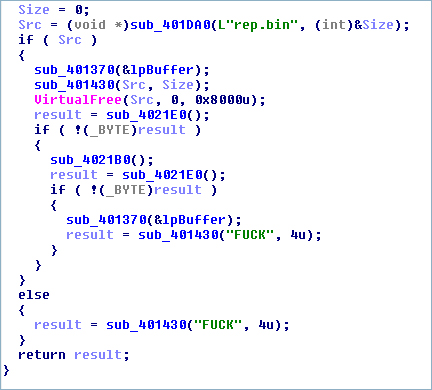

弊社の初期の分析によると、この新しい POSマルウェアは、収集した情報を送出するためのサーバに接続していないことが確認されています。「TSPY_POSLOGR.K」は、テキストファイル(INI)に書かれた特定のプロセスからメモリを読み込み、収集した情報をファイル「rep.bin」および「rep.temp」に保存します。

図1:「TSPY_POSLOGR.K」は収集した情報を「rep.bin」および「rep.temp」に保存

弊社が確認した他の POSマルウェアの挙動に基づくと、この POSマルウェアは、「BlackPOS」の亜種「TSPY_MEMLOG.A」と同様に、複数のコンポーネントからなる不正プログラムとして設計されているように見えます。つまり、収集した情報を読み出すためには別のコンポーネントが必要であり、パッケージとしてインストールされる可能性が非常に高いです。

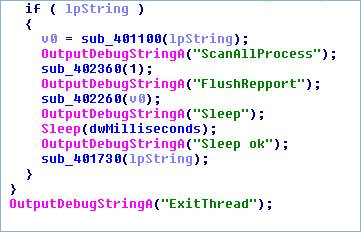

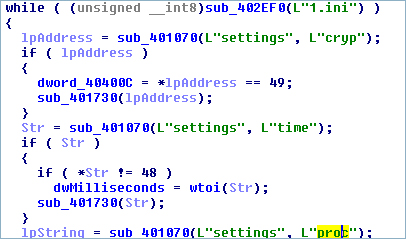

また、この POSマルウェアは、環境設定ファイルに依存します。つまり柔軟な組み立てが可能です。初期設定では「1.ini」と名付けられた環境設定ファイルがシステム内に存在しないため、どの初期設定のプロセスがスキャンされているか、もしくは読み込まれているかはわかりません。この POSマルウェアはコマンド&コントロール(C&C)サーバとの通信を表示せず、コード内にデバッグの文字列がまだあります。そのため、弊社では、この POSマルウェアはテスト段階か、開発中であると考えています。

図2:使用されたデバッグ用文字列の例

図3:INIファイルに含まれる情報(cryp、time、proc)

弊社では引き続きこの脅威を監視していきます。弊社のリサーチペーパー「POSシステムへの攻撃 小売り・サービス業界への脅威」では、小売業やサービス業の POSシステムを狙う脅威について取り上げています。また「PoS RAM scraper malware: Past, Present, and Future(英語情報)」もあわせてご参照下さい。

協力執筆者:Rhena Inocencio

Hat tip goes out to Nick Hoffman of http://securitykitten.github.io/

参考記事:

- 「New PoS Malware Kicks off Holiday Shopping Weekend」

by Anthony Joe Melgarejo(Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)