健康保険組合などからの医療費通知メールを偽装し、利用者に不正プログラムを感染させようとする攻撃について、複数の組織から注意喚起が行われています。トレンドマイクロの解析によれば、この偽装メールは最終的に遠隔操作を行うためのバックドア型不正プログラムを感染させようとするものとわかりました。

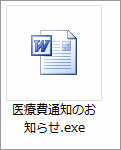

図1:医療費通知偽装メールの例

これらの攻撃メールはいずれも健康保険組合を名乗り、医療費のお知らせと称して圧縮ファイルが添付されているものです。圧縮ファイル内には Word ファイルのアイコンに偽装した不正プログラムが含まれています。

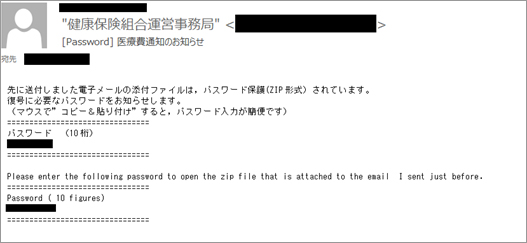

図2:Word アイコンに偽装された不正プログラムファイル例

受信者がアイコン偽装に騙され不正プログラムを開くと、無害な Word 文書を画面上に表示して受信者の注意をそらすその裏で、遠隔操作ツール(バックドア型不正プログラム)が実行され活動を開始します。

図3:不正プログラム実行時に表示される Word 文書例

攻撃メールの内容は複数あり、標的の PC で不正プログラムが確実に実行されるために、添付ファイルを Windows OS 上で開くことを明示的に指示しているものや、最初にパスワード付圧縮ファイルをまず送付し後から別途パスワードを通知するものなど、より巧妙な手口も確認されています。

図4:先に送付した圧縮ファイルのパスワードを知らせる偽装メールの例

トレンドマイクロで確認された複数の検体では、すべてに共通して最終的に侵入するバックドア型不正プログラムはトレンドマイクロでは「BKDR_EMDIVI」として検出する不正プログラムファミリの亜種であること、また、受信者を欺くために画面に表示される Word 文書ファイルもすべて同一の内容であることが確認できました。同様の検体については、トレンドマイクロに着信した過去の問い合わせから 9月中旬から既に存在しているものと判明しています。このことから、年末調整などが始まり、保険費や医療費などの清算に関心が高まる時期をターゲットに、1ヶ月半以上にわたって攻撃対象の拡大と手口の巧妙化を継続している攻撃と推測されます。特に、この攻撃で確認されている「BKDR_EMDIVI」では、遠隔操作を行うための C&Cサーバが日本国内の改ざんサイト上に設置されていたりするなど、通信の発覚や追跡を妨げる手法が使われてる巧妙なものです。同様の攻撃がより対象を拡大する可能性もありますので、メール内の添付ファイルに関してはアイコンの表示だけにとらわれず、拡張子の確認も合わせて実行可能ファイルが偽装されていないか注意してください。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについて、トレンドマイクロ製品ではクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の機能である「ファイルレピュテーション」技術により、以下のような検出名で順次検出対応を行っています:「BKDR_EMDIVI」、「TROJ_EMDIVI」、「TROJ_DROPPER」、「TROJ_AGENT」

今回の攻撃に関連し不正プログラムを拡散する不正メールについては、「E-mailレピュテーション」技術により、受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルに実行可能形式ファイルが含まれるなどの条件で危険性の高いメールをフィルタリングすることが可能です。

また、次世代メール攻撃対策製品である「Deep Discovery Email Inspector(DDEI)」では、電子メールに添付されたパスワード付圧縮ファイルの解析が可能です。特に今回の事例のようにパスワードが別送される場合についても解析可能です。

今回の攻撃に関連するバックドア型不正プログラムが通信、接続を行うC&Cサーバについては、「Webレピュテーション」技術により、Web サイトへのアクセスをブロックします。

法人向けネットワークソリューション「Deep Discovery Inspector」では、組織内のネットワークを監視し、不正なプログラムの侵入をいち早く可視化することができます。

【更新情報】

| 2014/11/11 | 11:30 | トレンドマイクロのソリューションに「Deep Discovery Email Inspector」の記述を追加しました。 |