西暦931年の辞書『和名抄』には、「狐」は変化の術を使い人を騙す獣であると記されています。それは「狐妖」(こよう、huyao フーヤオ)と呼ばれ恐れられてきました。現代のサイバー空間においてフーヤオのように、変化の術を使い1つのサイトで多数の ECサイトに変幻可能なフィッシングサイトが確認されています。

我々はこれを「Operation Huyao(フーヤオ作戦)」と呼びます。

サイバー犯罪者は日本国内のオンラインショッピングモールに出店している店舗になりすますことで、オンライン決済に関わる機微な情報を詐取しようと企てています。

■オンラインショッピングモールの構造

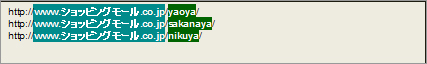

オンラインショッピングモールは各店舗にあたる ECサイトの集合体です。あるオンラインショッピングモールでは、次のようにドメインの配下に各店舗のパス(Path)を用意することで統一性のある仮想の商店街を形成しています。

|

Operation Huyaoではこの URL の規則性を利用し、[yaoya]/[sakanaya]/[nikuya]に当たるオンラインショッピングモール内の全店舗になりすますことを可能にしています。

■従来型のフィッシングサイト構築手口

ここで、Operation Huyao の特異性を理解いただくために、一般的なフィッシングサイトの構築手口について説明します。

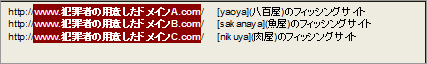

従来型のフィッシングサイトではオリジナルサイトから HTML や画像といったコンテンツをコピーし、あたかも本物のような偽物サイトを作り出します。犯罪者は自ら登録したドメインや、無実のサイトを改ざんし、そのサブドメインやサブディレクトリに用意したコンテンツを設置してフィッシングサイトを構築します。この従来型の手法では、それぞれの店舗毎にコンテンツをコピーし、別々のフィッシングサイトを立ち上げることが一般的です。

|

※犯罪者は [yaoya]/[sakanaya]/[nikuya]の店舗毎にコンテンツをコピーし、URLを用意しています。 |

■Operation Huyao の新たなフィッシングサイト構築手口

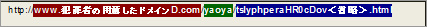

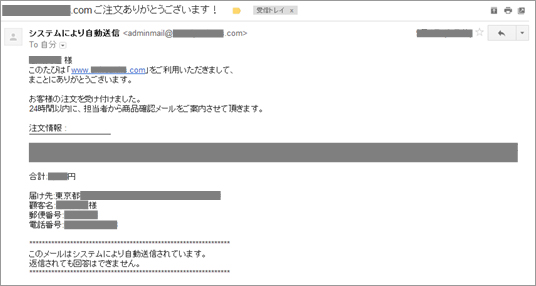

従来型のフィッシングサイトとは異なり、Operation Huyao では犯罪者の用意したサイトには「中継プログラム」が設置されます。設置された中継プログラムはアクセスのたびに、正規のオンラインショッピングモールの店舗からコンテンツの取得を行います。このため、犯罪者は店舗毎にフィッシングサイトのコンテンツを用意する必要がありません。つまり、Operation Huyao では 1つの中継プログラムでオンラインショッピングモールに参加している全ての店舗になりすますことが可能です。これが Operation Huyao を変幻自在なフィッシングサイトと呼ぶ所以です。

|

※上記URLにおける[yaoya]文字列を[sakanaya]または[nikuya]に変更するだけで、それぞれの店舗になりすますことが可能です。犯罪者は店舗毎にコンテンツをコピーする必要はありません。犯罪者が用意すべき URL は1つだけです |

犯罪者の用意した中継プログラムは URL の末尾に特徴的な文字列がパターンとして現れています。それが「tslyphper」です。この中継プログラムはパラメータとして、なりすまし対象の URL を含んでいます。パラメータ部を切り出し、BASE64デコードすることによりなりすまし対象のオンラインショッピングモールを確認することが可能です。

|

| 従来型フィッシング詐欺 | Operation Huyao | |

| 標的とするサービスの数だけ URL を用意する | 犯罪者が用意する URL の数 | |

| 各店舗からコピーしたコンテンツ | なりすましサイトに設置されているファイル | 中継プログラム |

| 犯罪者がオリジナルサイトからコピーした時点の状態 ※なりすましサイトの状態がオリジナルサイトと比べ古いままのことがある ※犯罪者にとって不都合な情報が削られていることがある |

なりすましサイトの見た目 | 常にオリジナルサイトと同一の状態 ※なりすましサイト側にはオリジナルサイトのコンテンツを保持しておらず、アクセスのたびに取得 |

| 攻撃手法の比較 |

■決済情報詐取までのシナリオ

被害者はどのして Operation Huyao によって用意されたフィッシングサイトにアクセスしてしまうのでしょうか。現在までにこの脅威に関連する迷惑メールは確認されていません。したがって、被害者はインターネット検索エンジンを経由して中継プログラムが設置されたサイトに訪れていると考えられます。

現に、いくつかの商品名で検索を行った場合に、文字列「tslyphper」を含むなりすましサイトが表示されることを確認しています。ここでは[目覚まし時計][クロック]とともに[具体的な商品名]などの単語を掛け合わせて検索した事例を示しています。このように検索結果の一部は既に Operation Huyao によって汚染されていると考えるべきです。

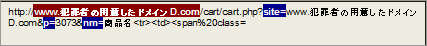

![図1:[目覚まし時計]を検索した際に表示されたOperation Huyao事例。赤色でハイライトされているのがOperation Huyaoのフィッシングサイト。緑色でハイライトされているのは正規ショッピングモール](/wp-content/uploads/2014/09/140905comment5.jpg) |

ここで、実際に商品を試買してみましょう。Operation Huyao 事例では商品購入ページまではオリジナルサイトをただ中継しているだけであり、各種テキストや画像はオリジナルサイトと完全に同期しています。ただし、[買い物かごに入れる]ボタンのみが犯罪者の手によって細工されています。

オリジナルサイトでは[買い物かごに入れる]ボタンをクリックすると HTTPS 通信を利用した[注文者情報入力]ページに遷移するのに対し、Operation Huyao 事例では HTTP 通信のページに遷移します。

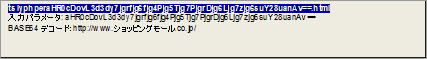

このとき、[どのサイト]における、なんと言う[商品名]の、[単価]は幾らの決済であるのかという情報が URL パラメータとして送信されます。

[注文者情報入力]ページでは、[名前]/[住所]/[電話番号]/[メールアドレス]に加えて、[パスワード]の入力が求められます。しかし、何のパスワードを要求しているのか記載はありません。

|

※[site=]、[p=]、[nm=]の3つを URLパラメータとして送信している。nmパラメータには、画面整形のための HTMLタグを含んでいる。 |

![図2:Operation Huyao 事例における[注文者情報入力]画面](/wp-content/uploads/2014/09/140905comment7.jpg) |

次の画面では[支払い方法]を選択することができます。このときもやはり、HTTP 通信のページです。また、フッターに記載された会社名は[注文者情報入力]画面とは異なり、正規のオンラインショッピングモール会社の名前が記載されていました。今回サンプルとして確認した事例では[クレジットカード決済]/[銀行振込]のいずれかを選択することができます。しかしいずれを選択した場合においても同じ画面に遷移します。

[支払い方法]のページでは、[カード会社]/[カード番号]/[有効期限]/[名義人]/[セキュリティコード]の入力が求められます。

![図3:Operation Huyao事例における[支払い方法]画面](/wp-content/uploads/2014/09/140905comment8.jpg) |

次の画面ではクレジットカードの[認証サービス]に必要な本人認証用の[ID]と「パスワード」が要求されます。[銀行振込]を選択した場合にもこのページが表示されます。

このページではでたらめな[ID]/[パスワード]も受け付けます。したがって、実際に認証を行っている訳ではありません。

![図4:Operation Huyao 事例における[認証サービス]画面](/wp-content/uploads/2014/09/140905comment9.jpg) |

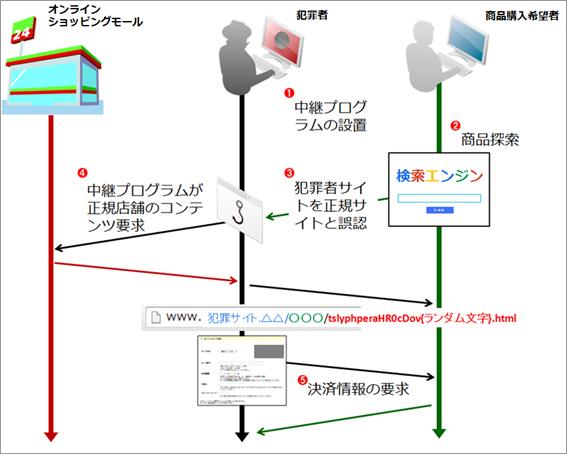

最後に[ご注文ありがとうございます。]画面が表示され、[注文者情報入力]ページで指定したメールアドレス宛に「件名: <省略>.com ご注文ありがとうございます!」というメールが届いていることを確認しました。

|

ここまでの処理の流れについて確認しておきます。Operation Huyao で使用される中継プログラムは、1つの URL を用意するだけで標的とするオンラインショッピングモール内すべての ECサイトになりすますことが可能です。このため、複数の URL を用意した場合の拡散効果は計り知れません。犯罪者は、これまでのフィッシングサイトのように個々の ECサイトからコンテンツをコピーして用意する必要はありません。

|

■現在の被害状況

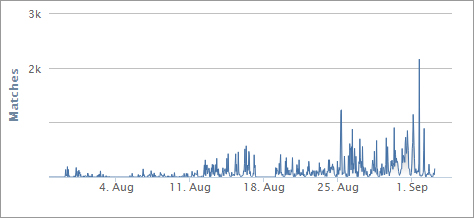

中継プログラムによって出現する URL 末尾の特徴的な文字列「tslyphper」に注目して被害状況の推定を試みます。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の統計データによれば、この共通の文字列を持つなりすましサイトに、9月1日において 1日間で 2,156件を越えるアクセスが確認されています。このアクセス数はこれまでのなりすましサイトで確認されているアクセス数を大きく越えるものであり、多くのネット利用者が誘導されていると推測されます。

|

特に 8月末に向けてアクセス数の増加が確認できる |

■中継プログラムが設置されたサイトの分析

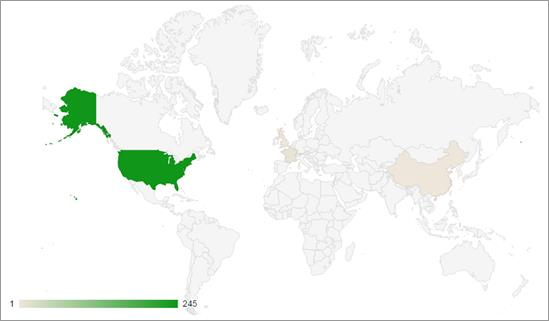

トレンドマイクロは、2014年8月29日~9月4日の調査により中継プログラムが設置されたウェブサイトを「713件」確認しています。これらウェブサイトの IPアドレスを逆引きし、位置情報データベースにて参照しました。その結果、どの国に中継プログラムが多く設置されていたのか判明しています。最も設置されていた国が米国。次いで香港、フランスなどに位置するサーバ上に中継プログラムが設置されていました。

|

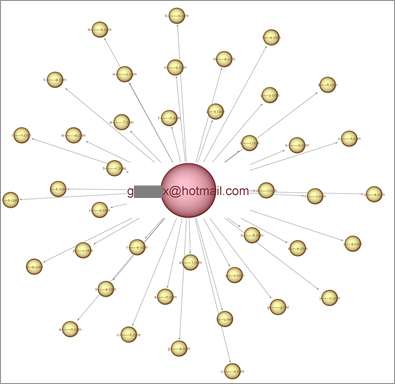

収集したウェブサイトのアドレスには 1つのドメイン上に複数のホストを設置している場合がありました。そこで、1つのドメイン上で複数のウェブサイトを設置しているケースを除いた結果、266件のドメインに集約されました。これらドメインの Whoisデータベース情報を確認しています。ドメインの管理者として登録されているメールアドレスに注目しました。その結果、次のメールサービスが使われていました。管理者として登録されていたメールアドレスの多くは、無料で使うことのできるメールアドレスでした。

| メールサービス名 | 件数 |

| hotmail.com | 43 |

| qq.com | 29 |

| gmail.com | 22 |

| 163.com | 8 |

| yahoo.com | 7 |

| sina.com | 4 |

| outlook.com | 2 |

| その他 | 151 |

| 図9:「Operation Huyao」中継プログラムが設置されていたドメインの管理者として多くの無料メールサービスのアドレスが登録されていた |

|

■利用者は普段のこころがけが重要

こうした状況を受け、トレンドマイクロでは ECサイトと法執行機関との連携を行っています。また、Operation Huyao との関連性が明らかとなったサイトについて、標的となったオンラインショッピングモール運営者と共に連携し、対応を強化しています。

しかし犯罪者は次々と新しい詐欺サイトを設置し続けています。

利用者が安全にオンラインショッピングを楽しむために重要なことは、普段の「こころがけ」です。

安全にオンラインショッピングを利用するため、詐欺の最新手口を知り、騙されないようにする必要があります。

サイバー空間で個人情報や決済などに関わる情報など大切な情報を入力するときには、最後にもう一度立ち止まって考える習慣を身につけるべきです。

危険なポイントを理解し、十分な対策を取ることでオンラインショッピングは安心して利用することができます。

■トレンドマイクロの対策

トレンドマイクロでは、デジタル情報が行き交う世界の安全を守るという任務の一環として、引き続き「Operation Huyao」と呼ばれる詐欺行為について調査していきます。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。