トレンドマイクロは、2014年8月、Netcore製ルータに不具合が存在し、攻撃者が簡単にアクセスできる状況であることを確認しました。Netcore は中国で人気のネットワーク機器メーカであり、Netcore製品は中国国外で「Netis」というメーカ名で販売されています。この不具合により、サイバー犯罪者はルータ上で任意のコードを実行することが可能となり、セキュリティ機器であるルータが攻撃されやすい状態となる恐れがあります。

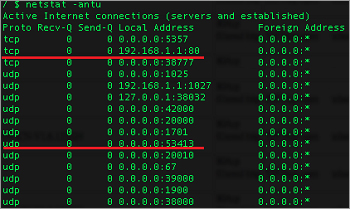

この不具合について具体的に説明しましょう。端的に説明すると、Port 53413 上で待機する UDPポートが開放した状態です。UDPポートは、ルータの WAN側ポートから接続可能です。つまり、もしこの問題のルータが、外部から接続可能な IPアドレスを持っていた場合、攻撃者はインターネット上のどこからでもこの不具合にアクセス可能となります。この状況は、ほぼすべての一般ユーザおよび中小企業に当てはまります。

|

この開放された UDPポートは、ルータのファームウェア上にあるハードコード化された単体のパスワードで保護されています。Netcore あるいは Netis製ルータは、すべて同じパスワードを使用しているようです。この保護は基本的に無意味であると言わざるを得ません。なぜなら、攻撃者はこれらのルータに容易にログインできる一方、ユーザ側はこの不具合を修正したり、無効にすることができないからです。

トレンドマイクロによる検証結果によると、Netcore および Netis製ルータのほとんどがこの不具合を抱えています。弊社は、オープンソースのネットワークスキャナ「ZMap」を用いて、この不具合を抱えるルータをスキャンし、この開放された UDPポートを持つ 200万以上の IPアドレスを確認しました。影響を受けるルータのほとんどは中国国内で確認されており、同国以外で影響を受けている数ははるかに少ないと考えられます。なお、中国以外の国として、韓国、台湾、イスラエル、および米国などが挙げられますが、それだけに限りません。

攻撃者は、不具合を抱えたルータにどのようなコマンドを使う恐れがあるでしょうか。攻撃者は、ログイン以外にもルータ上でのファイルのアップロードおよびダウンロード、また実行が可能です。つまり、攻撃者は、問題のルータをほぼ完全に制御することができます。例えば、設定を変更し、「Man-In-The-Middle(MitM、中間者)攻撃」を実行する際の踏み台にする恐れもあります。

また、簡単に実行されやすい攻撃がもう 1つあります。ルータの一般的なインターネット上の管理パネルで使用するユーザ名およびパスワードが含まれているファイルは、暗号化なしに保存されています。図2 が示すとおり、攻撃者は簡単にこのファイルをダウンロードすることが可能です。

|

弊社は、脆弱なルータが抱える危険性について認識しています。しかし、今回確認した不具合は、簡単に悪用できることから特に問題視すべきでしょう。また、この不具合について言及している文書および、その目的、また誰がこのような不具合を仕組んだのかは確認できていません。なお、弊社はすでに Netcore社に報告しており、現時点では回答を得られていません。

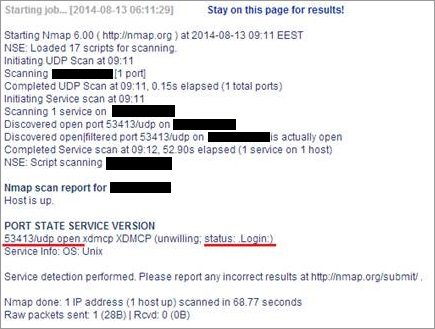

ユーザは、同社製ルータに不具合があるかどうか、オンライン上のポートスキャナを用いて確認することができます。不具合を抱えたルータの Port 53413 を検証すると、図3 のような結果となります。

|

ユーザは、図3 において、赤字の下線の箇所について特に注意を払ってください。

ユーザ側がこの問題を解決する方法はほとんどありません。「dd-wrt」や「Tomato」といったオープンソースのファームウェアによる Netcore製ルータへのサポートは、限りがあると言わざるをえません。1種類のルータのみサポートがあるようですが、それ以外の不具合を抱えるルータについては、別のルータに買い換える以外に妥当な解決策がないようです。

参考記事:

by Tim Yeh (Threat Researcher)

翻訳:船越 麻衣子/品川 暁子(Core Technology Marketing, TrendLabs)