トレンドマイクロは、2014年 8月下旬、中国国外では「Netis」というメーカ名で販売されている Netcore製ルータに不具合が存在することを報告しました。この不具合により、この問題のルータが外部から接続可能な IPアドレスを持っていた場合、攻撃者はインターネット上のどこからでもこの不具合にアクセス可能となり、また、「Man-In-The-Middle(MitM、中間者)攻撃」を実行する際の踏み台にされる恐れもあります。

トレンドマイクロは、また、9月初旬にセキュリティ研究グループ「ShadowSever Foundation」が問題の不具合の影響を受ける IPアドレスをどのようにスキャンし、同グループのフォーラム上で公開されている確認情報とともに報告しました。

Netis社は、現在、この不具合を修正するファームウェアの更新プログラムを同社ダウンロードページ上で公開しています。言うまでもなく、Netis製ルータを使用しているユーザにとって朗報であることに間違いはありません。つまり、同社製ルータを使い続けることができ、今回のセキュリティ問題の対策を講じることが可能になるはずです。しかし、弊社が更新プログラムを解析した結果、必ずしもこの不具合の問題に終止符がうたれた、というわけではないようです。

まず、今回公開された更新プログラムはどういったものなのでしょうか。問題の不具合により Port 53413 上で待機する UDPポートが開放した状態を引き起こすコードが削除される代わりに、このポートを閉じその制御を隠す仕様となっています。つまり、開放されている UDPポートは、実際はまだ同社製ルータに存在していることを意味し、初期設定では単に閉じられている状態になっています。そして、開放されている UDPポートの存在について把握し、問題のポートを開放する技術的な知識がある人物にのみ、ルータに接続できます。

|

|

|

|

|

|

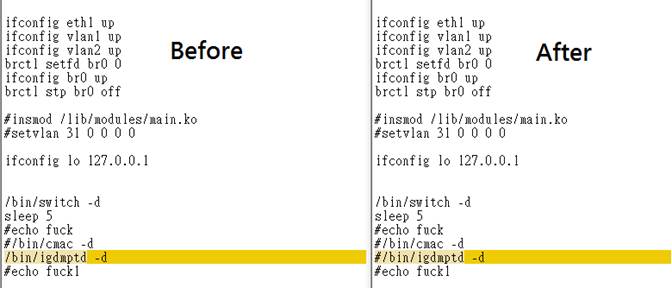

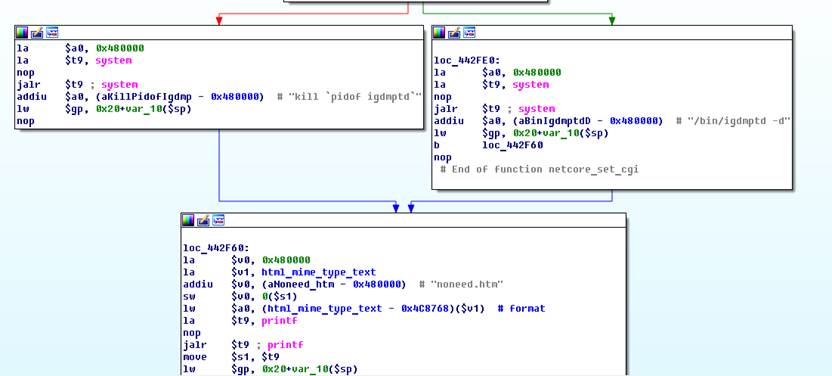

図1 が示す通り、更新プログラム適用前のコード(左)では、コマンド「/bin/igdmtp -d」の記述が確認できます。適用後のコード(右)では、この一行がコメントとなっており、つまり、実行されません。ただし、図2 が示す通り、同社製ルータの Web版コンソール上で隠し機能を用いて問題の一行を制御できるコードが追加されています。

この不具合の問題は、一体、解決されたのでしょうか。事実として、問題の UDPポートは存在したままです。そして、万が一、攻撃者が同社製ルータの Web版コンソールのパスワードを入手できルータの LAN回線を通じて接続できた場合、再び開放状態にされ不正目的で悪用される恐れがあります。また、攻撃者は、PC上に不正プログラムを侵入させ、これを実行することが可能となります。つまり、更新プログラムが公開されたとはいえ、問題の不具合を利用する攻撃には脆弱を抱えたままといえるでしょう。

とはいえ、Netis製ルータのユーザは、攻撃者ではなく「自身」が同社製ルータに接続できるように更新プログラムを必ず適用して、より安全な状態にしてください。

また、同社製ルータのユーザは、更新プログラム適用後ただちに、より強固なパスワードを必ず設定することを徹底してください。もしパスワード保護のないルータのままでは、攻撃者により Web版コンソールを通じて UDPポートが再び開放され、制御されてしまう恐れがあります。より強固なパスワードとして、パスワード設定条件が許す限り、特殊文字および英数字を組み合わせて設定してください。

トレンドマイクロは、継続してこの問題を監視し、必要に応じて本ブログ上にて更新します。

参考記事:

by Tim Yeh(Threat Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)