トレンドマイクロでは、「脅威予測-2014年とその後」において、サイバー犯罪者が今まで以上に標的型攻撃の手法を利用することを挙げています。彼らが利用する手法とは、スピアフィッシング攻撃やこれまでの標的型攻撃で成功した既知の脆弱性などです。

サイバー犯罪者がなぜこうした手法を検討しているのか、それが彼らの不正活動に将来どのような影響を与えるかを考察してみましょう。

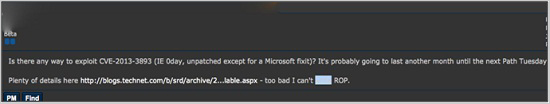

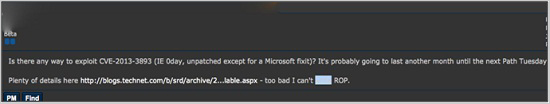

弊社は、アンダーグラウンドフォーラム上で、標的型攻撃に見られる脆弱性を利用したエクスプロイトコードの作成方法に興味のあるユーザを数多く確認しています。こうしたユーザは、犯罪で利用される「Remote Access Tool(RAT)」の作成にも興味を示しています。

|

| 図1:脆弱性を利用した攻撃に興味を示す投稿 |

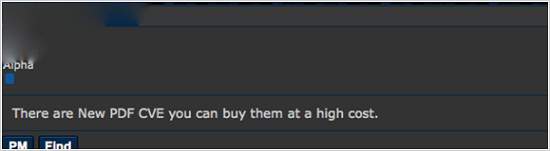

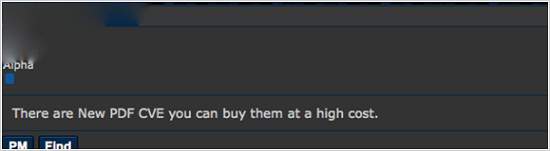

PDFファイルに存在する脆弱性に関する情報に対しても、同様の興味が示されています。これらも、標的型攻撃で一般的に利用されるものです。

|

| 図2:PDFファイルに存在する脆弱性に興味を示す投稿 |

以下は、サイバー犯罪者の興味の対象となっている脆弱性です。

CVE-2010-3333 (Microsoft Office)

CVE-2012-0158 (Microsoft Office)

CVE-2013-0640 (Adobe Acrobat/Reader)

CVE-2013-3906 (Microsoft Office and Windows)

■新しい攻撃手法

サイバー犯罪者がなぜこれらの攻撃手法を取り入れたのか、明確なことはわかりません。しかし彼らが、標的型攻撃で一般的に見られる攻撃手法を検討し始めているとは言えるでしょう。今後、以下のことが起きる可能性があります。

鎖の最も弱い輪である「人」を攻撃すると、成功しやすくなります。攻撃者がIT技術に比較的疎いユーザを対象に選んだ場合、このようなユーザは例えば上司から送られたようにみえる添付ファイルを簡単に開けてしまいます。

攻撃者は、多くの PC に更新プログラムが適用されておらず、最新の状態でないことを知っています。標的型攻撃で利用される既存の脆弱性の多くが有効なのは、標的にされた PC に更新プログラムが適用されていないからです。このような状態のPCを利用すると、脆弱性を利用した攻撃は比較的成功しやすくなります。

不正プログラムの作成キットツールやその他の攻撃ツールが簡単に手に入れば、攻撃の実行はさらに簡単になります。プログラムやシステムに精通していない者でも、スピアフィッシング攻撃に利用できる不正 PDFファイルや文書ファイル(拡張子DOCX)を作成することが出来ます。

サイバー犯罪者は、自分の欲しい情報にアクセスできる個人に狙いを定めることができます。例えば、ある会社の社員の個人情報にアクセスしたい場合、人事部だけを直接標的にすることができます。

こうした攻撃は、比較的少ないコストで、簡単に実行することができます。脆弱性を利用する不正ファイルとオンライン銀行詐欺ツール「Citadel」のような情報収集を行う不正プログラムを組み合わせるのは比較的簡単です。また標的型攻撃と同じような攻撃環境も安く手に入ります。いずれの場合も、攻撃の効果を高めます。

本記事では、サイバー犯罪者がなぜ標的型攻撃に関連した攻撃手法を利用しているかの全体像について述べました。次回は、サイバー犯罪者がどのようにこれらの手法を利用しているのか、攻撃者はどのようにして標的にアクセスするかについて検証します。

参考記事:

「Cybercriminals Using Targeted Attack Methodologies (Part 1)」

by Kyle Wilhoit

(Senior Threat Researcher)

参考情報:

「2013年サイバー攻撃の「三大脅威」と、2014年の脅威予測は?」

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)