2013年11月初旬、「SAP」のユーザを狙うバックドア型不正プログラム「BKDR_SHIZ.TO(別名:Gamker)」が報告されました。SAP は、「Enterprise Resource Planning」のパッケージソフトであり、多くの企業で使用されています。この不正プログラムは、2010年ごろに初めて検出された不正プログラムのファミリに属します。このファミリは、これまであまり注目されていませんでしたが、SAP のアプリケーションが対象になったことで、この事例を機に以前に比べてより知名度が上がることになりました。

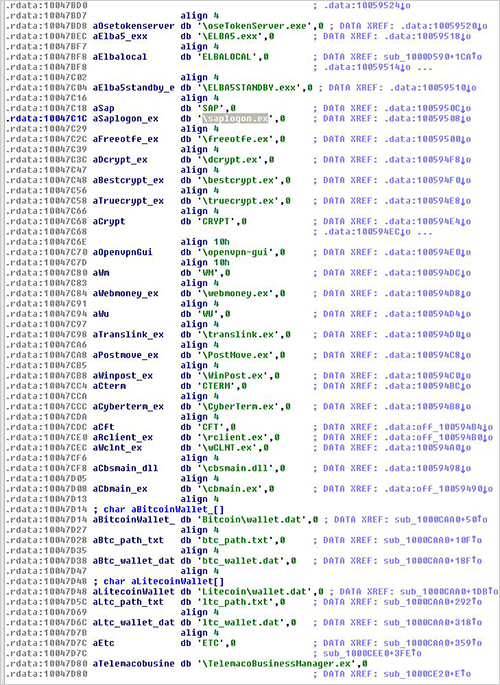

さて、この不正プログラムについて何が判明したのでしょうか。BKDR_SHIZ.TO は、主に特定のアプリケーションのキー入力操作情報を記録する「キーロガー活動」を担い、今回は、特に SAP のアプリケーションが狙われました。しかし、図1 のコードが示すとおり、標的にされているのは SAP だけではありません。

|

|

|

図1 内のコード内では中段の緑色の文字列の部分が監視対象となるアプリケーションのファイル名などを示しています。不正プログラムは、この情報を元に感染PC上で特定のアプリケーションが実行中であるかを確認します。また、それぞれのアプリケーションのファイルが正しいフォルダに入っているかを確かめ、実際にインストールされているプログラムか、同じファイル名のバックアップでないかどうかを確認します。

不正プログラムの持つリストに載ったアプリケーションが感染PC上にあれば、その位置が記録され、このバックドア型不正プログラムのコマンド&コントロール(C&C)サーバに送られます。これにより、攻撃者はどんなアプリケーションが PC上にインストールされているのかを正確に把握することができます。

対象となったアプリケーションのリストは非常に幅広く、SAP だけでなく、暗号化ソフトや電子通貨「Bitcoin(ビットコイン)」および「Litecoin」のウォレットといった、他の種類のアプリケーションも対象となっています。さらに、ほとんどが数年前に販売されたものですが、さまざまなゲームも対象になっています。

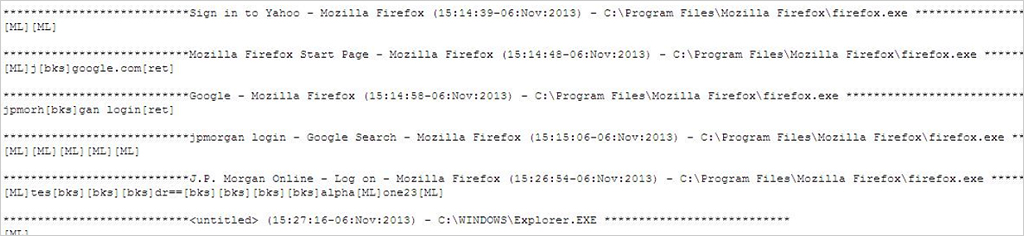

BKDR_SHIZ.TO の主な不正活動は、各アプリケーションの検索以外に、キー入力操作情報を記録する「キーロガー活動」となります。その範囲は、上述で特定したアプリケーションに留まりません。どんなアクティブウィンドウ内のキー入力も記録します。記録される情報は、アクティブウィンドウ別、日時別および記録した実際のキー入力ごとに分けられます。

|

|

|

BKDR_SHIZ.TO は、これらの不正活動以外の他、以下のような一般的なバックドア型不正プログラムの機能を備えています。

- ファイルのダウンロードおよび実行

- オペレーティングシステム(OS)の再起動

- 不正プログラム自身の更新

BKDR_SHIZ.TO は、SAPユーザから情報収集する機能を備えているとはいえ、SAPユーザだけを「標的に」しているわけではなく、この機能が SAPユーザを狙った、さらなる攻撃につながるかはまだ不明です。はっきりと言えることは、解析結果からこの不正プログラムは情報収集に関してはまったく無差別で、その目標を不正活動内容から特定するのは極めて難しいということです。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「ファイルレピュテーション」技術により、この脅威に関連する不正プログラムを検出し、削除します。

参考記事:

by Andrei Castillo (Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)