「TrendLabs(トレンドラボ)」は、2013年 9月 4日のブログにおいて、ロシアでの20カ国・地域(G20)首脳会合が標的型メールに利用された事例を報告しました。その 1カ月後、攻撃者たちは、人々の注目を集める政治的会合に再び目をつけ、自らの陰謀に利用したようです。10月 7日および 8日、環太平洋の 21カ国・地域が毎年参加するアジア太平洋経済協力会議(APEC)の首脳会合がインドネシアにて開催。この会合が格好の「エサ」となり、攻撃者たちのなりすましメールに利用されています。

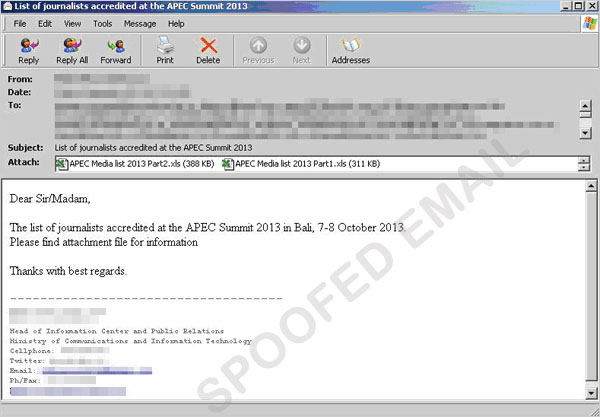

この脅威は、2つの Excelファイルが添付された「Media APEC Summit 2013」からとされるメールとして PC に侵入します。このメールの受信者や送信者、本文から、この脅威が今回の APEC首脳会合に興味を示すと思われる個人(出席者のみならず出席しない者も)を標的としていることが判ります。

|

|

|

上述したように、この Eメールは、2つの添付ファイルを含んでいます。両ファイルは、「APEC media list(日本語訳:APEC報道陣リスト)」として装っており、そのうちの 1つである「APEC Media List 2013 Part 1」のみが不正なファイルであることが確認されました。もう片方は無害なファイルで、「おとり」の役を果たします。トレンドラボの解析から、この不正なファイルは、昨年確認された Microsoft の脆弱性「CVE-2012-0158」を利用することが判っています。なおこの古い脆弱性は、キャンペーン「Safe」といった他の標的型攻撃でも利用されたものです。

この不正なファイルが、さまざまな不正プログラムの感染連鎖を誘引し、複数のコマンド&コントロール(C&C)サーバへ接続します。まず脆弱性「CVE-2012-0158」を利用するエクスプロイトコードが、ファイル “dw20.t” を作成し、実行します。このファイルは、侵入した PC に他のファイルを作成する「ドロッパー」であり、ファイル “C:\Program Files\Internet Explorer\netidt.dll” を作成します。

またこのドロッパーは、特定の C&Cサーバと通信し、PC の情報や感染状況を含む暗号化された情報を送受信します。さらに、作成した “netidt.dll” に実行ファイル “_dwr6093.exe” をダウンロードさせます。この実行ファイルは、“downlink.dll” を作成、実行する別のドロッパーです。この最後のドロッパーが、最終的な不正活動を行うファイル “netui.dll” (「BKDR_SEDNIT.SM」として検出)をもたらします。またレジストリ値を追加することによって Windows起動時に「BKDR_SEDNIT.SM」を自動実行させる役割を担います。

「BKDR_SEDNIT.SM」は、キー入力操作情報を記録することで情報窃取し、また自身の C&Cサーバからのコマンドを実行します。そして今回の脅威の背後に潜む攻撃者たちは、この不正プログラムを利用して、機密情報を窃取し送出することが可能となります。この結果、標的となった各組織は、深刻な被害を受けることになります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、「BKDR_SEDNIT.SM」や「BKDR_SEDNIT.AE」として検出されるファイルを検出し、削除します。

また、弊社のネットワーク監視ソリューション製品「Trend Micro Deep Discovery」は、この不正プログラムによるネットワーク通信を検出します。さらに、サーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」をご利用のお客様は、以下のフィルタを適用することにより、問題の脆弱性を利用した攻撃から保護されます。

これらのようなニュースとなる出来事は、標的型攻撃においてソーシャルエンジニアリングの手法に利用される傾向があり、また標的型攻撃に対する防御は容易なことではありません。情報送出による組織の損失は、致命的となります。そのためソーシャルエンジニアリング関する教育を従業員に徹底することは、企業・組織にとって有益と言えます。

参考記事:

by Eruel Ramos (Threat Researcher)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)